Diccionarios personalizados

En un post anterior dije que, en la vida real, los ataques de diccionario rara vez funcionan cuando usamos las herramientas que tenemos por defecto. No es fácil encontrar diccionarios […]

En un post anterior dije que, en la vida real, los ataques de diccionario rara vez funcionan cuando usamos las herramientas que tenemos por defecto. No es fácil encontrar diccionarios […]

Lamento informarle que es muy probable que su contraseña se encuentre en algunas de las cientos de bases de datos que contienen credenciales filtradas. Lo sé porque allí he encontrado […]

Have i been pwned? es un servicio en línea que nos muestra si una dirección de correo ha sido filtrada en un incidente de ciberseguridad. Es muy útil cuando estamos […]

En esta entrada enseñaré a instalar la distribución Kali NetHunter en un dispositivo móvil Android. Para mí no es nada cómodo usar Kali Linux desde un teléfono pero para muchas […]

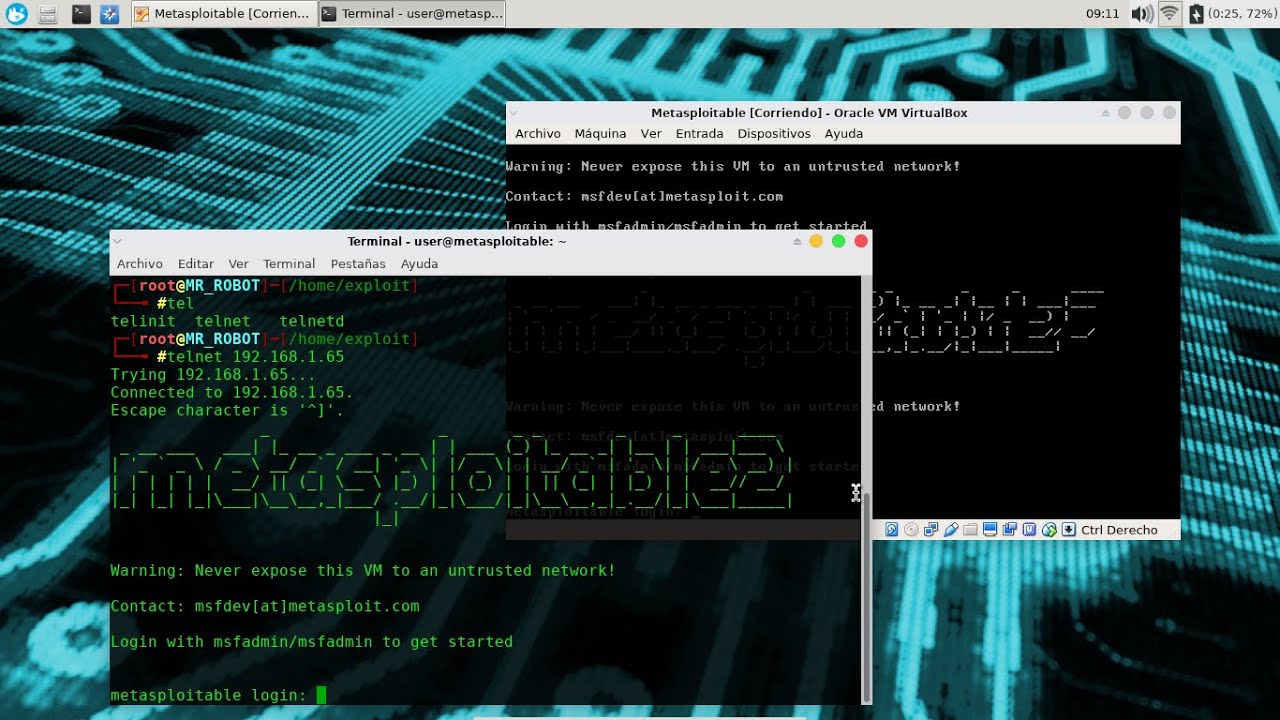

Hoy veremos dos formas muy sencillas de explotar Telnet. Esta es la segunda entrada de la serie Metasploitable 2 puesto que vamos a usar la misma máquina para explotar el […]

Metasploitable 2 es un entorno de pruebas de ciberseguridad. Se trata de una máquina virtual creada por Rapid7. Esta máquina viene por defecto con varias vulnerabilidades que podemos explotar. El […]

Ayer fueron las eleciones en México y la enorme masa de internautas acéfalos, por variar, no defraudaron. Por millones salieron a subir fotos de sus cochinos pulgares embadurnados de tinta. […]

El Pishing engloba un conjunto de técnicas de ingeniería social que buscan, mediante suplantación, ganar la confianza de la víctima para obtener de ella sus credenciales. En este Minicurso de […]

Estuvimos cerca, muy cerca, de vivir el hackeo del siglo. De haberlo conseguido, el o los atacantes habrían cambiado la Internet que conocemos. El caso es fascinante. No solo por […]

Pocas personas saben que existen los dispositivos de Hacking físico. Como no son productos que se vendan en tiendas convencionales de tecnología, no es común que las personas conozcan su […]

Comenzando el año me propuse leer al menos 52 libros. Como mínimo uno por semana. Lastimosamente no lo logré pues, contando el poco tiempo que queda, en el mejor de […]

Acabo de terminar el libro Nube de Hacks y creo que explica con mucha claridad la filosofía, tanto del hacker como individuo, como de la comunidad hacker. En uno de […]

Otra forma de procurarnos privacidad cuando navegamos por Internet es cambiar el User-Agent que usamos para acceder a los sitios. Si esto lo combinamos con otras medidas como usar una […]

El 8 de enero de 1986 vería la luz un texto titulado The Conscience of a Hacker, conocido en español como El Manifiesto Hacker. Su autor, Loyd Blankenship (The Mentor), […]

Cuando alguien busca métodos de auditar redes WiFi, indefectiblemente se encontrará con información sobre los ataques de diccionario. Son cientos de miles de sitios y videos en donde, un hacker […]