Mierdasoft Windows

Que una persona use Mierdasoft Windows es admisible. Si no le alcanza la cabeza para más, está bien. No voy a juzgar a nadie por sus deficiencias e impedimentos. Pero […]

Que una persona use Mierdasoft Windows es admisible. Si no le alcanza la cabeza para más, está bien. No voy a juzgar a nadie por sus deficiencias e impedimentos. Pero […]

En un post anterior dije que, en la vida real, los ataques de diccionario rara vez funcionan cuando usamos las herramientas que tenemos por defecto. No es fácil encontrar diccionarios […]

Lamento informarle que es muy probable que su contraseña se encuentre en algunas de las cientos de bases de datos que contienen credenciales filtradas. Lo sé porque allí he encontrado […]

Have i been pwned? es un servicio en línea que nos muestra si una dirección de correo ha sido filtrada en un incidente de ciberseguridad. Es muy útil cuando estamos […]

Las investigaciones Osint no se circunscriben a la red superficial ni a sus letrinas hediondas, las redes sociales. Dependiendo del objetivo que estemos investigando, eventualmente tendremos que entrar a buscarlo […]

En esta entrada enseñaré a instalar la distribución Kali NetHunter en un dispositivo móvil Android. Para mí no es nada cómodo usar Kali Linux desde un teléfono pero para muchas […]

No es posible navegar por Internet sin dejar huellas pero es posible hacerlo dejando huellas falsas. De eso trata esta entrada. Les voy a enseñar a usar una herramienta que […]

La contracultura de los 70s, 80s y 90s, encarnada en los Cypherpunks sigue vigente y es hoy más necesaria que nunca. No se me ocurre un momento en el cual […]

Anteriormente era difícil suplantar a una persona. Había que investigar mucho y buscar la forma de acceder a su información personal. Hoy basta con ubicar al paciente en las redes […]

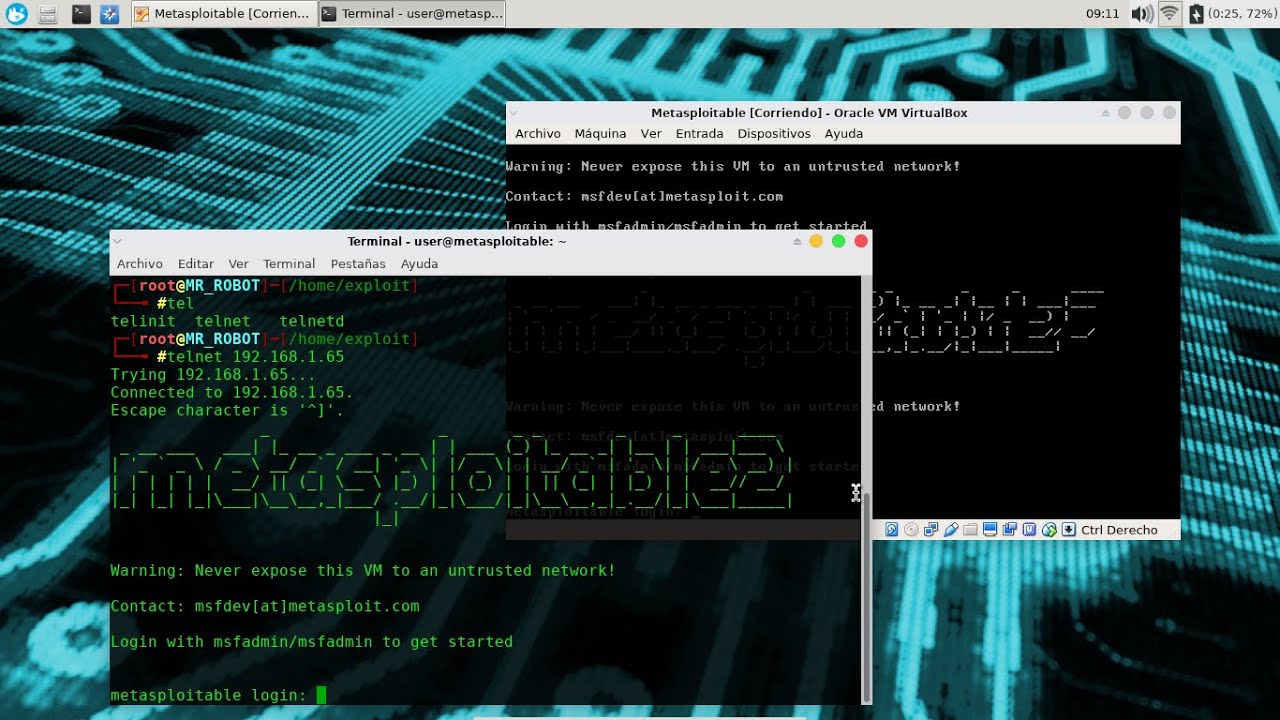

Hoy veremos dos formas muy sencillas de explotar Telnet. Esta es la segunda entrada de la serie Metasploitable 2 puesto que vamos a usar la misma máquina para explotar el […]

Metasploitable 2 es un entorno de pruebas de ciberseguridad. Se trata de una máquina virtual creada por Rapid7. Esta máquina viene por defecto con varias vulnerabilidades que podemos explotar. El […]

Tener una herramienta de correo temporal, como Tempmail, es muy útil para suscribirnos en sitios a los cuales no queremos darles nuestros datos. Hay muchas razones para esto. A veces […]

A algunos usuarios de iOS les pasó algo muy extraño cuando actualizaron sus dispositivos a la versión 17.5. Lo que ocurrió fue que, en su carrete de fotos, volvieron a […]

Ayer fueron las eleciones en México y la enorme masa de internautas acéfalos, por variar, no defraudaron. Por millones salieron a subir fotos de sus cochinos pulgares embadurnados de tinta. […]

El Pishing engloba un conjunto de técnicas de ingeniería social que buscan, mediante suplantación, ganar la confianza de la víctima para obtener de ella sus credenciales. En este Minicurso de […]