Mierdasoft Windows

Que una persona use Mierdasoft Windows es admisible. Si no le alcanza la cabeza para más, está bien. No voy a juzgar a nadie por sus deficiencias e impedimentos. Pero […]

Que una persona use Mierdasoft Windows es admisible. Si no le alcanza la cabeza para más, está bien. No voy a juzgar a nadie por sus deficiencias e impedimentos. Pero […]

En un post anterior dije que, en la vida real, los ataques de diccionario rara vez funcionan cuando usamos las herramientas que tenemos por defecto. No es fácil encontrar diccionarios […]

Lamento informarle que es muy probable que su contraseña se encuentre en algunas de las cientos de bases de datos que contienen credenciales filtradas. Lo sé porque allí he encontrado […]

En esta entrada enseñaré a instalar la distribución Kali NetHunter en un dispositivo móvil Android. Para mí no es nada cómodo usar Kali Linux desde un teléfono pero para muchas […]

No es posible navegar por Internet sin dejar huellas pero es posible hacerlo dejando huellas falsas. De eso trata esta entrada. Les voy a enseñar a usar una herramienta que […]

La contracultura de los 70s, 80s y 90s, encarnada en los Cypherpunks sigue vigente y es hoy más necesaria que nunca. No se me ocurre un momento en el cual […]

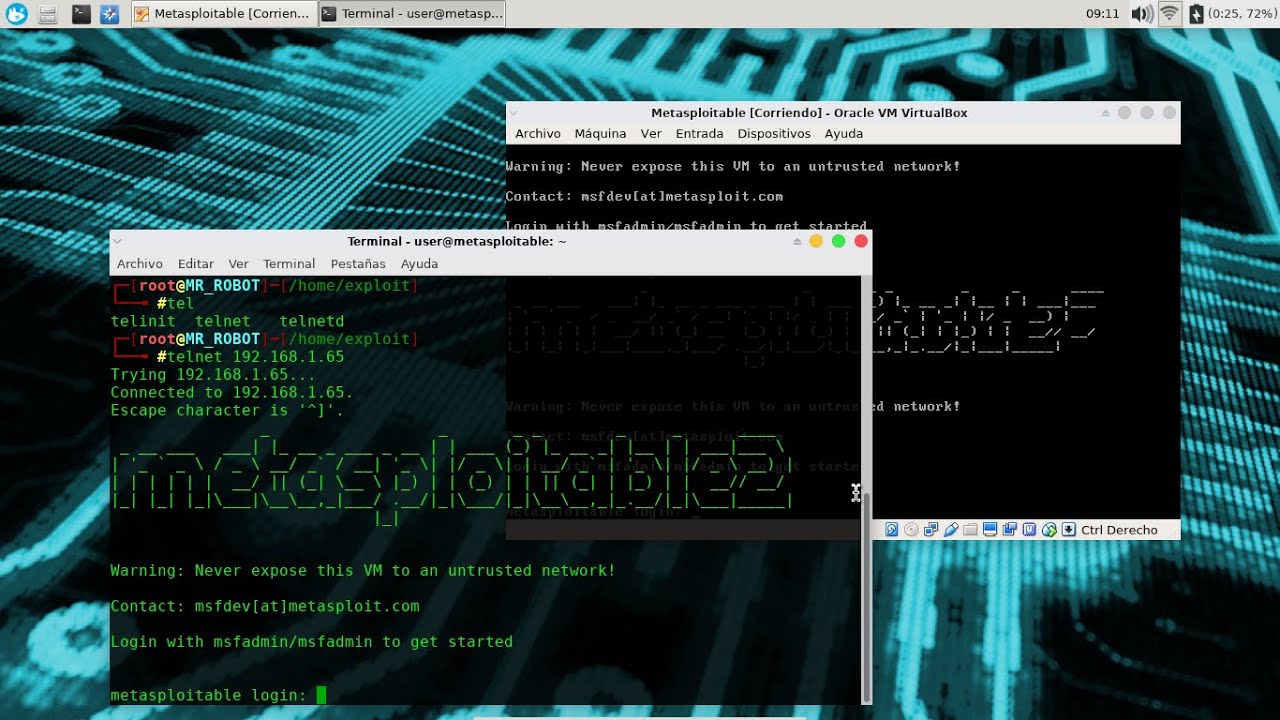

Hoy veremos dos formas muy sencillas de explotar Telnet. Esta es la segunda entrada de la serie Metasploitable 2 puesto que vamos a usar la misma máquina para explotar el […]

Metasploitable 2 es un entorno de pruebas de ciberseguridad. Se trata de una máquina virtual creada por Rapid7. Esta máquina viene por defecto con varias vulnerabilidades que podemos explotar. El […]

Tener una herramienta de correo temporal, como Tempmail, es muy útil para suscribirnos en sitios a los cuales no queremos darles nuestros datos. Hay muchas razones para esto. A veces […]

El Pishing engloba un conjunto de técnicas de ingeniería social que buscan, mediante suplantación, ganar la confianza de la víctima para obtener de ella sus credenciales. En este Minicurso de […]

Ya casi no quedan blogs como los de antes. Aquellos en los que había información valiosa, opiniones interesantes o recursos útiles y más nada. Ahora todo se trata de monetizar […]

Quienes vivimos en el mundo de GNU/Linux sabemos que Arch es una distribución revestida de muchos mitos. Uno de ellos es que es una distro difícil de instalar. Eso es […]

Estoy usando Arch Linux y de ninguna forma pude hacer funcionar la versión GUI de ProtonVPN. Esto no supone un problema ya que tenemos muchas opciones. De eso trata este […]

Una forma fácil de procurarnos algo de privacidad en línea es mediante Proxychains. Esta herramienta nos permite navegar en Internet con una privacidad más que decente. Su mayor limitante es […]

Estuvimos cerca, muy cerca, de vivir el hackeo del siglo. De haberlo conseguido, el o los atacantes habrían cambiado la Internet que conocemos. El caso es fascinante. No solo por […]