Una forma fácil de procurarnos algo de privacidad en línea es mediante Proxychains. Esta herramienta nos permite navegar en Internet con una privacidad más que decente. Su mayor limitante es la velocidad, que se hace más lenta entre más intermediarios usemos. Sin embargo, si buscamos un anonimato barato, Proxychains es una buena opción.

¿Qué es Proxychains?

Proxychains es una aplicación disponible para GNU/Linux y Mac (tú no, Windows). La herramienta actúa como un servidor proxy soportando protocolos HTTP, HTTPS, SOCKS4 y SOCKS5. Proxychains hace que, cualquier conexión TCP realizada por un programa local, como el navegador, salga a Internet a través de una serie de proxies configurados hasta su destino.

Proxychains es una aplicación disponible para GNU/Linux y Mac (tú no, Windows). La herramienta actúa como un servidor proxy soportando protocolos HTTP, HTTPS, SOCKS4 y SOCKS5. Proxychains hace que, cualquier conexión TCP realizada por un programa local, como el navegador, salga a Internet a través de una serie de proxies configurados hasta su destino.

¿Qué quiere decir esto? Cuando navegamos en Internet, las peticiones que hacemos desde el navegador, salen por nuestro router e ISP, los cuales nos asignan una IP pública, las peticiones llegan a destino, son procesadas por el servidor y este nos envía la respuesta de vuelta. Estoy simplificando pero es algo así.

En plata blanca esto quiere decir que cuando le pedimos algo a un servidor, obtenemos información de él. Lo malo es que el servidor también obtiene nuestra información. Si queremos navegar con privacidad, lo cual es nuestro derecho, y por eso usamos cortinas en nuestras casas, debemos hacer que los servidores con los cuales interactuamos registren otras direcciones.

Esto lo podemos hacer usando una VPN. Mejor que sea de pago aunque algunas gratuitas son buenas y confiables. También podemos hacerlo con el navegador Tor. Esta es solo una forma más de hacerlo y no sobra conocerla.

Con Proxychains podemos hacerlo de varias formas. Yo me centraré en 2, ambas desde la terminal de comandos. La primera forma será usando el servicio de Tor. Es decir, lanzando el navegador desde la consola usando Proxychains. En la segunda forma, utilizaré un modo dinámico. Esto quiere decir que mis peticiones saldrán a Internet saltando de un servidor a otro sin seguir un orden lógico. Hagan de cuenta un estudiante de sociología esquivando unos chorros aleatorios de agua con jabón. Vamos a ello.

Configurando Proxychains.

Este ejercicio lo voy a hacer desde Kali Linux. En esta distribución, la herramienta viene instalada por defecto. Si tienen otra distribución pueden instalarla sin problema. Para Debian y derivados basta ejecutar el código sudo apt install proxychains tor. Aquí debo hacer un pequeño paréntesis. El Tor que vamos a utilizar es el servicio, no el navegador. Ya lo veremos en detalle.

Con la herramienta instalada debemos hacer algunos cambios en el archivo de configuración. Este lo encontramos en la ruta /etc/proxychains4.conf. En caso de no estar allí lo pueden buscar desde la terminal con el comando

Con la herramienta instalada debemos hacer algunos cambios en el archivo de configuración. Este lo encontramos en la ruta /etc/proxychains4.conf. En caso de no estar allí lo pueden buscar desde la terminal con el comando locate proxychains.

En el archivo de configuración viene marcada por defecto la opción strict_chain. Vamos a desmarcar esa opción (ponemos #) y desmarcaremos la opción dynamic_chain (quitamos #). Esto lo hacemos porque la opción strict trabaja de forma ordenada mientras la opción dynamic no.

Vamos a entenderlo con un ejemplo. Digamos que vamos a usar 3 servidores proxy en nuestra navegación. Digamos que usaremos los servidores A, B y C. Con la función strict, la petición iría de A a B, y de B a C. El problema está en que si falla B no saldremos a Internet. En el modo dynamic, en cambio, si B falla, la petición pasará de A a C y saldremos a Internet. En este caso el desorden nos favorece.

Ahora vamos hasta el final del archivo de configuración y busquemos la línea que dice [ProxyList]. Para el primer caso, salir a través de Tor, solo agregaremos al final del archivo la línea socks5 127.0.0.1 9050.

Saliendo al mundo.

Con el archivo de configuración modificado estamos listos para salir a Internet con privacidad. Primero activaremos el servicio de Tor. Esto se puede hacer de dos formas: con el comando

Con el archivo de configuración modificado estamos listos para salir a Internet con privacidad. Primero activaremos el servicio de Tor. Esto se puede hacer de dos formas: con el comando sudo systemctl start tor o con el comando sudo service tor start. Yo usé el primero. Para saber si Tor está activo escribimos el comando sudo systemctl status tor. En el output nos debe salir que Tor está activo.

Si el servicio de Tor está activo, podemos lanzar la herramienta con el comando proxychains firefox www.google.com. Ustedes cambiarán el navegador por el que usen y la página por la que quieran visitar. Acto seguido compruebo mi IP pública y veo que estoy en Francia. Después, si quiero cambiar mi ubicación, solo debo ir a la terminal y ejecutar el comando sudo systemctl restart tor, recargo la página donde estoy viendo mi IP pública y ya debo aparecer en otro lugar. Para dejar de usar el servicio, en la terminal ejecutamos el comando sudo systemctl stop tor, cerramos el navegador y ya está.

Ahora vamos a la segunda forma. Vamos a usar la cadena de proxies de forma dinámica. Para ello, volvemos a editar nuestro archivo de configuración con el comando

Ahora vamos a la segunda forma. Vamos a usar la cadena de proxies de forma dinámica. Para ello, volvemos a editar nuestro archivo de configuración con el comando sudo nano /etc/proxychains4.conf, vamos hasta el final del documento y tendremos que agregar manualmente los proxies que vamos a usar.

Al igual que con las VPN, los servidores proxy también los hay gratuitos y de pago. Hay cientos de páginas donde podemos encontrar los datos. Esta me gusta. El formato en el que vamos a agregar los datos será: Protocolo > IP > Puerto. Es decir, por ejemplo: socks5 185.153.198.226 32498. Podemos usar tantos como queramos pero con 3 es suficiente para mí. Si vamos a usar un proxy que requiere autenticación ponemos el user y el password después del puerto: Protocolo > IP > Puerto > User > Password.

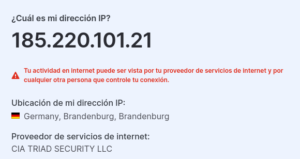

Guardamos los cambios en el archivo de configuración y lanzamos nuevamente el navegador con: proxychains firefox www.google.com. Revisamos nuestra IP y es todo. Ahora estamos en Alemania. De esta forma podemos procurarnos un anonimato barato, casi gratuito. No es mi opción de privacidad favorita pero es mejor que nada. Además, también podemos usar la herramienta Proxychains con otras aplicaciones como nmap pero de eso hablaré en otra entrada. Hasta la próxima.