La Inteligencia de Fuentes Abiertas (OSINT – Open Source Intelligence) se puede hacer sobre cualquier objetivo. Es mucho más fácil cuando se hace sobre una empresa, una organización o una entidad porque la información disponible en línea es mayor. Sin embargo, también se puede hacer OSINT sobre una persona en particular partiendo de una premisa: si está conectado será encontrado. Veamos.

No conozco a la persona a la cual vamos a buscar y no tengo motivos para buscarla. Solo se me ocurrió un nombre muy común que pueden tener cientos de miles de personas en el mundo: Carlos Martínez. Normalmente, cuando comenzamos a investigar a alguien ya tenemos alguna información sobre el objetivo. Para nuestro caso, digamos que sabemos su nombre, su apellido y que es una persona joven, nada más. Comencemos.

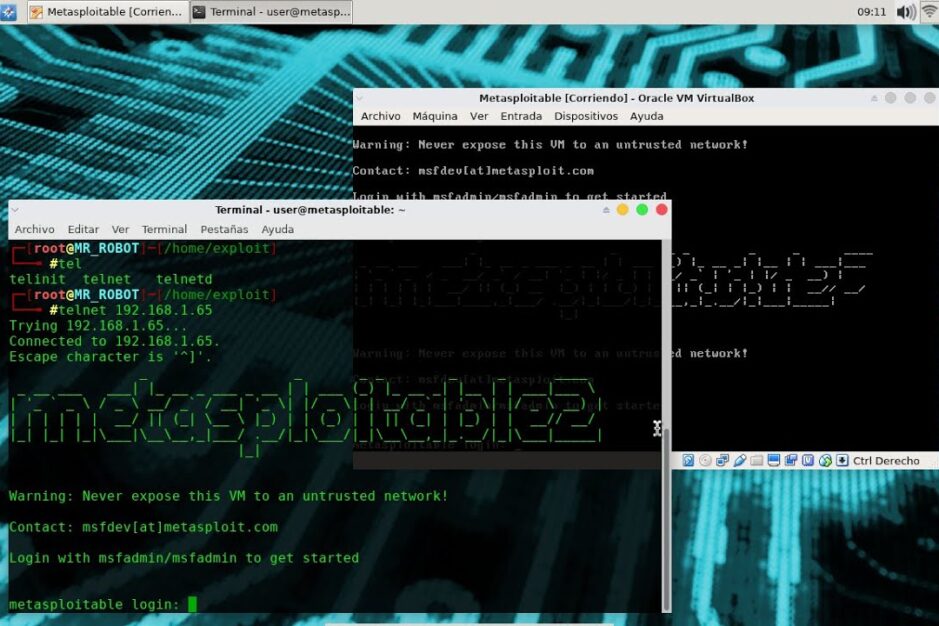

Para este ejercicio vamos a necesitar una computadora con Kali Linux o Parrot Sec, un navegador y unas herramientas que ya les mostraré.

Profil3r.

Profil3r.

La primera herramienta es Profil3r, un código escrito en Python por Greyjedix que nos ayuda a buscar posibles cuentas de correo y perfiles en redes sociales partiendo de un supuesto nickname. Para este caso, utilicé el nickname carlosmartinez.

Al correr la herramienta encontramos algunas posibles coincidencias. Encontró que con ese nombre de usuario existen correos en Gmail, Hotmail y Yahoo. También encontró algunas cuentas en redes sociales como Facebook, Twitter, TikTok e Instagram. Ah, y un Onlyfans. Ahora es cuestión de ir a esos enlaces a ver si alguno es la persona que buscamos.

Con esta información ya podemos comenzar a halar el hilito. Si está conectado será encontrado. Como dijimos que sabemos que nuestro objetivo es una persona joven, comenzaré buscando el correo [email protected]. No es muy común que las personas jóvenes usen los servicios de Yahoo y Hotmail. Para descargar Profil3r pueden ir a su repositorio en GitHub.

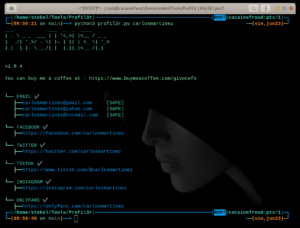

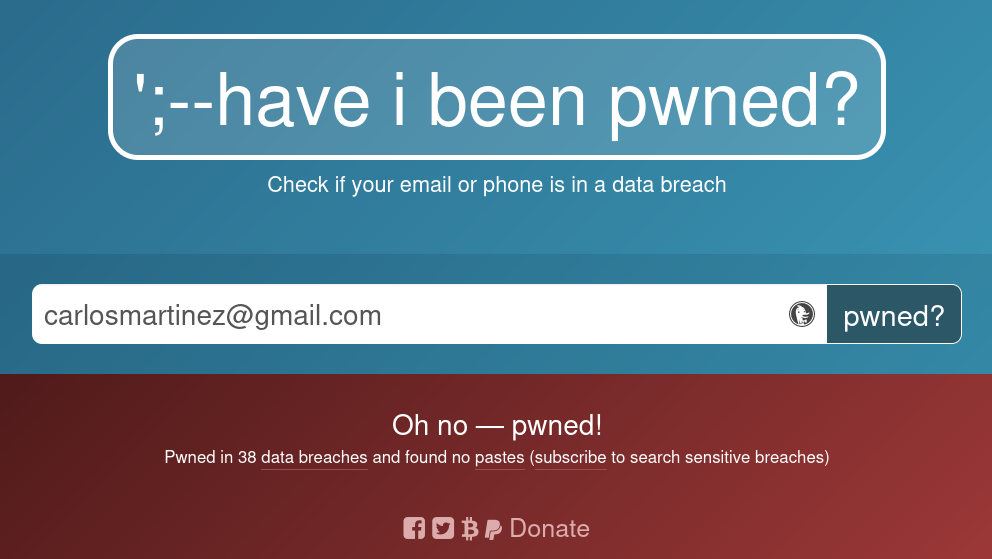

Ahora voy a buscar si las cuentas de correo que me arrojó Profil3r han sido filtradas en algún momento. Para eso voy a las páginas have i been pwned y Leak-Lookup. El resultado es muy interesante:

Hombre, Carlos, ¿38 filtraciones? No jodás. ¿Por qué tantas? Ahora debo revisar de dónde se filtraron. El mismo servicio me dice que su correo cayó en los leaks de Freegame (2017), Gamesprite (2020), Blank Media Games (2019) y Joy Games (2020) entre otros. Varias páginas de juegos, parece tratarse de una persona joven como la que buscamos. Ahora quiero saber qué tanta información se filtró. Para eso prefiero Leak-Lookup.

Hombre, Carlos, El otro servicio me habla de 87 filtraciones. ¿En qué quedamos picarón? Vea hermano, por andar de seductor en páginas de citas se filtró su correo, su nombre de usuario (del sitio) y su contraseña. Si pago unos cuantos dólares puedo acceder a toda esa información (a veces en texto plano, a veces en hashes). Pero eso no es lo que nos ocupa y las contraseñas de Carlitos son de él, ni más faltaba ir a cometer esa intromisión…

Aún no sabemos si se trata de la misma persona que estamos buscando. La verdad es que hacer OSINT toma tiempo. Por eso una buena investigación cuesta tanto.

Aún no sabemos si se trata de la misma persona que estamos buscando. La verdad es que hacer OSINT toma tiempo. Por eso una buena investigación cuesta tanto.

Ya vimos que el correo estudiado tiene más filtraciones que el pañal de la Reina Isabel (alma bendita). Si ese resulta ser el correo de nuestro objetivo habremos ganado un largo trecho. Ahora debemos revisar los links de redes sociales que nos dio Profil3r.

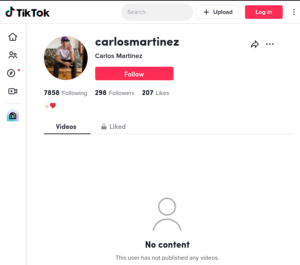

La cuenta de TikTok se ve muy activa pues sigue a más de 7.000 usuarios. Algunas veces la persona o la empresa que contrató la investigación puede aclararnos si se trata de esa persona o no. Otras, el/la contratante tampoco sabe mucho del objetivo. Pero ya tenemos algo: un posible nombre, un posible correo, unas filtraciones y unas posibles cuentas en redes sociales.

Ahora debemos seguir halando el hilo. Usualmente, cuando alguien contrata una investigación de fuentes abiertas nos dan un motivo por el cual se está investigando. Eso ayuda mucho en el proceso porque le da dirección a la investigación. Por ejemplo: alguien lo estafó vendiéndole un plan turístico que resultó un fiasco. En ese caso ya sabremos por dónde comenzar la búsqueda: por agencias de viajes, por Cámaras de Comercio, por foros etc.

Pero esto es solo un ejercicio y no pretendo más que enseñar algunas herramientas. Por ello vámonos con la siguiente:

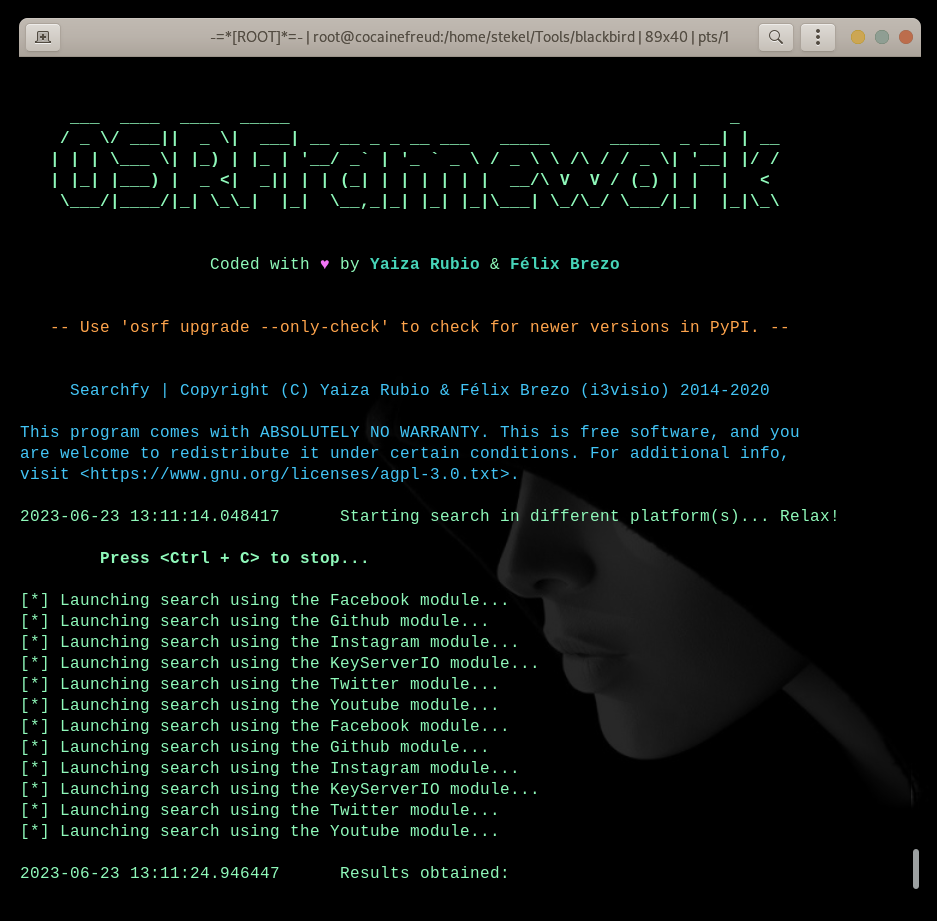

Blackbird.

Blackbird.

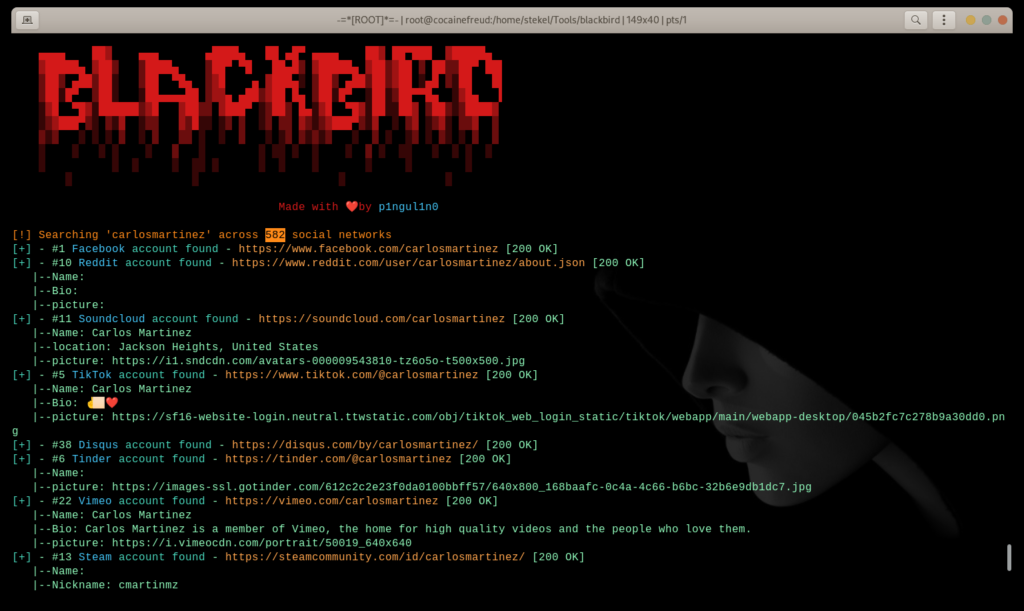

La siguiente herramienta es una maravilla. Blackbird fue escrito en Python y en HTML por P1ngul1n0. Esta herramienta busca un nombre de usuario en más de 580 plataformas y redes sociales. Se puede usar bien sea desde la línea de comandos (CLI), como desde su interfaz web. Yo prefiero usarla desde la consola porque es más rápido y eficiente.

La búsqueda de Carlos tomó 20.8 segundos y encontró más de 100 resultados. Estos resultados no necesariamente tenemos que analizarlos en pantalla (terminal) pues el programa los exporta en un archivo .json. Blackbird es gratuita y se puede descargar desde su repositorio en GitHub.

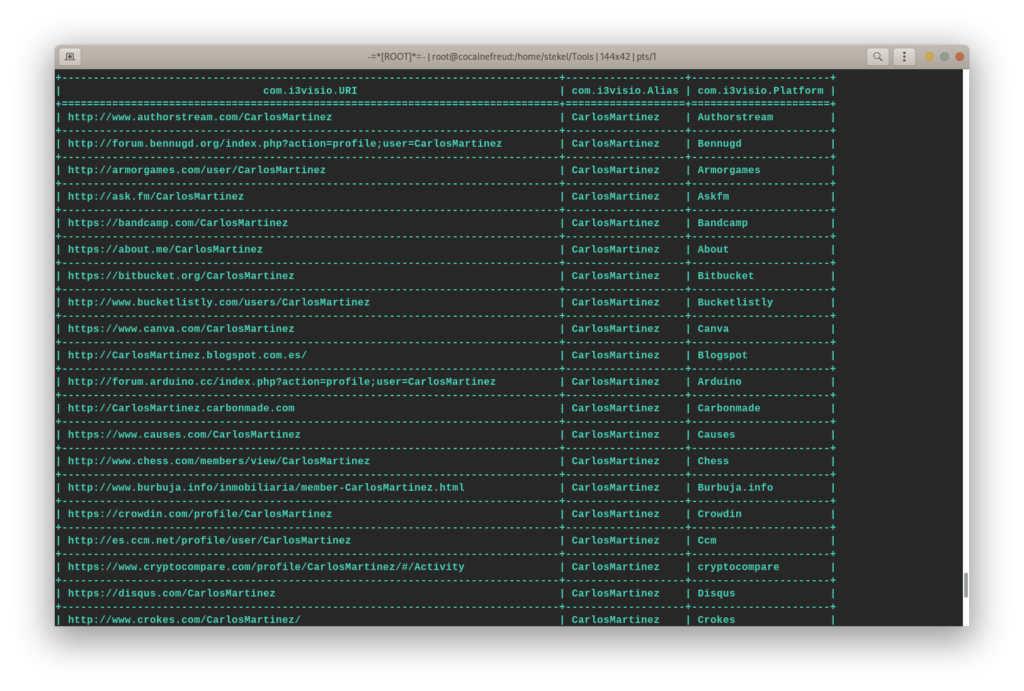

Cuando busqué el nombre de Carlos Martínez me arrojó unos resultados muy interesantes. Veamos:

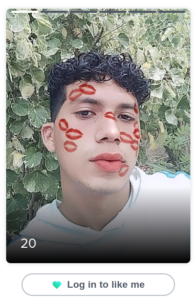

Son muchos resultados pero algunos de de ellos me llamaron la atención: el resultado de Tinder, algunas cuentas en sitios pornográficos y las cuentas en diferentes plataformas de juegos. Ya vimos arriba que el posible correo del objetivo cayó en algunas filtraciones de plataformas de juegos y sitios de citas así que podría ser nuestro objetivo.

¿Será este chicuelo besucón de Tinder la persona que buscamos? Puede ser. Si estuviéramos haciendo una investigación real ya lo sabríamos pero solo estamos conjeturando. ¿La persona de la foto de Tinder es la misma persona de TikTok? Puede ser. El asunto es que seguimos avanzando y nuestro escueto nombre y apellido ahora tiene cara (o caras). Repito: esto es solo un ejercicio.

Pero Blackbird me dio mucho más. Dentro de toda esa información puedo seguir buscando coincidencias y al final, con toda seguridad, llegaré al objetivo.

OSRFramework.

OSRFramework.

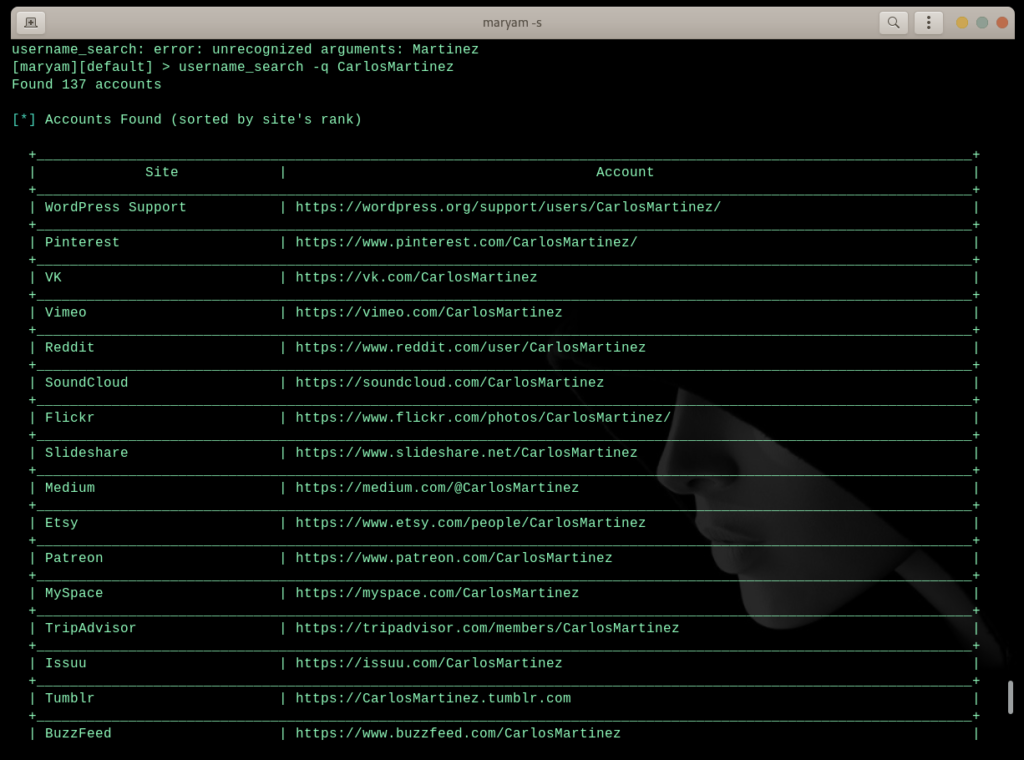

Esta caja de herramientas escrita en Python nos permite hacer muchas cosas. Con OSRF podemos buscar el nombre de usuario pero también su correo electrónico, su nombre completo y un numero de teléfono asociado.

Con esta suite se puede quedar uno toda la mañana investigando pero para efectos del ejercicio, utilicé la opción usufy que busca nombres de usuario. Después busqué con la opción mailfy para ver si ese nombre de usuario se encontraba en más de 20 proveedores de correo. La cantidad de información que arroja es inmensa

Después, con searchfy busqué el nombre Carlos Martínez. La herramienta busca en sus módulos de Facebook, Twitter, YouTube, GitHub, Instagram y otras. Nuevamente, arrojó ríos de información.

OSRF viene instalado por defecto en Kali Linux pero si no lo tienen lo pueden instalar como enseñan aquí.

Cuando hacemos una investigación de fuentes abiertas con muy poca información, como en este caso, necesitamos mucha paciencia para analizar los datos. Lo ideal es comenzar el proceso con más información. Si la investigación comienza teniendo datos como el correo, el teléfono y algún perfil en redes sociales, todo fluye de maravilla.

Maryam.

Después de usar OSRF corrí Maryam, otra herramienta modular escrita en Python. Esta suite es muy poderosa y, gracias a sus módulos, nos permite recolectar abundante información del objetivo a investigar. Para el caso de nuestro querido Carlos Martínez, Maryam me arrojó 137 resultados. Paciencia y a seguir analizando.

Muchos resultados se repiten entre herramientas pero algunas arrojan datos que otras no. Por esa razón me gusta correrlas en conjunto.

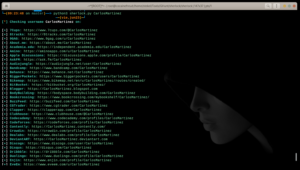

Sherlock.

Sherlock.

Otra herramienta que pueden usar es Sherlock. Esta también fue escrita en Python por Siddharth Dushantha y su función es buscar un nombre de usuario en más de 320 sitios y plataformas. Esto incluye redes sociales, plataformas de blogs como Blogger, algunas páginas porno y sitios de juegos, entre otros.

Y la información sigue llegando y el investigador sigue analizando. Es sorprendente la cantidad de información que dejamos a nuestro paso. No hemos entendido que los datos son un bien de cambio en Internet.

Sherlock también es gratuita y se puede instalar desde su repo en GitHub.

En otro artículo utilizaré estas herramientas haciendo una investigación real. Por ahora, quedan sabiendo un poco de qué se trata. Hasta la próxima.