Pocas personas saben que existen los dispositivos de Hacking físico. Como no son productos que se vendan en tiendas convencionales de tecnología, no es común que las personas conozcan su existencia. Yo, como buen entusiasta del tema, tengo algunos de ellos y pienso adquirir otros. Algunos, como las antenas, son muy necesarios y otros, como los pendrives, son un simple gusto que termina por usarse poco. Veamos algunos de los equipos.

Voy a comenzar con los equipos que considero necesarios, casi indispensables, para estudiar o ejercer actividades de seguridad informática.

Antenas de monitoreo.

De estas tengo 4 y no sé por qué. La verdad es que con 2 basta pero bueno. Estos adaptadores se utilizan para monitorear redes WiFi e inyectar paquetes. También para crear puntos (falsos) de acceso a Internet y para interceptar el tráfico entre dos equipos conectados (man in the middle), entre otras.

De estas tengo 4 y no sé por qué. La verdad es que con 2 basta pero bueno. Estos adaptadores se utilizan para monitorear redes WiFi e inyectar paquetes. También para crear puntos (falsos) de acceso a Internet y para interceptar el tráfico entre dos equipos conectados (man in the middle), entre otras.

No es un tutorial de hacking WiFi pero explicaré brevemente uno de sus usos. Con la antena en modo monitor escaneamos el espectro de redes al alcance y elegimos una (o varias). Si la red es WPS se hackea sola, si no lo es, buscamos desautenticar algún cliente de la red con el fin de obtener el Handshake (el apretón de manos que se dan el cliente y el router). Si se obtiene, entonces se buscará obtener la clave mediante diccionario o fuerza bruta. Prometo ampliar este tema en una próxima entrada.

Existen muchísimos adaptadores de red en el mercado y todos son más o menos la misma vaina. Los hay para usarse en 2.4 y 5 GHz. Yo los prefiero duales. Lo más importante es que, como mínimo, se pueda poner en modo monitor. Ojalá también permita VIF.

El alcance también es importante. Cuando de esto se trata, mi favorita (de las que tengo, claro está) es la Alfa AWUS036ACH. Por alcance es una locura este adaptador. Lastimosamente, no es muy discreto y en un café o en un centro comercial llama muchísimo la atención. Por eso no la uso con frecuencia en exteriores. No faltará quien se acerque a preguntar qué es ese escarabajo de media libra que sale del laptop.

Para exteriores tengo un par de antenas estupendas. Se trata de las TP-Link AC1300 y la TP-Link WN722N. Las dos muy buenas pero es muy superior la primera (sin que la segunda sea mala). El alcance es más que decente y no llama tanto la atención como la Alfa.

Para exteriores tengo un par de antenas estupendas. Se trata de las TP-Link AC1300 y la TP-Link WN722N. Las dos muy buenas pero es muy superior la primera (sin que la segunda sea mala). El alcance es más que decente y no llama tanto la atención como la Alfa.

Otra cosa que me gusta mucho es que las antenas TP-Link que tengo me funcionan plug and play. Al menos en las distribuciones GNU/Linux que uso no he tenido que instalarle drivers. No es que sea difícil conseguir los controladores pero si no se instalan como debe ser empiezan a molestar cada vez que se actualiza el kernel. Me ha pasado con Alfa y más con Panda.

Y Panda es precisamente el cuarto adaptador de red que uso. Exactamente la PAU09 N600 Dual Band. Otro equipo excelente, rápido, que trabaja con 2.4 GHz, 5 GHz y tiene un alcance increíble. Lastimosamente, sus puntos flacos son que no es muy discreto y que sus drivers me han molestado un poco. Al menos en Kali Linux he tenido que reinstalarlos un par de veces.

Repito, no es que sea difícil resolver el asunto de los drivers pero si un adaptador funciona P&P, mucho mejor.

Al final usted debe adquirir los adaptadores que se ajusten a sus necesidades. Para mí, los adaptadores Alfa AWUS036ACH y TP-Link AC1300 son suficientes para cualquier operación que quiera hacer. Los otros los adquirí por puro antojo.

Pendrives (o eso parecen).

Otros dispositivos de Hacking físico se asemejan a los dispositivos de almacenamiento USB convencionales. Sin embargo, en su interior albergan mecanismos un poco más complejos que los pendrives corrientes.

Otros dispositivos de Hacking físico se asemejan a los dispositivos de almacenamiento USB convencionales. Sin embargo, en su interior albergan mecanismos un poco más complejos que los pendrives corrientes.

Este es el caso del USB Rubber Ducky o patito de hule. Este dispositivo fabricado por Hak5 es más un teclado que un disco USB. Al menos así lo detectan los equipos donde se conecta.

Pensemos un poco en eso: es un teclado. Es decir que una vez conectado en el equipo víctima inyectará pulsaciones de teclas. Lo que hacemos, entonces, es cargar nuestro USB Rubber Ducky con las instrucciones que queremos teclear en el equipo receptor. Para esto, usamos payloads escritos en Ducky Script, un lenguaje muy sencillo en el cual cada línea es una instrucción de teclas a presionar.

En ese sentido, los ataques son personalizados. Antes de atacar una máquina debemos conocer el sistema operativo que usa y el idioma en que está configurada. Sabiendo eso ya podemos hacerlo funcionar. Con esto podemos hacer casi cualquier cosa en un equipo. Desde jugar una pequeña broma hasta obtener las contraseñas almacenadas en el navegador. Veamos un ejemplo muy sencillo:

– – – –

GUI r # Es la tecla Windows. Abre el atajo para ejecutar.

DELAY 500 # Espera medio segundo (500 milisegundos).

STRING notepad.exe # Escribe notepad.exe en la caja de búsqueda.

ENTER # Ejecuta la búsqueda (llama a notepad).

DELAY 1000 #Espera un segundo (1.000 milisegundos).

STRING Estoy en su equipo. # Escribe Estoy en su equipo en la aplicación de notas.

– – – –

Es un ejemplo muy sencillo pero los límites de lo que se puede hacer los pone su imaginación. En el Github de Hack5 hay una buena colección de payloads listos para usarse. Tenga en cuenta que en la mayoría deberá cambiar el idioma con la orden DUCKY_LANG=. Sobre eso hay muchísimos tutoriales en Internet.

Otro equipo de Hacking físico que tengo es el Bash Bunny. También es fabricado por Hak5 pero este es un Rubber Ducky usando esteroides y fumando cristal de metaanfetamina. Es la siguiente generación del pato. Ya no es solo un teclado. Bash Bunny es en sí mismo un ordenador con 4 núcleos que corre un SO GNU/Linux, con 8 GB de almacenamiento y 512 de RAM.

Otro equipo de Hacking físico que tengo es el Bash Bunny. También es fabricado por Hak5 pero este es un Rubber Ducky usando esteroides y fumando cristal de metaanfetamina. Es la siguiente generación del pato. Ya no es solo un teclado. Bash Bunny es en sí mismo un ordenador con 4 núcleos que corre un SO GNU/Linux, con 8 GB de almacenamiento y 512 de RAM.

Su funcionamiento es ligeramente diferente al del pato. Tiene 3 modos: Modo Armado, Switch 1 y Switch 2. En el modo armado cargamos los payloads que vamos a utilizar. Estos deben ir en los directorios de Ataque 1 y 2 respectivamente. El payload, o más bien el directorio de ataque (switch), lo elegimos con el interruptor (rojo). Cuando conectamos el Bash Bunny a la máquina víctima, una luz led nos indicará qué está haciendo el conejo. Los tonos de esas luces también son configurables a nuestro gusto.

Dependiendo de lo que le ordenemos, será más o menos rápido pero, en términos generales, Bash Bunny trabaja a una velocidad asombrosa. En apenas unos segundos es posible exfiltrar todos los archivos .docx, por ejemplo, de un equipo.

En mi experiencia personal me divertí mucho usando Bash Bunny en Windows 10. Sin embargo, en Windows 11 no tuve muy buenas experiencias. Seguramente no lo hice con las cargas útiles adecuadas y ya luego me aburrí. Como sea, Bash Bunny es en mi opinión un equipo de Hacking físico muy interesante. Si usted se dedica a las auditorías de seguridad debería tenerlo. La lista de payloads para Bash Bunny es interminable. En este enlace pueden verla.

Otros pendrives, ya no de Hacking físico propiamente dicho sino de espionaje son las grabadoras USB. Las incluyo porque la ingeniería social hace parte del hacking. De hecho es una parte sin la cual muchos ataques no podrían llevarse a cabo.

Otros pendrives, ya no de Hacking físico propiamente dicho sino de espionaje son las grabadoras USB. Las incluyo porque la ingeniería social hace parte del hacking. De hecho es una parte sin la cual muchos ataques no podrían llevarse a cabo.

Estos equipos se consiguen en cualquier sitio de comercio como MercadoLibre o eBay. Son muy económicos. Algunos graban audio, otros graban video y los mejores graban ambos. La que yo tengo es de estas últimas.

Es importante que el equipo que compren permita expandir la capacidad de almacenamiento pues, de fábrica vienen con poca. 4 GB es poco si se intenta grabar una reunión de trabajo en video de calidad. Incluso para audio puede ser poco si el asunto que queremos grabar toma un tiempo considerable.

Otro asunto que se debe considerar es la forma de grabación. Algunas requieren estar conectadas a un equipo encendido pues usan la energía del mismo. Otras, en cambio, pueden grabar sin estar conectadas a una fuente de energía pero, obviamente, deben haber sido cargadas previamente y su autonomía es menor.

Con las mías grabé un par de asuntos de los cuales era importante conservar evidencia pero pues no es algo que use todo el tiempo. Al igual que con los otros pendrives, los compré más por antojo y curiosidad que por necesidad.

Microcontroladores.

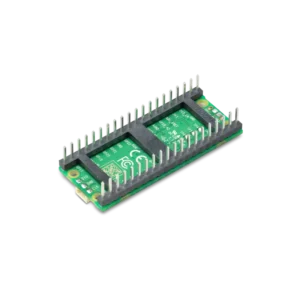

No son equipos propiamente de Hacking físico pero se pueden usar para dichos fines. Dentro de esta categoría tengo 2 gadgets. Una Raspberry Pi Pico y una Raspberry Pi Pico W. La diferencia entre una y otra es que con la W podemos conectarnos a Internet vía WiFi.

No son equipos propiamente de Hacking físico pero se pueden usar para dichos fines. Dentro de esta categoría tengo 2 gadgets. Una Raspberry Pi Pico y una Raspberry Pi Pico W. La diferencia entre una y otra es que con la W podemos conectarnos a Internet vía WiFi.

Las Raspberry Pi Pico no son microcomputadores como, por ejemplo, la Raspberry Pi 4. En la línea Pico de Raspberry no anida un sistema operativo como tal. Se usa más bien para ejecutar pequeños programas y scrips que se lanzan desde un ordenador. En ese sentido, es muy útil para usarse en robótica o en IOT.

He visto algunos tutoriales sobre cómo usar la RPi Pico para hackear dispositivos como puertas automáticas pero no he tenido tiempo para intentarlo. Con este cacharro, al igual que con los otros, el límite lo pone la imaginación. Es cuestión de estudiarlo a fondo y ensayar.

Tal vez este año aprenda a darle buen uso. Por su precio (menos de USD 10) me pareció una buena compra.

Flipper Zero.

Desde hace un buen tiempo tengo ganas de adquirir un Flipper Zero. Lo he visto tanto en artículos y videos que seguramente sucumba al embeleco y lo compre próximamente.

Desde hace un buen tiempo tengo ganas de adquirir un Flipper Zero. Lo he visto tanto en artículos y videos que seguramente sucumba al embeleco y lo compre próximamente.

Según he visto, con este bicharaco se puede hacer de todo. Desde clonar todos los controles remotos de un hogar hasta abrir las talanqueras electrónicas de un estacionamiento. Todo esto pasando por la clonación de tarjetas (bancarias, de hoteles, etc) y la suplantación de llaves de proximidad como las de los autos. Al parecer, es un gadget muy completo. Próximamente viajaré a California y tal vez allí lo compre. Si lo hago prometo subir un post con sus funciones más relevantes.

Esos son los equipos de Hacking físico que tengo. El último aún no lo tengo pero es casi seguro que lo voy a comprar. Existen otros, muchos, y a veces me dan ganas de comprar algunos de ellos como el reloj DSTIKE pero me he aguantado las ganas. Hasta la próxima.