Crackear la contraseña de una red WiFi con protocolo WPS (WiFi Protected Setup) es tan fácil como escribir y ejecutar un par de líneas de comando —si se cuenta con las herramientas adecuadas. En este post les enseñaré a usar una herramienta llamada Wifite2 escrita en Python por el usuario Derv82.

| DISCLAIMER: para este ejercicio realizaré la auditoría de una red propia con el fin de comprobar la seguridad de mi conexión. De ninguna manera recomiendo auditar redes ajenas sin el permiso expreso de sus propietarios. Hacerlo supone una violación de la privacidad y en algunos países puede constituirse como un delito. |

Esta herramienta difiere de otras del mismo rubro en que hace el trabajo de forma casi automatizada. Cualquier persona con conocimientos básicos de redes puede realizar la auditoría sin mayores contratiempos. Tal vez le interese leer mi artículo Fundamentos de Redes WiFi antes de continuar con esta lectura.

Para este ejercicio vamos a necesitar:

- Una computadora con Kali Linux.

- Adaptador de red que permita el modo monitor. En mi caso utilizaré la antena TP-Link AC1300 Archer T3U Plus Dual Band (2.4 GHz y 5 GHz) con chipset 802.11ac NIC.

- La herramienta Wifite2. Esta viene por defecto con Kali Linux. Si usted usa otra distribución la puede obtener clonando el repositorio de GitHub e instalando sus dependencias.

| DISCLAIMER 2: por obvias razones borraré los datos relevantes como el ESSID, el BSSID y el password encontrado. Lo importante es que entiendan el procedimiento, no que conozcan mi clave. Además todos saben que mi contraseña para todo es password123. |

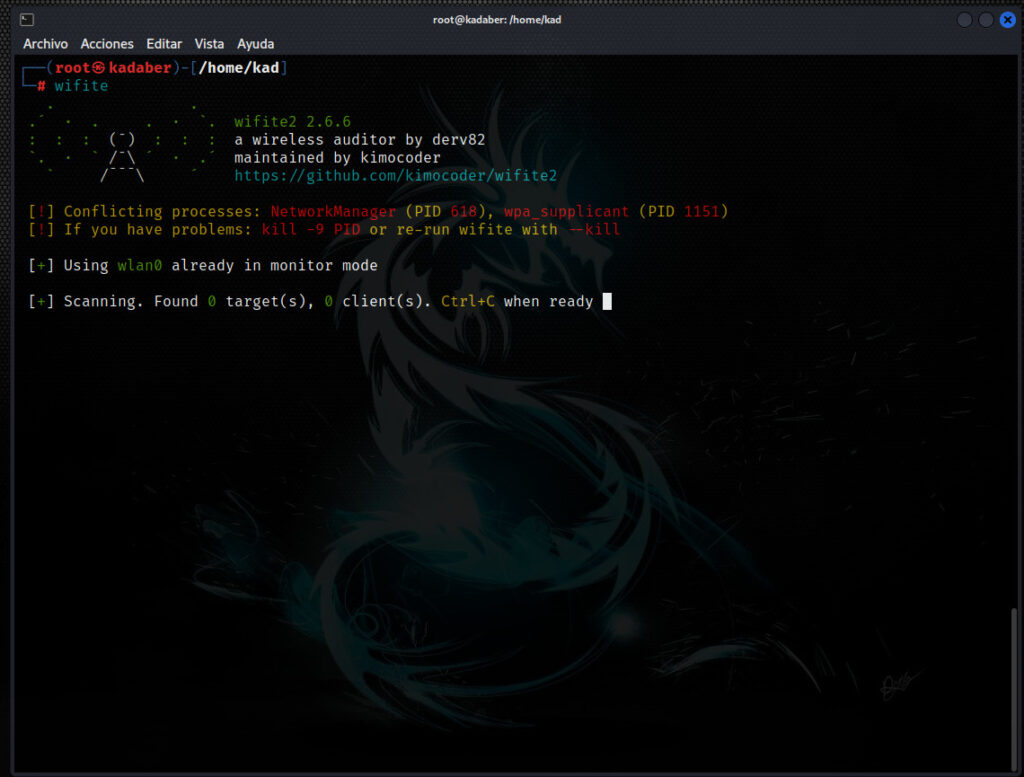

Abrimos la terminal y nos ponemos en modo root con sudo su. Una vez autenticados llamamos la herramienta escribiendo wifite y dando enter.

La herramienta detectará nuestras conexiones y en caso de encontrar una antena con la capacidad de ponerse en modo monitor, ella misma la sacará del modo managed. Si encuentra varias, nos pregunatará con cuál de ellas queremos trabajar. Es posible que se presenten conflictos con algunos servicios como NetworkManager y wpa_supplicant. Si este es su caso puede correr la herramienta con el comando wifite --kill para matar estos procesos. Los servicios se pueden reestablecer una vez termine la auditoría.

Una vez la herramienta pone nuestra conexión en modo monitor, comienza a trabajar en busca de redes cercanas.

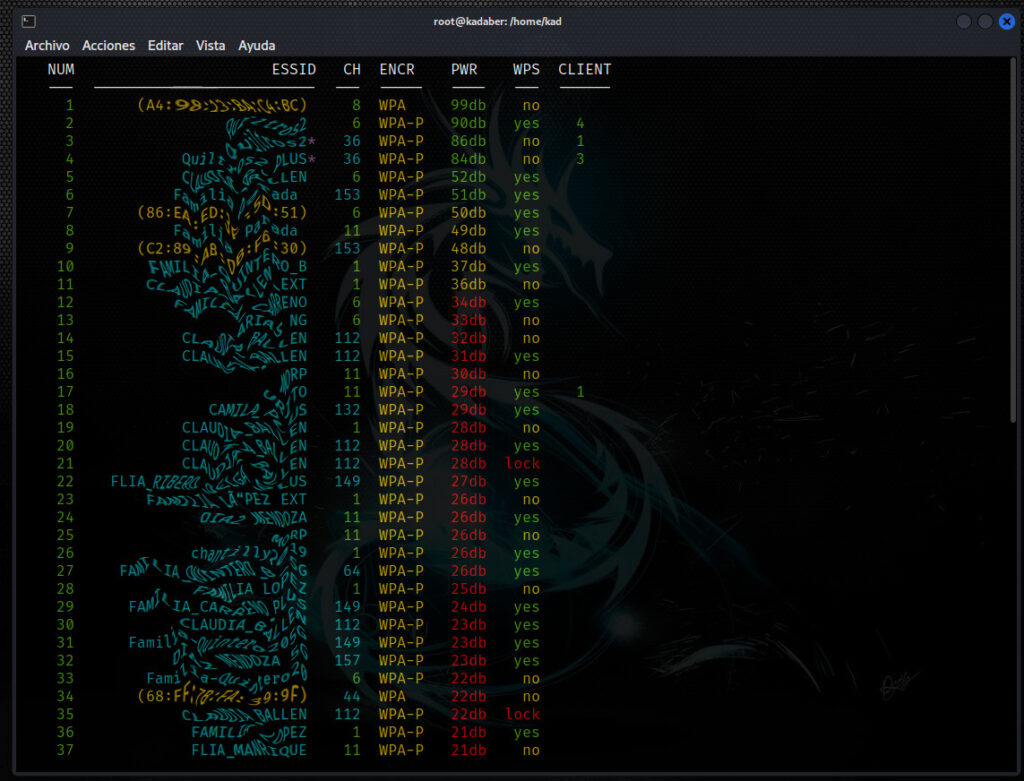

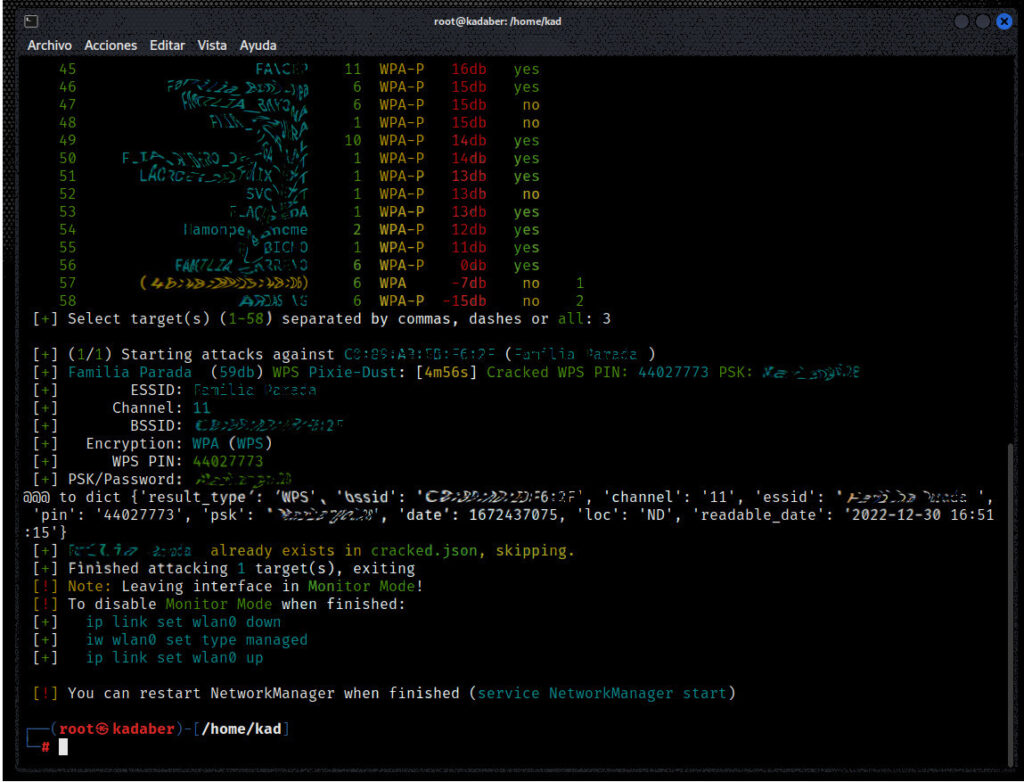

Aquí ya encontró varias redes. En la imagen anterior vemos que nos muestra el ESSID o nombre de la red, el canal en el que se encuentra, el tipo de cifrado, el PWR que es el nivel de señal, si la red cuenta con el protocolo WPS y cuántos clientes se encuentran conectados. Paramos el escaneo con CTRL + C y estamos listos para elegir nuestra red.

Wifite nos pregunta con cuál red objetivo queremos trabajar. Le respondemos indicándole el o los números de la/s red/es que queremos auditar. Estos numeros son los que se encuentran en la columna izquierda. Incluso podemos pedirle que audite todas las redes encontradas pero sería bastante largo el proceso.

Elijo mi red y aquí sucede lo increíble: en 4 segundos, mediante Pixie-Dust, obtuvo la contraseña de la red auditada. El tiempo de ejecución de Pixie es de 5 minutos y le sobraron 4 minutos y 56 segundos. Una locura. Por supuesto no todas las redes serán susceptibles a este ataque pero muchas sí y debemos protegernos (en otro post explicaré cómo).

La herramienta nos muestra en pantalla el PIN WPS, el PSK/Password de la red y guarda los hallazgos en un archivo llamado cracked.json. Después de creado el archivo, finaliza el ataque la auditoría y podemos desactivar el modo monitor y reestablecer los servicios que matamos al iniciar la auditoría. Y eso es todo.