Diccionarios personalizados

En un post anterior dije que, en la vida real, los ataques de diccionario rara vez funcionan cuando usamos las herramientas que tenemos por defecto. No es fácil encontrar diccionarios […]

En un post anterior dije que, en la vida real, los ataques de diccionario rara vez funcionan cuando usamos las herramientas que tenemos por defecto. No es fácil encontrar diccionarios […]

El Pishing engloba un conjunto de técnicas de ingeniería social que buscan, mediante suplantación, ganar la confianza de la víctima para obtener de ella sus credenciales. En este Minicurso de […]

Pocas personas saben que existen los dispositivos de Hacking físico. Como no son productos que se vendan en tiendas convencionales de tecnología, no es común que las personas conozcan su […]

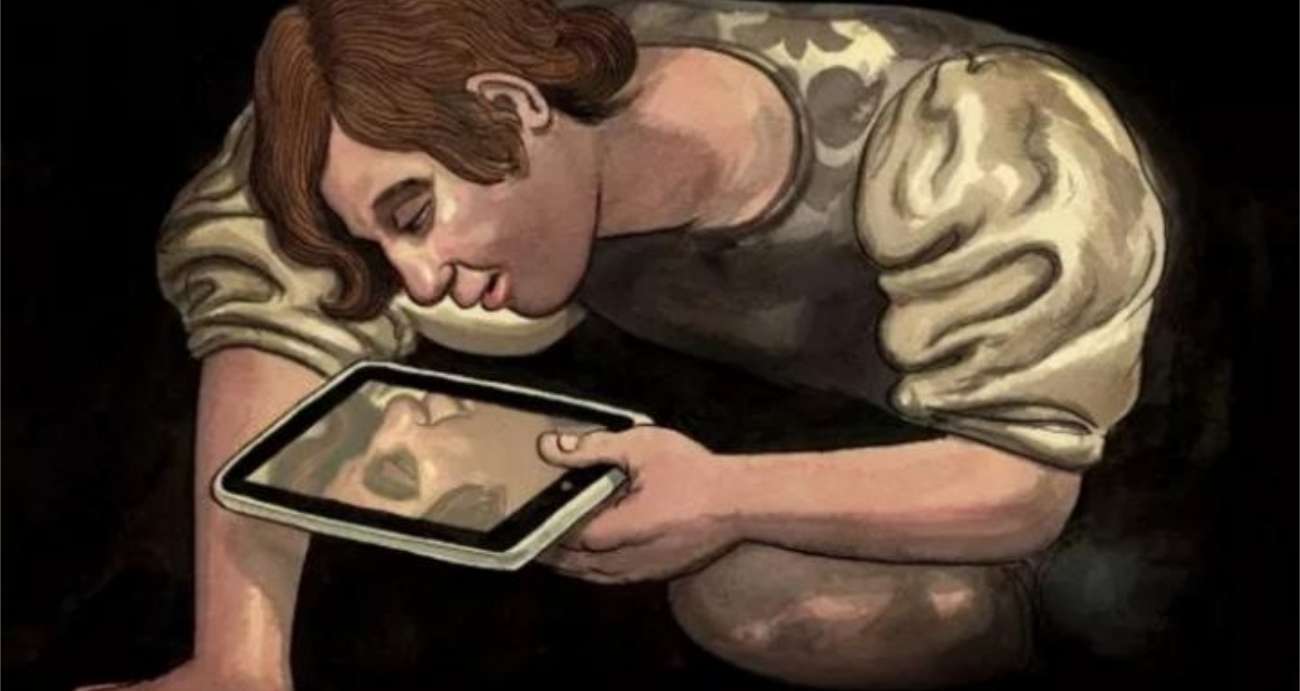

Las personas no pueden parar de tomarse fotos. Están convencidas de que sus maravillosas vidas deben ser documentadas al segundo. No quieren privar a las generaciones futuras de su invaluable […]

De todas las redes sociales, Facebook es quizás la cloaca más puerca y hedionda. Las otras no es que estén mejor, pero el hedor del desagüe de Zuckerberg eclipsa la […]

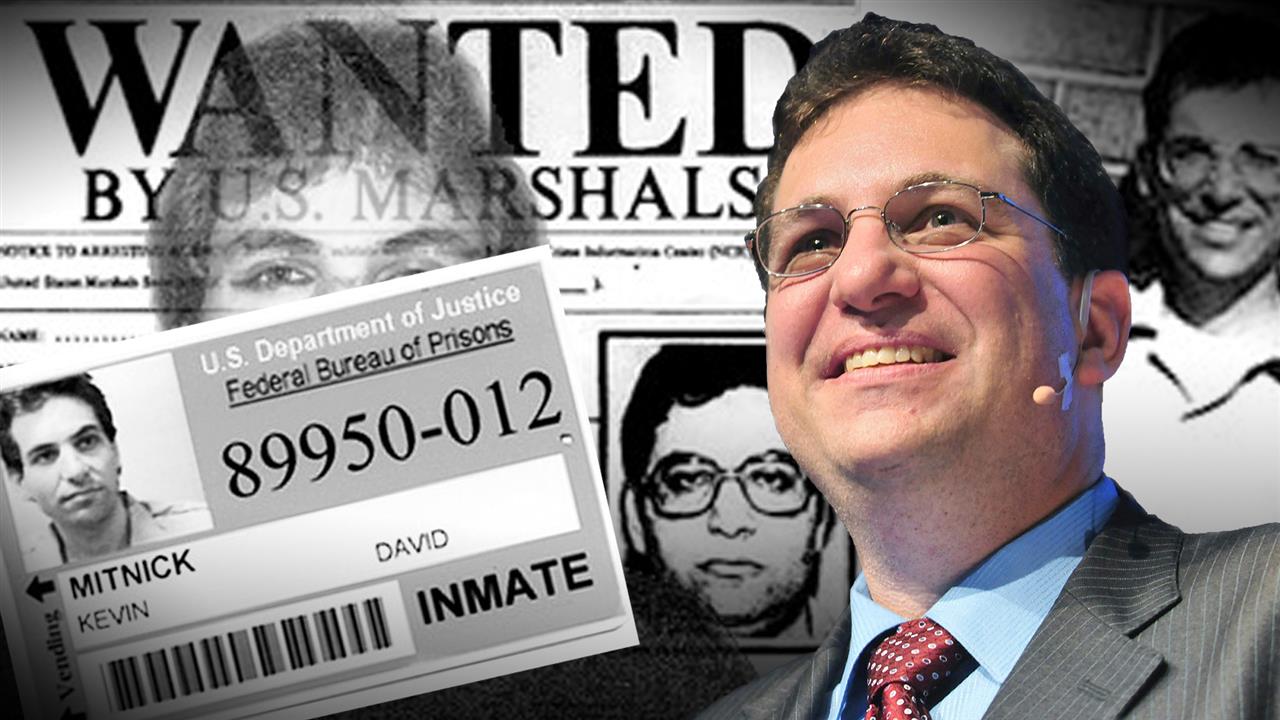

El pasado 16 de julio murió, a los 59 años, el famoso hacker Kevin Mitnick conocido en la subcultura underground de los 90 como «Cóndor». Mitnick, autor de excelentes libros […]

La ingeniería social comprende un conjunto de técnicas de manipulación cuyo fin ulterior es explotar el eslabón más débil de la seguridad: la psicología humana. En términos generales, la ingeniería […]

Estamos frente a una máquina, queremos extraer de ella un tipo determinado de archivos pero tenemos muy poco tiempo. Podríamos buscar en los directorios, copiar los archivos que nos interesan, […]

En una investigación OSINT necesitamos extraer información pública de un sitio web. Esto puede ser una tarea sencilla cuando se trata de sitios pequeños. Sin embargo, cuando se trata de […]

OpSecurity, en adelante llamado OPSEC, es el proceso y el conjunto de técnicas que nos permiten analizar la información que manejamos y las amenazas a la misma, así como las […]

Sus datos ahora son míos. Usted los regaló. Yo no tuve que hacer nada. Estaban ahí. Solo tuve que tomarlos como quien toma un sobre abandonado en la calle. Y […]

Así es. Todo esto comenzó un 12 de marzo del año 2007, hace la pendejadita de 16 años, cuando un travieso pichón de cracker irrumpía como una tromba marina en […]

Corría el año 2012 cuando un hacker llamado Higinio Ochoa y apodado W0rmer perteneciente al grupo CabinCr3w —vinculados a Anonymous— tenía de cabeza al FBI. Este Hacker había vulnerado las […]

Los medios masivos de embrutecimiento han distorsionado el significado de hacker y lo han envilecido al punto de convertirlo en sinónimo de delincuente. Esto no es así. Un hacker es […]

No caiga en el typosquatting —también conocido como allanamiento de error tipográfico o URL hijacking— esta es una forma de delito informático basado en ingenieria social que consiste en registrar […]