Corría el año 2012 cuando un hacker llamado Higinio Ochoa y apodado W0rmer perteneciente al grupo CabinCr3w —vinculados a Anonymous— tenía de cabeza al FBI. Este Hacker había vulnerado las páginas web del condado de Houston (Alabama) y del cuerpo de policía del oeste de Virginia haciéndose con los datos personales y credenciales de acceso de más de 150 agentes.

Los ataques en sí mismos habían salido bien pero, como suele suceder, seguro mató a confianza. La vanidad profesional y un par de cabos sueltos llevaron al descubrimiento de su autor. Las autoridades rastrearon la IP de los ataques hasta la ciudad de Galveston (Texas), ciudad donde vivía el atacante pero éste había hackeado las redes WiFi de sus vecinos y realizaba los ataques desde ellas de forma que los agentes en un principio no pudieron dar con su paradero. En otro post les explicaré cómo recuperar la clave de una red WiFi.

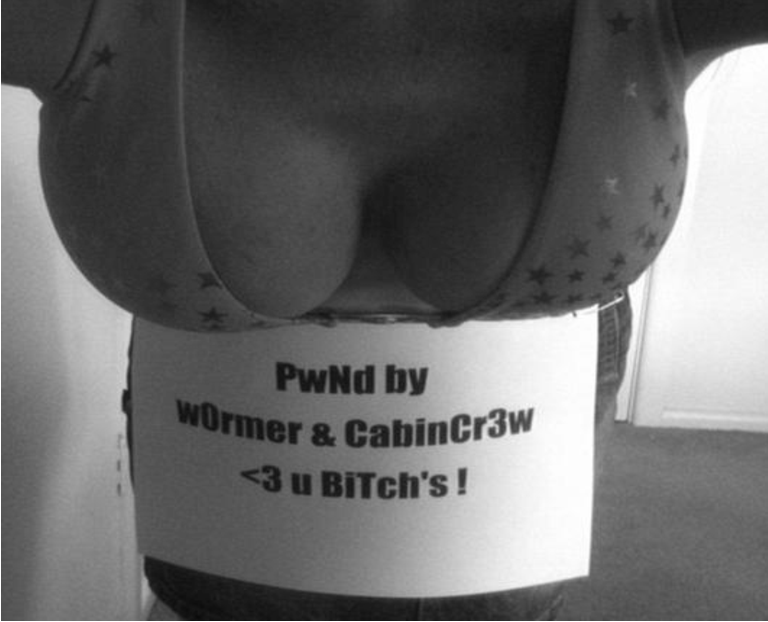

El primer error de W0rmer estuvo en su firma. Tras el hackeo, dejó la foto de unos pechos femeninos con el mensaje PwNd by w0rmer & CabinCr3w <3 u BiTch’s! Algo así como: Sometido por w0rmer y CabinCr3w. Las amo perras. Las autoridades analizaron la imagen y descubrieron que sus metadatos no habían sido borrados. Estos datos llevaron la foto hasta una mujer residente en Melbourne, Australia.

El segundo error de W0rmer fue tener redes sociales personales (y esto es un error así usted no sea un hacker). Al investigar a la mujer de Australia, descubrieron que era la novia de un hombre de 30 años residente en Texas. Halando de este hilo, dieron con su cuenta de Twitter y al analizar una foto que había subido a su TL dieron con su nombre de usuario de Skype. Con este username dieron con un perfil de Facebook y allí descubrieron que este individuo tenía una relación sentimental con una mujer de Melbourne, todo encajaba. Nada que hacer, el misterio había sido develado.

W0rmer fue arrestado, declarado culpable y sentenciado a pagar dos años en una prisión federal. Errores que cuestan caro.

PERO, ¿CÓMO SE RASTREA UNA IMAGEN?

En realidad, como verán a continuación, es algo muy sencillo. Basta con obtener la imagen original y realizar sobre ella una pequeña inspección.

| DISCLAIMER: lo que voy a hacer no es ilegal ni atenta contra la privacidad de nadie pues la foto elegida es mía o ha sido tomada de Internet, vaya uno a saber… La vida está llena de misterios. |

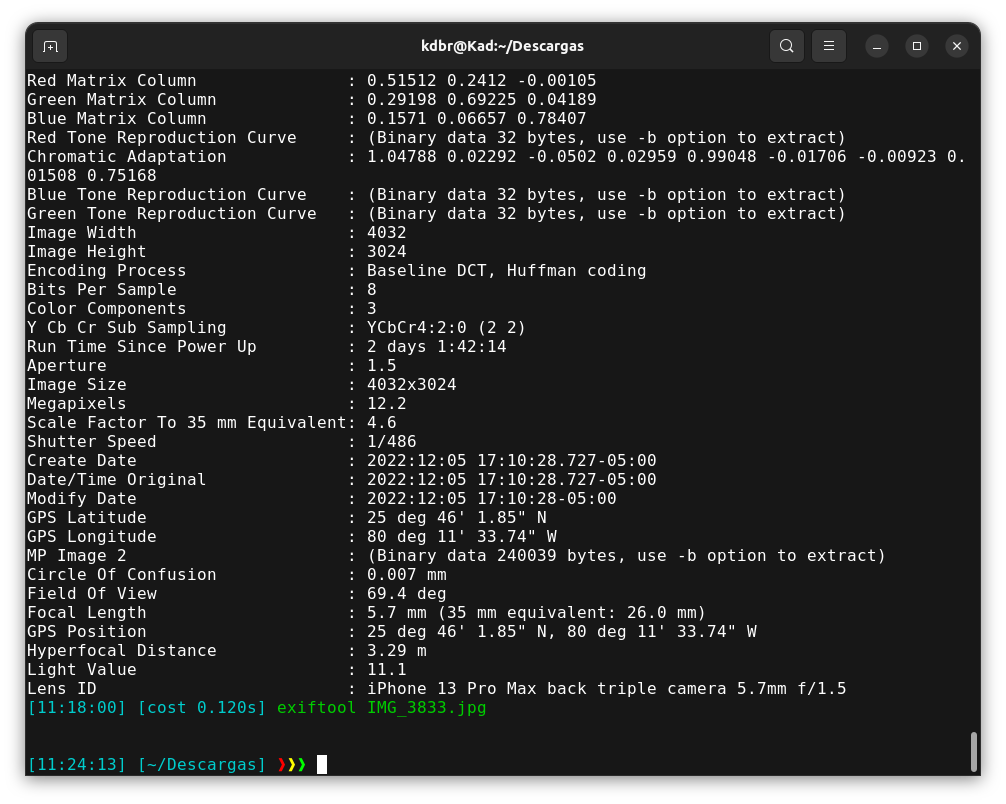

El procedimiento lo voy a hacer desde la línea de comandos en Linux Ubuntu utilizando la herramienta Exiftool de Phil Harvey. Lo primero que hago es buscar una foto en mi equipo. Sea mía o haya sido recibida, da igual. La foto debe ser, preferiblemente, de una persona natural, no de un medio de comunicación pues normalmente ellos eliminan los metadatos antes de publicarlas.

Una foto como cualquier otra de las millones que se ven a diario en las redes sociales. Ahora veamos qué puede decirnos. Abrimos nuestra terminal en la carpeta donde se encuentra la imagen descargada y corremos el siguiente comando: exiftool nombre_de_archivo.

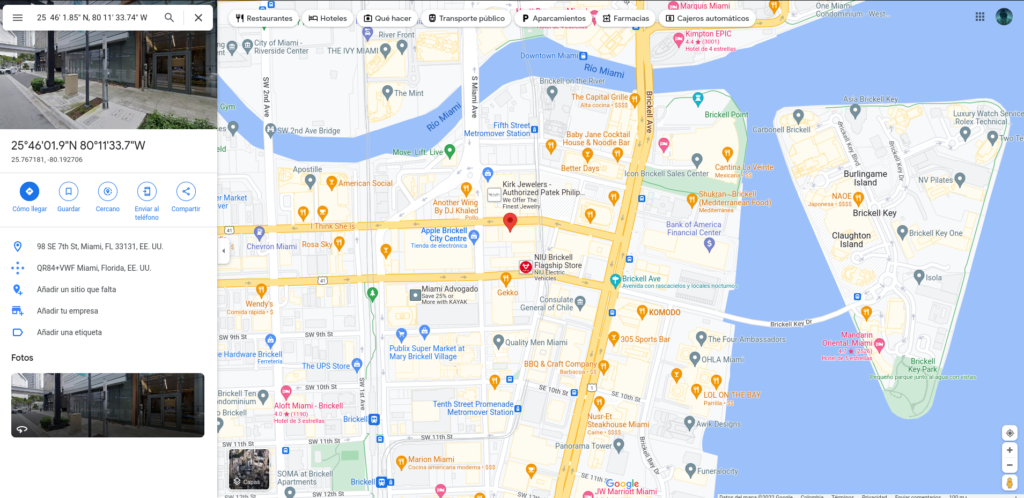

Lo que vemos en la foto anterior es solo una porción de los metadatos. El archivo tiene muchísima información de interés pero centrémonos en lo más relevante. La imagen fue tomada con la cámara trasera de un iPhone 13 Pro Max el día 5 de diciembre de 2022 a las 17:10 horas, pero la información más importante que nos aporta es su GPS Position: 25 deg 46′ 1.85″ N, 80 deg 11′ 33.74″ W. Veamos qué nos dice Google Maps.

Nos dice que esa ubicación corresponde a Miami (USA). Para salir de dudas veamos qué nos muestra Street View.

Creo que no hay dudas. La imagen fue tomada en la Hwy 41 del sector de Brickell en Miami, el día 5 de diciembre de 2022, a las 17:10 horas, usando la cámara trasera de un iPhone 13 Pro Max. Y tan fácil como eso es analizar los datos que millones de personas regalan suben a diario en sus redes sociales (una locura).