Comúnmente se piensa que todo software malicioso (malware) es un virus. Y así fueron agrupados estos programas hasta 1990 cuando Yisrael Radai acuñó el término malware para definir una serie de códigos que, si bien tenían por objetivo realizar acciones dañinas en un sistema informático, diferían entre sí según su naturaleza y actividad. En este post veremos las diferencias que existen entre los diferentes tipos de malware y su accionar dentro del sistema.

UN POCO (MUY POCO) DE HISTORIA.

El origen de los primeros virus propiamente dichos podríamos ubicarlo a inicios de la década de 1980 cuando las computadoras aún no alcanzaban el lugar de bienes para el uso doméstico. En su gran mayoría se trataba de códigos inocuos cuyo único propósito era demostrar las capacidades técnicas de su creador. La pueril inocencia de estos programas comienza a cambiar a inicios de los 90 cuando se masifican las computadoras personales y aparecen en escena Microsoft Windows e Internet multiplicándose de forma considerable el número de empresas y hogares que tenían computadoras y conexión a la red.

Desde el año 2000 en adelante, el software malicioso ha ido evolucionando para adaptarse a las nuevas tecnologías de forma que ahora podemos encontrar códigos malignos que se adaptan a cualquier necesidad de sus creadores y/o atacantes. La expansión de Internet y sus servicios adyacentes ha traído consigo una amplia gama de programas que, según sea el caso, se pueden propagar a través de páginas web, correos electrónicos, redes P2P, redes sociales, dispositivos extraíbles y un largo etcétera.

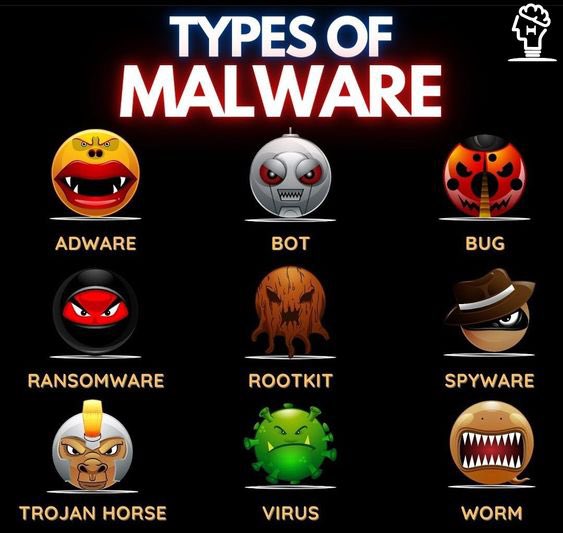

TIPOS DE MALWARE MÁS COMUNES.

El malware podríamos caracterizarlo de acuerdo a su modo de actuar y los objetivos que persigue aunque de una u otra forma podríamos resumir que unos y otros buscan un beneficio personal del atacante aunque ese beneficio no siempre sea de tipo económico directo como podría ser, por ejemplo, un malware diseñado por activistas para espiar y sabotear las actividades comerciales o empresariales que ellos rechazan.

Virus.

Este software se instala en un equipo y tiene como principal objetivo causar un mal funcionamiento del mismo. Los hay de muchos tipos, desde aquellos que consumen recursos de forma innecesaria ralentizando el funcionamiento del sistema hasta aquellos que borran o dañan la información almacenada. Al igual que en los seres vivos, los virus informáticos se pueden transmitir a otros equipos. Los virus deben ir adjuntos a un huésped como un archivo ejecutable o un documento y para activarse requiere que la víctima ejecute el archivo o abra el documento.

Gusanos.

Son una subclase de virus pero a diferencia de estos, los gusanos son autosuficientes y no necesitan un programa o archivo huésped ni la participación activa de un usuario que lo propague. Una vez instalados en el equipo, el gusano crea copias de sí mismo y se propagará a través de todos los medios que encuentre disponibles como correo electrónico, redes P2P, memorias USB etc. Estos códigos pueden hacer colapsar los sistemas y las redes impidiendo su funcionamiento. Un ejemplo fue el gusano Stuxnet creado, aparentemente, para sabotear las actividades nucleares de Irán.

Adware o Advertising Supported Software.

Es un tipo de software a través del cual el atacante busca obtener un beneficio económico mediante la muestra de publicidad no deseada a su víctima. Una vez instalado en el equipo, puede secuestrar el navegador de la víctima para redirigir sus búsquedas a sitios web de publicidad, inundar al usuario con banners o pop-ups o recopilar datos para venderlos a los anunciantes sin su consentimiento. Algunos Adware llegan a ser tan invasivos que hacen imposible la navegación.

Bots y Botnets.

También llamado equipo zombie, es un equipo infectado que puede ser controlado de manera remota o reclutado en una red de equipos también infectados (Botnet) para realizar acciones en masa como ataques DDoS (ataque distribuido de denegación de servicio), envíos masivos de spam o ataques de suplantación y robo de credenciales mediante phishing.

Rootkit.

Este malware permite al atacante instalar en el equipo diferentes herramientas que le dan acceso al sistema como los keyloggers o los bots para realizar ataques DDoS. Los rootkit se instalan mediante exploits aprovechando vulnerabilidades del sistema. Una vez el atacante tiene acceso al sistema, instala las herramientas necesarias para su operación maliciosa. Este malware actúa como un backdoor permitiendo el acceso permanente del atacante. Son difíciles de detectar porque una de las actividades previas del atacante es presentarlo al sistema atacado como un código legítimo o desactivar las medidas de seguridad que la víctima tenga. Un ejemplo de rootkits (en Windows) son ZeroAccess y Necurs.

Spyware.

Como su nombre lo indica, se trata de un espía. Este malware tiene como propósito robar información sensible y confidencial como credenciales de acceso, datos bancarios o recabar información de hábitos de consumo para venderlos a anunciantes interesados. El atacante puede propagar el spyware explotando vulnerabilidades, en programas de uso «gratuito» o usando como vehículo un troyano. Un ejemplo fue CoolWebSearch que se propagó gracias una vulnerabilidad de Internet Explorer y una vez en el equipo recababa los hábitos de navegación de sus víctimas.

Troyanos.

Son programas maliciosos ocultos en otros de apariencia legítima e inofensiva. Una vez ejecutados en el equipo víctima, el troyano abre una puerta de acceso al atacante permitiéndole tener control total del sistema para instalar o eliminar aplicaciones, modificar, descargar o eliminar datos y reclutar el equipo en una botnet entre otros. Ejemplos de ellos a finales del siglo XX e inicios del siglo XXI fueron los rudimentarios troyanos Netbus y Gatecrasher y recientemente y mucho más sofisticados Qbot y Trickbot.

Ransomware.

Es uno de los tipos de malware más extendidos en la actualidad. Mediante estos códigos, el atacante secuestra (literalmente) y bloquea la información del equipo infectado hasta que la víctima pague un rescate. Este pago debe hacerse antes de una fecha específica so pena de perder toda la información. Estos pagos deben hacerse mediante criptomonedas y muy a menudo ocurre que la víctima paga el rescate de sus datos y estos nunca le son desbloqueados. Un ejemplo de ransomware es Cryptolocker el cual, entre 2013 y 2014, llegó a producir para sus operadores unos US$3.000.000.

Bugs.

Incluyo los bichos aunque no sean propiamente malware en el sentido de que no son códigos producidos y propagados con la intención de obtener un beneficio. Son errores o defectos del software que vienen desde la fuente y pueden poner en peligro a los usuarios al ser explotados por un atacante. Un ejemplo de ellos es Heartbleed, un agujero de seguridad en las librerías OpenSSL que puso en riesgo a dos tercios de los servidores de Internet. El bug fue descubierto pero duró activo un poco más de 2 años, tiempo durante el cual, con toda seguridad, fue usado por atacantes para extraer las credenciales de acceso de los usuarios.

Híbridos.

Actualmente muchos de los malware incluyen características de dos o más códigos maliciosos. Un ejemplo de ellos fue el malware creado en 2001 por un hacker llamado «Lion» el cual era una combinación de gusano y rootkit. Este malware estaba diseñado para atacar sistemas Linux y causó estragos en más de 10.000 sistemas.

Criptojacking.

Con la aparición de las criptodivisas apareció esta nueva variante de malware. Este tipo de código malicioso no suele causar daños en el equipo infectado pues su éxito radica precisamente en no ser detectado durante mucho tiempo. Su objetivo es utilizar los recursos de la víctima para minar criptomonedas lo cual hará que el equipo funcione más lento de lo habitual. Es una variante específica de las botnets y para que sea redituable, los atacantes deben infectar un número muy elevado de equipos ya que la minería de criptoactivos requiere una gran cantidad de recursos.

Bombas lógicas.

Son un tipo de malware que se activan en una fecha y hora específica o cuando el usuario cumpla ciertas condiciones predefinidas en el código. Los objetivos pueden ser muy variados y van desde reescribir archivos, bloquear la ejecución de ciertas aplicaciones o impedir la lectura del disco duro.

MÉTODOS DE PROPAGACIÓN.

- Correo electrónico: mediante archivos adjuntos o enlaces a sitios web maliciosos.

- Soportes físicos: memorias USB, ordenadores de placa simple como Raspberry Pi o pendrives modificados como el Rubber Ducky y el Bash Bunny.

- Descargas ocultas: en software aparentemente legítimo con o sin el conocimiento del usuario.

- Alertas: banners o pop ups que engañan al usuario haciéndole creer que su equipo tiene un problema y que al pinchar allí obtendrá la solución.

- Vulnerabilidades o bugs: defectos de seguridad en el software.

- Redes internas: al infectar un equipo conectado, el código puede propagarse a través de toda la red.

- Torrents e intercambio de archivos.