¡Sonría! Usted está siendo grabado, analizado y perseguido por su propio bien. En la era de la vigilancia todo debe quedar registrado. En especial su rostro. ¿Cómo vamos a garantizar su seguridad si no conocemos cada uno de sus rasgos? La delincuencia no va a disminuir porque existan cámaras en cada rincón del mundo. Además, la inseguridad nos sirve. Así los llevamos a las urnas con la promesa de protegerlos pero, en realidad, lo que queremos es controlarlo todo.

Cámaras de vigilancia por doquier. Públicas, privadas y corporativas. Las públicas y las corporativas las más peligrosas. Las primeras, las públicas le dan control a los políticos sobre nosotros, casi nada. Las segundas, las corporativas, enriquecen a las Big-Tech con nuestros datos, nuestros hábitos y manipulan nuestras decisiones en favor de los anunciantes. Por fortuna aún tenemos algunas alternativas.

Lo ideal sería no publicar en Internet sus horrendos hocicos pero eso es difícil en una sociedad snob como la nuestra. Las cámaras seguirán ahí pero, si no tienen con qué comparar su rostro, algo de privacidad podría conservar. Lastimosamente, son los mismos usuarios de Internet quienes entrenan a los algoritmos de reconocimiento. Al menos 2.000 millones de personas suben, todos los santos días, algún tipo de imagen personal a Internet. Es la forma en que los enfermitos de atención le dan manejo al vértigo de su vomitiva existencia.

Las fotos que subió a Facebook, Twitter e Instagram hace mucho fueron vendidas. En los términos y condiciones decía, claramente, que al subir las fotos cedía la propiedad de las mismas. ¿Leyó los términos y condiciones antes de abrir las cuentas? Con sus fotos han entrenado decenas de proyectos de I.A. Puede eliminarlas, si quiere (y debería), pero me temo que muchas copias ya se encuentran en los inmensos bancos de datos de los pulpos de Internet y de sus anunciantes.

Si usted definitivamente no puede prescindir de exponerse en redes sociales porque su vida depende de los likes, al menos puede tomar medidas para que las fotos que sube no sirvan para identificarlo dondequiera que vaya. Para eso también hay alternativas.

Es el caso del proyecto Fawkes, una iniciativa de un grupo de estudiantes de la Universidad de Chicago. Se trata de un programa que corre en GNU/Linux, Windows y Mac. Este programa realiza cambios digitales sobre una imagen con el fin de que no pueda ser utilizada en programas de reconocimiento facial.

Es el caso del proyecto Fawkes, una iniciativa de un grupo de estudiantes de la Universidad de Chicago. Se trata de un programa que corre en GNU/Linux, Windows y Mac. Este programa realiza cambios digitales sobre una imagen con el fin de que no pueda ser utilizada en programas de reconocimiento facial.

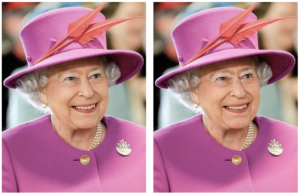

Estos cambios son inapreciables para el ojo humano. La foto modificada se verá exactamente igual a la foto original. Los cambios se realizan a nivel de píxeles y por tanto usted no podrá detectarlos. Pero las máquinas sí. Cuando usen sus fotos envenenadas para entrenar programas de reconocimiento, la imagen modificada le enseñará al programa una versión áltamente distorsionada.

De esta forma, si el programa de reconocimiento ha sido entrenado con la imagen modificada, cuando ese mismo programa reciba una foto original no podrá identificarlo. Fawkes ha sido efectivo burlando el reconocimiento facial de Microsoft Azure, Face API, Amazon Rekognition y Face++.

Este programa es de código abierto y es muy sencillo de usar. En su página de descargas encuentran los archivos para cada SO. Yo lo descargué para GNU/Linux. Veamos.

Para GNU/Linux se descarga un binario de un poco menos de 800 megas. Se descomprime el archivo y se ingresa a la carpeta descomprimida desde la terminal. En la misma carpeta creamos un directorio donde pondremos las imágenes a modificar. En mi caso la carpeta se llamó test y en su interior había una foto mía que por obvias razones no subiré aquí.

En la terminal escribo el comando:

En la terminal escribo el comando: ./protection -d test/ donde ./protection llama a la herramienta, -d le dice que aplique la transformación sobre los archivos del directorio y test/ le indica la carpeta donde se encuentra la foto. La salida es:

Identify 1 files in the directory

Identify 1 images in the directory

Find 1 face(s) in 4WJ3S3DS6SAI6ZMZN4L47BY.jpg

processing image 1 at 2023-12-07 09:32:23.827963

40/40 [==============================] - 23s 578ms/step

protection cost 23.102633 s

Done!

Lo que indica que el proceso se realizó correctamente en 23 segundos. Al finalizar, en la carpeta quedarán dos archivos. La foto original y la foto modificada. La imagen alterada tendrá el mismo nombre de la foto original pero, justo antes de la extensión, tendrá la palabra cloaked (oculta). Esa foto, la cloaked, es la que usted debe usar en sus redes sociales para que le digan que está guapísimo/a así parezca un prolapso.

La herramienta también permite aplicar diferentes niveles de modificación sobre una imagen. Basta incluir en el comando la opción --mode y el nivel deseado. Para el ejercicio que acabo de realizar el comando quedaría: ./protection -d test/ --mode low. Siendo low una baja modificación, mid una modificación media y high una alta. Cuanto más alto sea el modo, mayor será la perturbación causada sobre la imagen y más difícil será que la usen en su contra. Y ya, eso fue todo por hoy.