La esteganografía es una técnica criptológica que nos permite ocultar información dentro de un objeto o contenedor de forma que dicha información pase inadvertida para cualquier persona. Esta técnica ha sido empleada por los gobiernos, los servicios de inteligencia y hasta las organizaciones criminales a lo largo y ancho del mundo. Hoy aprenderemos cómo se hace de una forma sencilla y segura.

-

-

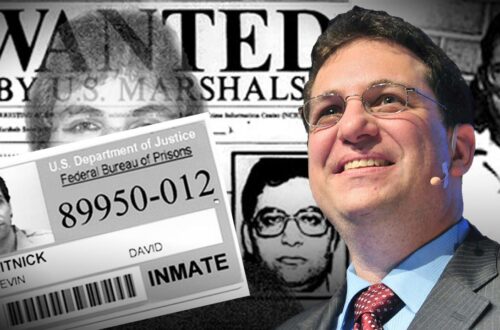

Las tetas que delataron al hacker

Corría el año 2012 cuando un hacker llamado Higinio Ochoa y apodado W0rmer perteneciente al grupo CabinCr3w —vinculados a Anonymous— tenía de cabeza al FBI. Este Hacker había vulnerado las páginas web del condado de Houston (Alabama) y del cuerpo de policía del oeste de Virginia haciéndose con los datos personales y credenciales de acceso de más de 150 agentes.

-

Cuidado con el USB Killer

El USB Killer es un pendrive modificado para generar una sobrecarga eléctrica en el equipo al cual se conecte. De dispositivo de almacenamiento solo conserva su apariencia pues internamente contiene unos condensadores que se cargan con la energía del puerto USB y después libera una descarga sobre el conector. Si el puerto no está protegido contra descargas puede fundirlo en el acto.

-

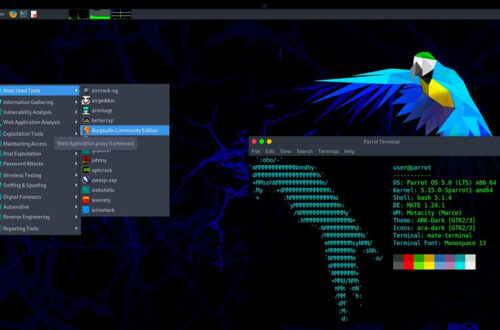

Los 3 sombreros del hacker

En principio hay que decir hay muchos malentendidos frente al concepto de hacker. Una vez más, Hollywood y los medios masivos de embrutecimiento han distorsionado el significado y lo han envilecido al punto de convertirlo en sinónimo de delincuente. El sensacionalismo es lo que vende, pero la verdad es que un hacker es solo una persona con avanzados conocimientos en informática y nuevas tecnologías que utiliza estos conocimientos para detectar fallos de seguridad y/o funcionamiento.

-

No caiga en el Typosquatting

No caiga en el typosquatting —también conocido como allanamiento de error tipográfico o URL hijacking— esta es una forma de delito informático basado en ingenieria social que consiste en registrar un dominio muy parecido al nombre de un dominio web reconocido pero reemplazando o agregando un caracter que a simple vista pase inadvertido para los usuarios desprevenidos.

-

Anonimato en la red

Por definición, Internet es una red donde millones de dispositivos repartidos a lo largo y ancho del mundo se comunican entre sí para intercambiar información o realizar múltiples tareas. Para que la red funcione y la comunicación se dé, es necesario que todos los intervinientes estén identificados de forma única e inequívoca. Sin embargo, exponer por completo nuestra identidad acarrea ciertos riesgos que podemos evitar de formas muy sencillas. Por ello, es necesario tomar medidas para garantizarnos algún nivel de anonimato en la red.

-

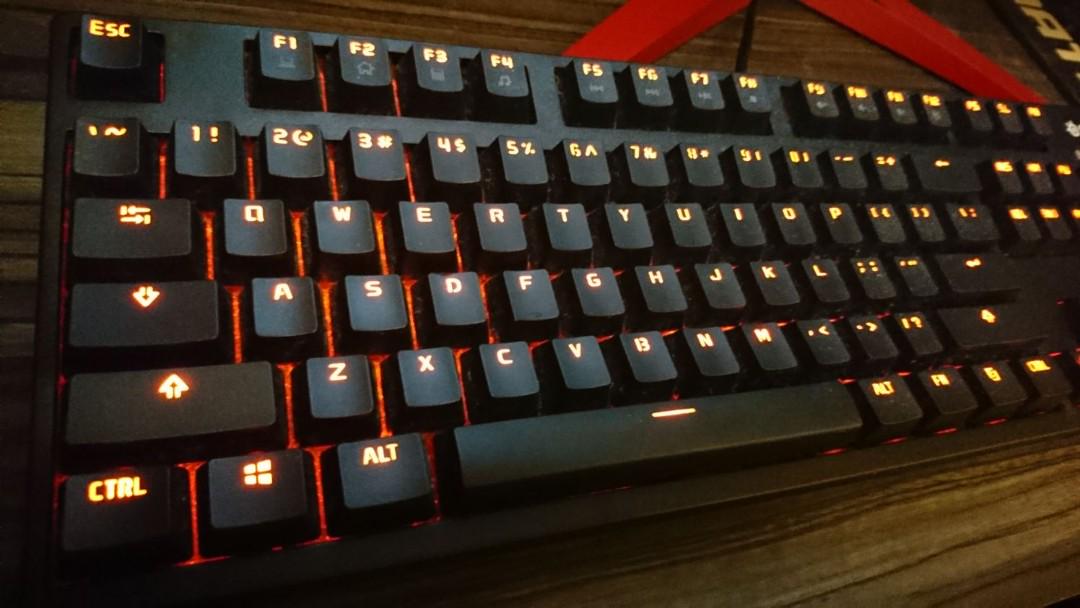

¿Qué es un ataque térmico?

Un grupo de investigadores de la Universidad de Glasgow desarrollo, mediante inteligencia artificial, un método de adivinación de contraseñas basado en la lectura de la huella de calor que queda sobre los teclados y pantallas luego de ser utilizados. El sistema, llamado ThermoSecure, alerta sobre el enorme riesgo de seguridad que supone el uso de esta metodología, riesgo que abarcaría desde nuestros ordenadores y nuestros teléfonos móviles hasta los cajeros electrónicos.

-

Tipos de malware

Comúnmente se piensa que todo software malicioso (malware) es un virus. Y así fueron agrupados estos programas hasta 1990 cuando Yisrael Radai acuñó el término malware para definir una serie de códigos que, si bien tenían por objetivo realizar acciones dañinas en un sistema informático, diferían entre sí según su naturaleza y actividad. En este post veremos las diferencias que existen entre los diferentes tipos de malware y su accionar dentro del sistema.