La cámara frontal

Basta un simple enlace y un usuario distraído para que un atacante se haga con el control de la cámara frontal de (casi) cualquier dispositivo. En este post les voy […]

Basta un simple enlace y un usuario distraído para que un atacante se haga con el control de la cámara frontal de (casi) cualquier dispositivo. En este post les voy […]

Muchas personas sucumben al canto de sirena del WiFi Gratis. Cafeterías, aeropuertos, comercios, hoteles, consultorios… Por todas partes están los anzuelos y en todos cae algún pececito incauto. Hoy les […]

En el pasado hice un pequeño script para extraer documentos de un sitio web. Ese programita sigue funcionando de maravilla. Sin embargo, ahora tuve que crear un script que lee […]

El personaje misterioso de Mega subió más libritos a su repositorio. Son 21 nuevos libros para descarga directa. Estos archivos se encuentran en formatos PDF y EPUB. Estos libros no […]

En esta entrada Metasploitable 2 – Parte 3 seguiré explotando las vulnerabilidades de este entorno de pruebas. En anteriores entradas exploté las vulnerabilidades de los puertos 21 y 22 (FTP […]

En un post anterior dije que, en la vida real, los ataques de diccionario rara vez funcionan cuando usamos las herramientas que tenemos por defecto. No es fácil encontrar diccionarios […]

Lamento informarle que es muy probable que su contraseña se encuentre en algunas de las cientos de bases de datos que contienen credenciales filtradas. Lo sé porque allí he encontrado […]

Have i been pwned? es un servicio en línea que nos muestra si una dirección de correo ha sido filtrada en un incidente de ciberseguridad. Es muy útil cuando estamos […]

En esta entrada enseñaré a instalar la distribución Kali NetHunter en un dispositivo móvil Android. Para mí no es nada cómodo usar Kali Linux desde un teléfono pero para muchas […]

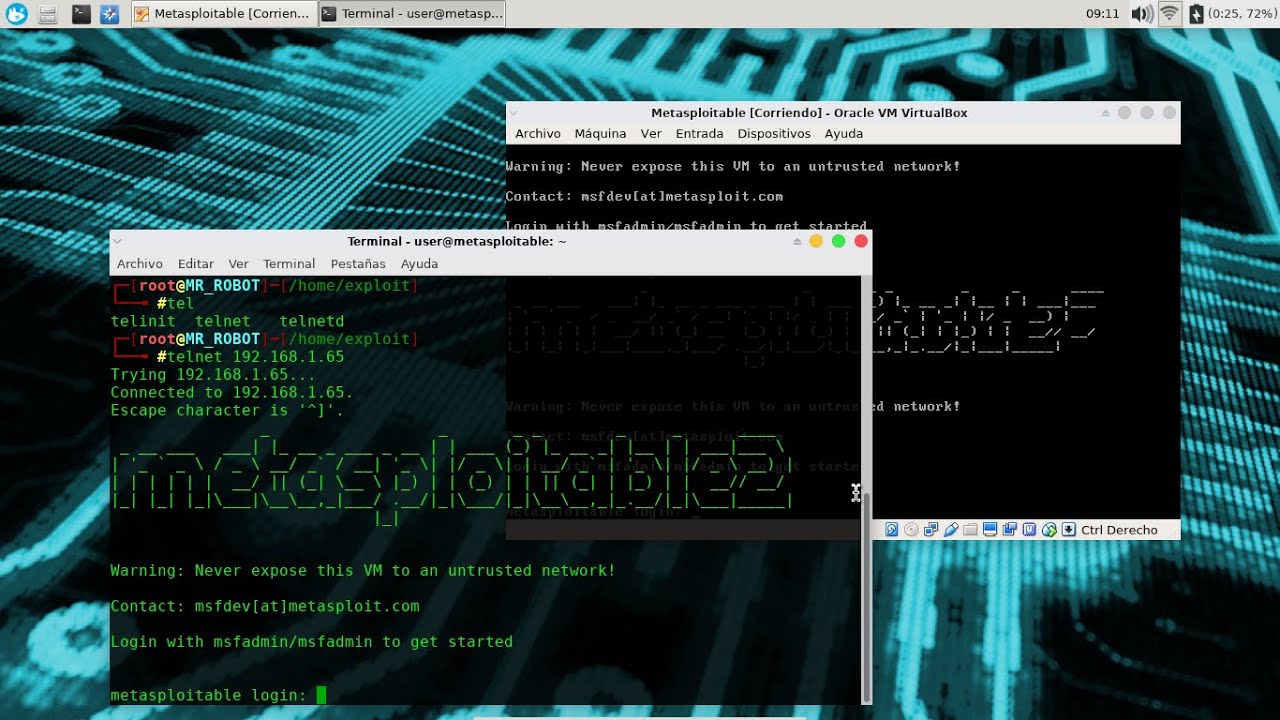

Hoy veremos dos formas muy sencillas de explotar Telnet. Esta es la segunda entrada de la serie Metasploitable 2 puesto que vamos a usar la misma máquina para explotar el […]

Metasploitable 2 es un entorno de pruebas de ciberseguridad. Se trata de una máquina virtual creada por Rapid7. Esta máquina viene por defecto con varias vulnerabilidades que podemos explotar. El […]

Ayer fueron las eleciones en México y la enorme masa de internautas acéfalos, por variar, no defraudaron. Por millones salieron a subir fotos de sus cochinos pulgares embadurnados de tinta. […]