Hoy vamos a investigar un correo electrónico utilizando diversas herramientas. Una es una herramienta en línea, otras son aplicaciones de código abierto para correr en local. Todas las herramientas nos darán información relevante para nuestras investigaciones, unas más que otras dependiendo de lo que estemos buscando. Sin más, vamos a ello.

Estos errores los vemos todos los días y en todos los rincones del mundo: personas usando sus direcciones de correo personales para asuntos laborales; otros dejando sus direcciones de correo en comentarios de redes sociales; otros pidiendo información sobre un producto o servicio dejando sus datos en público en lugar de contactar al anunciante en privado. En fin, la tontería no descansa y los delincuentes tampoco.

Voy a hacer este ejercicio con un anuncio que encontré en Internet. Es una oferta de empleo para un director comercial en Bogotá. El único dato de contacto del anuncio es el correo electrónico. Veamos qué podemos obtener de él.

Este es un anuncio como cualquier otro. Así hay millones en las letrinas redes sociales. Hoy es 14 de febrero de 2025 y son las 4:09 pm. Intentaré averiguar lo que más pueda del propietario de este correo electrónico en una hora. A las 5:09 pm terminaré la investigación y mañana, 15 de febrero de 2025, publicaré los hallazgos.

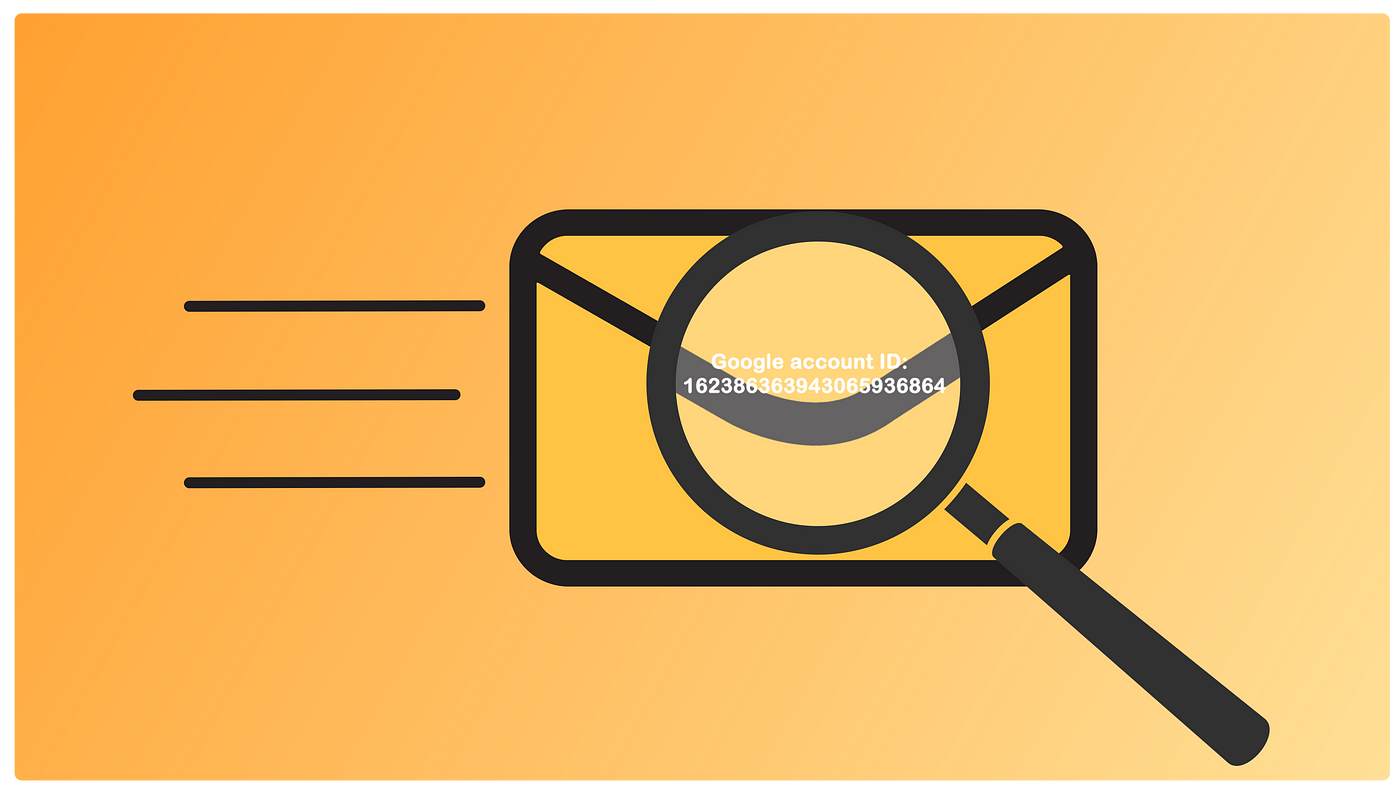

EPIEOS.

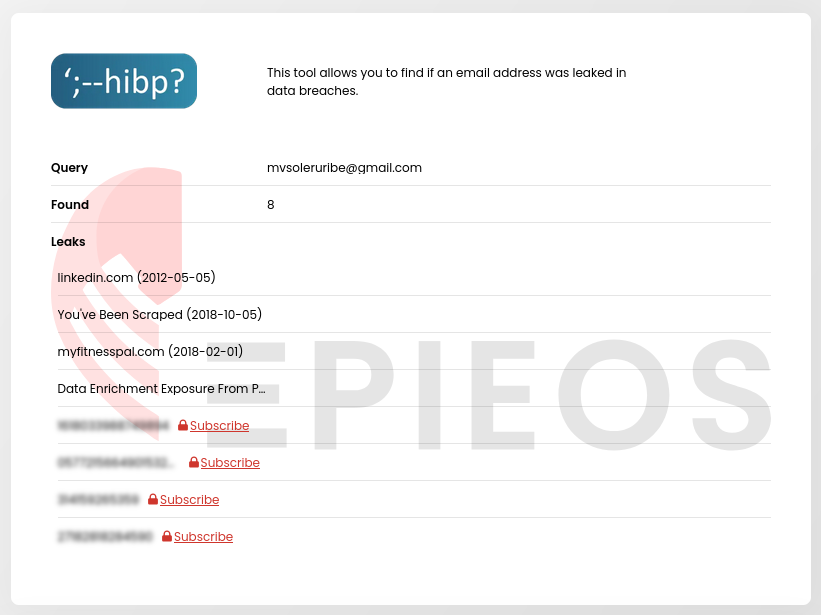

EPIEOS es una herramienta en línea que nos permite obtener información sobre una persona mediante búsqueda inversa a partir de su número de teléfono o su correo electrónico. Con su versión gratuita podemos obtener información importante aunque clasificada. Si encontramos algo de nuestro interés podemos pagar el servicio y revelar todo el contenido o, también podemos seguir halando el hilo desde otras herramientas.

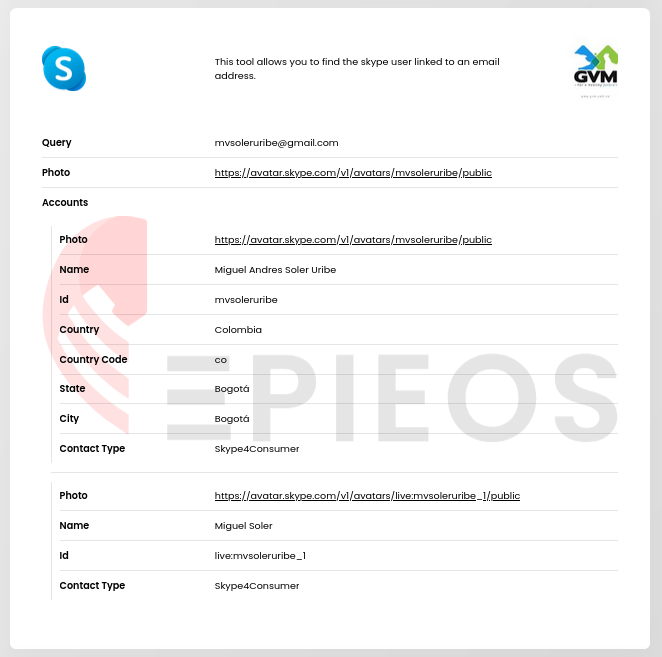

Al buscar el correo [email protected] EPIEOS me arrojó lo siguiente:

Comenzamos bien… La búsqueda en HIBP nos dice que esa dirección de correo se ha filtrado ¡8 veces! El informe muestra 4 sitios donde se filtró con sus fechas y oculta los otros 4. Si queremos revelar la información completa debemos pagar el servicio. Sigamos.

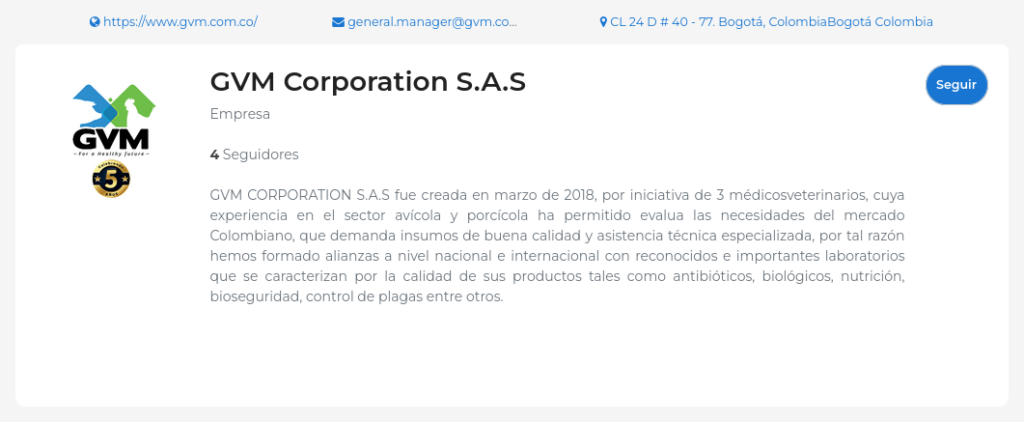

Esto se pone mejor. EPIEOS nos dice que ese correo está asociado a un Skype, nos da el nombre completo con sus apellidos, su posible ubicación y vemos que su imagen de perfil es el logotipo de una empresa. Le hago búsqueda inversa al logo y obtengo:

Ahora tengo el nombre completo de la persona, la empresa en la cual trabaja, su sitio web, el correo corporativo, la dirección física y un poco más. Hace unos minutos solo tenía un correo de gmail como cualquier otro. Veamos qué mas me dio EPIEOS:

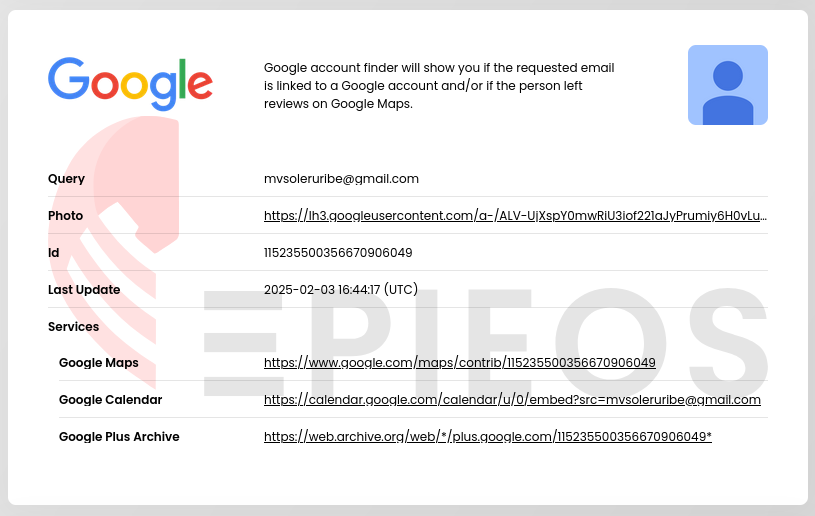

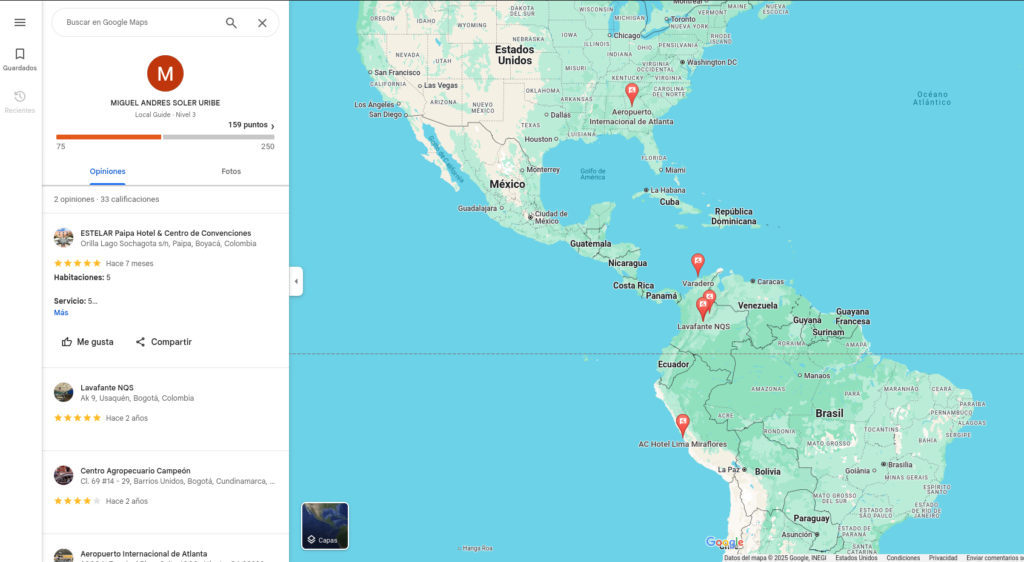

EPIEOS nos muestra información de la cuenta Google. A simple vista no hay mucho. Ni siquiera usa una foto de perfil por lo cual nuestra investigación aún no tiene rostro. Sin embargo, el Google Maps de esta persona es una mina de información:

Esta persona ha marcado 33 lugares que ha visitado. La mayoría de estos sitios se encuentran en Bogotá. Ahora, si fuera realmente un objetivo de interés, sería muy fácil asumir ciertas rutinas de la persona. ¿Por qué lo hacen? ¿Qué necesidad tienen de exponerse así?

Ya dejaré EPIEOS hasta aquí y seguiré con otras herramientas de código abierto. Si fuera alguien de mi interés no dudaría en pagar el servicio pero esto es solo un ejercicio de Osint.

Deberíamos tratar los datos electrónicos personales con el mismo cuidado y respeto que el plutonio apto para armas: es peligroso, duradero y una vez que se ha filtrado no hay forma de recuperarlo. —Cory Doctorow.

Herramientas CLI.

Para investigar un correo tenemos disponibles cientos de herramientas CLI (linea de comandos). Yo voy a usar solo 3 de ellas: Tookie-Osint para encontrar sitios donde se esté usando el username; Mosint para profundizar un poco más en la dirección de correo y, por último, LeakSearch para ver si alguna de las filtraciones que ha sufrido esa cuenta (al menos 8) se encuentran en texto plano.

Mosint.

Comencé con Mosint. En general esta herramienta no me dio mayor información. Solo que el correo está asociado a una cuenta de Spotify. Eso lo comprobaré en un momento. Lo más valioso que arrojó Mosint es unos datos de IntelX:

[*] IntelX Search Results [+] https://intelx.io/?did=07a420ba-3a0f-44a2-8b07-14181ccfa654 [+] https://intelx.io/?did=0d92d205-8972-44d8-b506-d1eaa370f96d [+] https://intelx.io/?did=303f1eea-3d97-499c-bcd0-ae21f3d15f56 [+] https://intelx.io/?did=cb6cd0af-60de-4b6f-ab4b-3325f37b7614 [+] https://intelx.io/?did=9cfc39d3-fa88-4798-a02a-bc3dd65d0cdc [+] https://intelx.io/?did=3050a666-dd98-46e4-ae52-c41250a5c008 [+] https://intelx.io/?did=d6ad6e3e-cff5-4a71-a626-11933635b330 [+] https://intelx.io/?did=c02145a2-c04b-4662-b848-5354e69e8475 [+] https://intelx.io/?did=91284d73-51d0-4d2d-87a0-fcde9dec14cc [+] https://intelx.io/?did=bf0c0082-85aa-4a09-8b66-1e9cf65122ed [+] https://intelx.io/?did=750061ce-d871-4375-a3bf-9cd9dcec7bc0 [+] https://intelx.io/?did=17650b4b-74f5-4b38-836f-8b16c63ca456 [+] https://intelx.io/?did=58e264d0-9749-4eb9-a053-2717425867cc

Esto corrobora lo que vimos al principio: esta cuenta de correo ha estado involucrada en filtraciones de datos. Voy a IntelX y lo compruebo por mi mismo. Vean el siguiente video:

En efecto el correo se ha filtrado muchas veces. Veo que cayó en ataques a LinkedIn, a Deezer, a una aerolínea y a otros. La información se encuentra ofuscada. Si quiero revelarla debo pagar el importe. Sin embargo, algunas listas se encuentran libres. Busco mi objetivo y encuentro su cuenta y lo que seguramente es un hash:

Abro una nueva terminal y le paso el hash a la herramienta hashid que viene por defecto en Kali Linux. El comando sería: hashid 8334afd221da4591267c5599023e8bf97c62da21. La salida fue:

Analyzing '8334afd221da4591267c5599023e8bf97c62da21' [+] SHA-1 [+] Double SHA-1 [+] RIPEMD-160 [+] Haval-160 [+] Tiger-160 [+] HAS-160 [+] LinkedIn [+] Skein-256(160) [+] Skein-512(160)

En efecto es un hash del tipo SHA-1, es decir, una línea de longitud fija creada a partir de la contraseña. Puedo intentar desencriptarlo usando tablas y diccionarios pero no en este momento. Sigamos.

Tookie-Osint.

Tookie-Osint me mostró una enorme cantidad de sitios donde supuestamente se encuentra ese nombre de usuario. Lastimosamente, esas herramientas nos dan muchos falsos positivos. Me limitaré a comprobar los enlaces a redes sociales y a Spotify. El resultado:

Ahora nuestra investigación tiene un rostro. Y no solo el rostro de la cuenta de correo que estamos investigando: la ingenuidad, la torpeza o la vanidad de esa persona, no lo sé ni me importa, nos llevó a sus seres queridos. ¿Qué sentido tiene eso?

Ahora nuestra investigación tiene un rostro. Y no solo el rostro de la cuenta de correo que estamos investigando: la ingenuidad, la torpeza o la vanidad de esa persona, no lo sé ni me importa, nos llevó a sus seres queridos. ¿Qué sentido tiene eso?

Ahora estoy navegando por las redes sociales de esta persona imaginando que soy un atacante que recaba información sensible de su objetivo. Es imperioso que en los colegios y en casa enseñen cuanto antes Higiene Digital.

Esto es delicado. Muchas personas se mueven en Internet sin ningún tipo de precaución. Son presas fáciles, muy fáciles, de los delincuentes. Aunque no es mi obligación pues las imágenes son públicas (así lo quiso su dueño), difumino los rostros de esas personas.

LeakSearch.

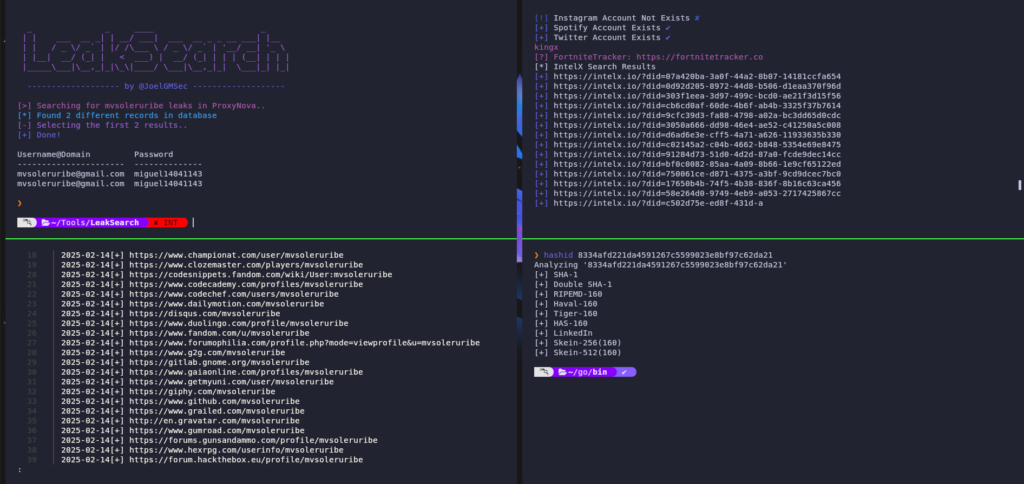

Para terminar este asunto le pasaré el correo a LeakSearch. Esa herramienta ya la mostré en este post. Veamos qué información nos dio esta vez:

Username@Domain Password ---------------------- -------------- [email protected] miguel14041143 [email protected] miguel14041143

Ni hablar. El password de Miguel comienza con miguel… Esa contraseña no la rompí yo, estaba filtrada en dos de los muchos incidentes en los cuales ese correo ha caído. Que sea o no la contraseña actual no lo sé y no pienso comprobarlo pues ahí sí estaría haciendo algo ilegal.

Conclusión.

Esta pequeña investigación tomó una hora contada con cronómetro. Si le hubiera dedicado más tiempo tal vez tendría hasta el árbol genealógico del objetivo. Partí de un anuncio común y corriente: una oferta de empleo que publicó un desconocido en sus redes. En este anuncio no había nombres propios, tampoco el nombre de la empresa que ofrecía la vacante. Solo había un correo electrónico y a partir de esa información obtuve el nombre de la persona responsable de la oferta, su ubicación, su profesión, su estado civil, la empresa en la cual trabaja, su dirección física, su cargo, la música que escucha, los viajes que ha hecho, las rostros de sus seres más queridos y un largo etcétera que por pura solidaridad no quise publicar aquí.

Toda la información se encontraba en fuentes abiertas. No se vulneró la seguridad de ninguna persona. Solo se siguió una pista común y corriente: un correo electrónico. ¿Cuál fue el error de esta persona? Varios pero el mayor fue utilizar su correo personal en un asunto laboral. Para este y otros asuntos se podría tener un correo tipo: [email protected] y así la información personal del responsable no estaría al alcance de cualquiera. Espero lo entiendan.