Si usted está en Internet lo van a encontrar. Es así de simple. Basta saber alguna pequeña cosita de alguien para halar el hilo y hallar a esa persona. Un nombre de usuario, el correo, una foto, cualquier dato, por insignificante que parezca, sirve. Lo mejor de esto es que no es necesario vulnerar la seguridad de nadie. Todo lo que necesitamos se encuentra en fuentes abiertas. Al conjunto de técnicas destinadas a recopilar y analizar información pública le llamamos Osint (Open Source Intelligence). De eso va esta entrada.

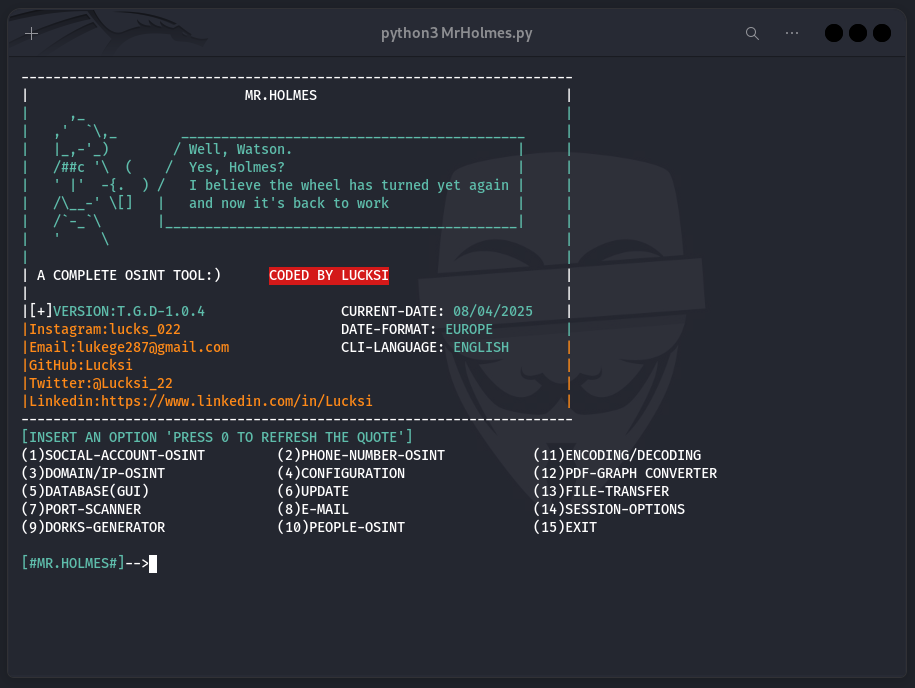

Mr. Holmes.

La herramienta que les traigo hoy se llama Mr. Holmes y es muy interesante. La he estado probando y me ha gustado su versatilidad y precisión. A ver, todas estas herramientas dan falsos positivos, todas, es lo mínimo que podemos esperar de algo por lo cual no estamos pagando. Sin embargo, en esta herramienta vi menos resultados falsos que en otras como Sherlock (que también es buena).

Con Mr. Holmes podemos buscar cuentas en redes sociales, nombres de usuario, teléfonos, correos electrónicos, escanear puertos, generar dorks y un poco más. Para el caso del post haré tres ejercicios: con un nombre de usuario, con un correo electrónico y un número telefónico.

Instalación.

Usaré la herramienta en un sistema Kali Linux. La instalación en esta distro es muy sencilla. Solo vamos a su repo en Github y seguimos los siguientes pasos.

git clone https://github.com/Lucksi/Mr.Holmes cd Mr.Holmes sudo chmod +x install.sh sudo bash install.sh pip3 install -r requirements.txt python3 MrHolmes.py

Y eso es todo. Si siguió los pasos al pie de la letra no debió tener problemas para instalar Mr. Holmes. La herramienta es interactiva así que todo el tiempo nos preguntará qué queremos que haga. Eso no tiene pierde. Ahora vamos a usarla.

Caso 1: nombre de usuario.

Vamos a buscar a un influencer. En este caso uno del gobierno. Es decir, un individuo repulsivo que cobra jugosos emolumentos por ensalzar la maltrecha imagen del líder cósmico e intentar (en vano) convencernos de que la incapacidad de su jefe para resolver, incluso los problemas más nimios, no se debe a su inveterada y demostrada mediocridad sino a una conjura fascista…

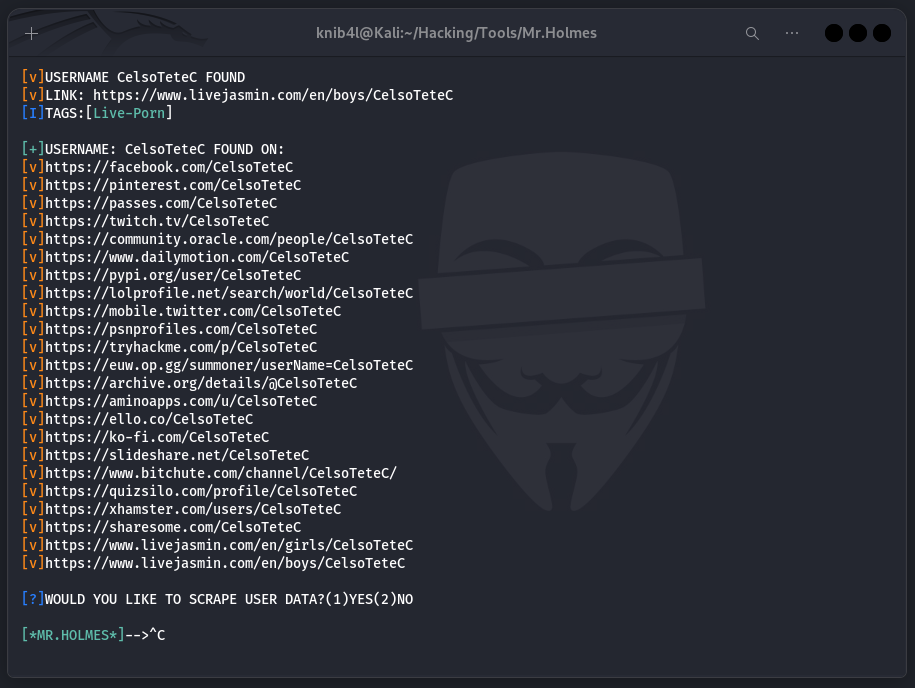

El nombre de este divulgador de caca es Celso Tete Crespo y su nombre de usuario en X es CelsoTeteC. Veamos qué encuentra Mr. Holmes de este personaje:

Mr. Holmes buscará en infinidad de sitios el nombre de usuario que le dimos y al final nos informará en cuáles de ellos encontró un usuario con ese nick. Después el investigador tendrá que comprobarlos. Empero, dentro de la misma opción de buscar por username existe la opción de hacerle scraping al nickname. Con esta opción, podemos descargar las fotos que haya publicado en redes, sus posts y todo aquello que sea público.

La mejor parte de esta opción es la generación de dorks. Los dorks son comandos de búsqueda que nos permiten afinar y cribar los resultados. Veamos un poco de esto:

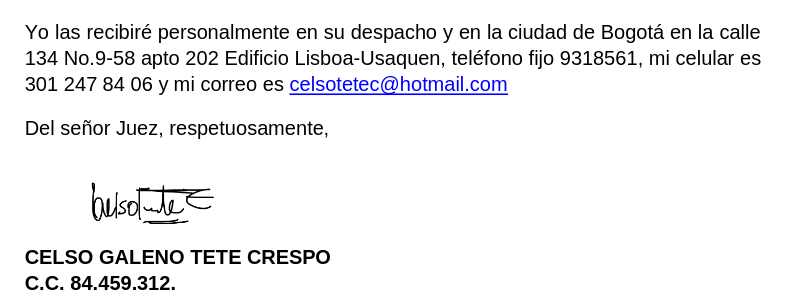

Es una enorme cantidad de dorks. Los hay para hallar imágenes, documentos en muchos formatos como PDF, docx, xls, txt y un largo etcétera. Voy a probar el dork intext:(«CelsoTeteC»)filetype:pdf a ver qué documentos PDF encuentro de esta persona:

Y lo que encontré en los primeros resultados fue nada menos que el correo electrónico. Hay muchísimos documentos en PDF. Por ejemplo, hay contratos que este sujeto tan productivo ha firmado con el Estado para beneficio de la nación entera… ¡Qué suerte tenemos!

Seguí buscando en los mismos resultados del dork y más abajo encontré información muy importante: se trata de una demanda que le pusieron a este sujeto, al parecer por el no-pago de unas obligaciones. Al final del documento se encontraban sus datos de contacto:

Esto está en línea. No se ha vulnerado la privacidad de nadie. Lo único que se hizo aquí fue halar un hilito y usar una herramienta que automatiza la búsqueda. Por otros medios cualquiera puede llegar a lo mismo aunque, sin lugar a dudas, le tomaría más tiempo. Pasemos a lo siguiente.

Caso 2: correo electrónico.

Para este ejemplo usaremos el correo hallado en el apartado anterior. Repito que esto no vulnera la privacidad de nadie pues es información que se halla en fuentes abiertas. De ahí la importancia de segmentar tanto nuestra información que un simple dato no nos deje con el culo asomado por la ventanilla del carro.

Al buscar el correo celsotetec@hotmail.com la herramienta Mr. Holmes encontró:

THIS EMAIL IS VALID THIS EMAIL IS NOT LINKED TO A GMAIL/G-SUITE ACCOUNT THIS EMAIL IS LINKED TO A TWITTER ACCOUNT THIS EMAIL IS LINKED TO A SPOTIFY ACCOUNT THIS EMAIL IS NOT LINKED TO A GITHUB ACCOUNT THIS EMAIL IS NOT LINKED TO A GRAVATAR ACCOUNT GENERATING HaveiBeenPowned LINK https://api.haveibeenpwned.com/unifiedsearch/celsotetec@hotmail.com GENERATING IntelligenceX LINK https://intelx.io/?s=celsotetec@hotmail.com SCANNING EXECUTED WITH Mr.Holmes

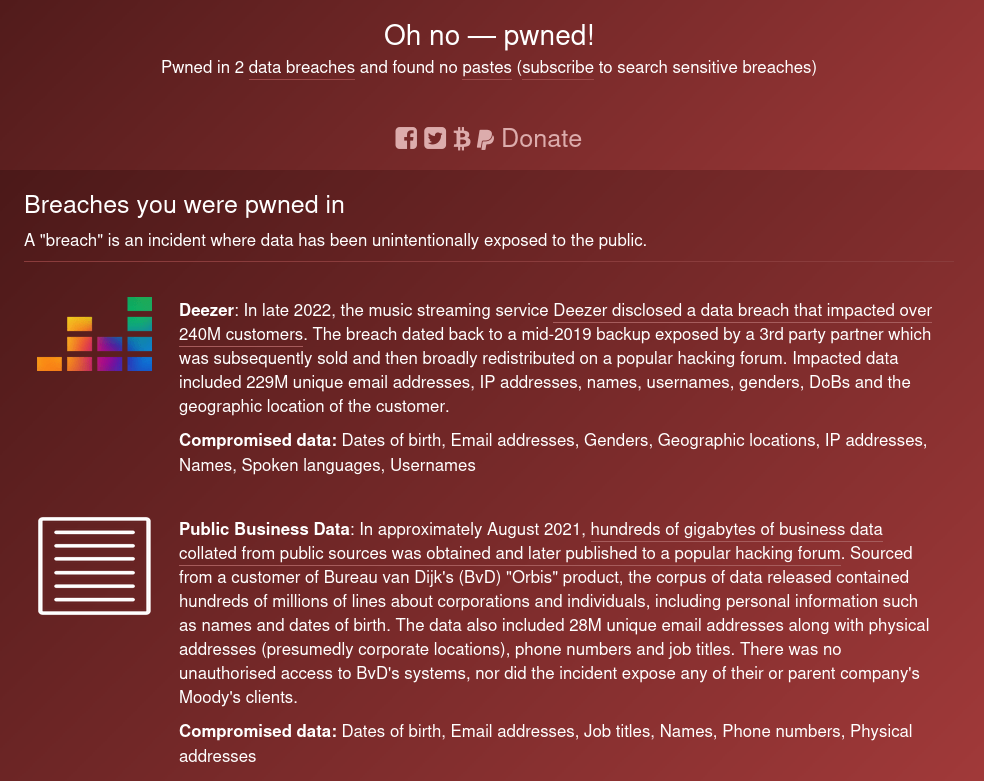

Ahora sabemos que su cuenta de X está vinculada a ese correo. También sabemos que usa Spotify. No tiene Github porque dicen que eso es para personas con el IQ al menos como el de un simio. Más abajo, nos muestra un link a HIBP. Entro allí y encuentro:

El correo de este personaje estuvo involucrado en fugas de datos del 2021 y 2022. Esos datos están por allí y es cuestión de buscarlos. Yo no lo haré porque esta gentecita que defiende políticos me interesa tanto como… Ni siquiera encuentro una analogía que describa lo poco que me importan esos remalparidos parásitos. Sigamos con el tercer caso que ya me está dando asquito y quiero hacer otras cosas.

Caso 3: teléfono celular.

Al buscar el teléfono celular que encontramos en el primer caso, Mr. Holmes nos muestra:

[v]INTERNATIONAL NUMBER: +57 301 2478406 [v]LOCAL NUMBER: 3012478406 [v]COUNTRY PREFIX: +57 [v]COUNTRY CODE: CO [v]COUNTRY: Colombia [v]AREA/ZONE: Colombia [v]CARRIER/ISP: Tigo [v]TIMEZONE N°1: America/Bogota [v]AREA FOUND [+]CHECKING NUMBER 573012478406 APPROXIMATE GEOLOCATION [v]LATITUDE: 4.099917 [v]LONGITUDE: -72.9088133 [v]GOOGLE MAPS LINK: https://www.google.it/maps/place/4.099917,-72.9088133 [I]MAP SAVED ON: GUI/Reports/Phone/573012478406/Area_GeoLocation.html [v]TIMEZONE FOUND [+]CHECKING NUMBER 573012478406 APPROXIMATE GEOLOCATION [v]LATITUDE: 4.6533816 [v]LONGITUDE: -74.0836333 [v]GOOGLE MAPS LINK: https://www.google.it/maps/place/4.6533816,-74.0836333 [I]MAP SAVED ON: GUI/Reports/Phone/573012478406/Zone_GeoLocation.html

No es gran cosa pero es interesante revisar los datos de geolocalización. Pincho uno de los links a Maps y obtengo la siguiente ubicación:

No sé cómo obtiene Mr. Holmes esa localización. Dudo que sea la del teléfono pues para ello tendríamos que hacer algo como lo que mostré en este post. Es posible que sea una oficina de su proveedor, una antena o algo así. Tampoco es que me interese saber en dónde se encuentra alguien que subsiste únicamente por hablar bien del gobierno.

En este ejercicio de Osint partí de un nombre de usuario y obtuve información importante de esa persona. No es una persona de mi interés, de ninguna manera; no la investigué a fondo. Si acaso le dediqué unos minutos y, sin embargo, obtuve información que, al menos en mi opinión, es relevante. Seguir halando el hilo me llevaría, sin duda, a saber cosas que esa persona no querría que se sepan pero, repito, ese tipo de gentuzae no me interesa.

Conclusión: amigo demórese en cagarla porque cuando lo haga le aseguro que lo van a encontrar. Si yo puedo encontrarlo cualquiera puede. ¿No me cree?