El Pishing engloba un conjunto de técnicas de ingeniería social que buscan, mediante suplantación, ganar la confianza de la víctima para obtener de ella sus credenciales. En este Minicurso de Phishing les voy a enseñar cómo lo hacen los delincuentes y cómo protegernos de esos ataques.

Lo primero es recalcar que phishing no es hacking. Los ataques de phishing entran en la categoría de ataques de ingeniería social para los cuales basta tener unos conocimientos mínimos. Cualquier persona con un poco de estudios puede realizarlos. En este minicurso de phishing veremos cómo los delincuentes intentan engañarnos (y en muchos casos lo logran).

Para el ejercicio voy a utilizar una máquina con Kali Linux y la herramienta Zphisher. Esta herramienta es solo una más de las muchas que hay para el mismo fin. Esta herramienta se maneja a través de la línea de comandos y, como veremos a continuación, es muy sencilla. Basta seguir los pasos en orden y ya tendremos el ataque montado.

Zphisher.

Zphisher.

Kali Linux no necesita presentación. A Zphisher lo encontramos en su repositorio de GitHub. Clonamos el repo con git clone, vamos a la carpeta recién creada con cd zphisher y allí encontraremos el ejecutable de la herramienta. La corremos con bash zphisher.sh y estamos listos.

La primera vez que corremos la herramienta se instalarán sus dependencias. Como vemos en la imagen anterior, Zphisher nos ofrece 33 opciones de plantillas que van, desde Facebook hasta GitHub, pasando por servicios como Adobe, eBay y Mediafire, entre otros. Es cuestión de analizar a quién, o a quiénes, se dirigirá el ataque y escoger el, o los más más adecuados.

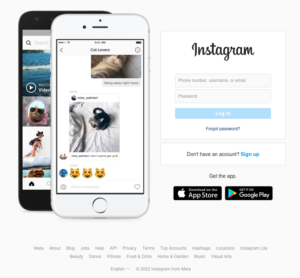

Para el ejercicio lo hice con dos plantillas: Instagram y Dropbox. Como vemos en la imagen, la página de inicio de sesión de Instagram es idéntica a la original. Muchas personas incautas y/o distraídas que lleguen a ese sitio van a caer en la trampa del atacante.

Para el ejercicio lo hice con dos plantillas: Instagram y Dropbox. Como vemos en la imagen, la página de inicio de sesión de Instagram es idéntica a la original. Muchas personas incautas y/o distraídas que lleguen a ese sitio van a caer en la trampa del atacante.

Pero vamos paso a paso. Cuando lanzamos la herramienta veremos las plantillas disponibles. Escogemos la que vamos a usar y ahora se nos mostrarán otras opciones. Para el caso de Instagram, por ejemplo, podemos elegir entre la página de inicio clásica, un supuesto beneficio de obtener más seguidores y la página de verificación de la cuenta. Yo elegí la página de inicio normal.

Ahora la herramienta nos preguntará si queremos correr el ataque en Localhost, en Cloudflared o en LocalXpose. Con Localhost lo correremos en nuestro equipo. ideal para jugarle una broma a alguien en nuestra red local. Cloudflared es un CDN (Content Delivery Network) y LocalXpose, por su parte, es un servicio que nos permite exponer nuestro Localhost en Internet durante un breve periodo (15 minutos con Zphisher).

Para usar LocalXpose debemos registrarnos en el sitio. La herramienta nos pedirá un token, es cuestión de copiar y pegar. Para este post yo elegí usar Cloudflared. La herramienta nos preguntará si queremos usar un puerto específico, le digo que no y usamos el 8080 por defecto.

Zphisher también nos va a preguntar si queremos enmascarar la dirección (la URL) donde está nuestro sitio fake. Yo probé el servicio de máscara de Zphisher pero no me gustó. Creo que no trabaja muy bien. Para eso, usé entonces la herramienta Maskphish. Esta sí funcionó de maravilla y pude usar direcciones más creíbles tipo lnstagram.login.com y dropb0x.login.com.

Resultado.

Resultado.

Con la página en línea enviamos el link a nuestro/s objetivo/s. En mi caso, me envié los links, tanto de Instagram como de Dropbox, por correo. Ni Gmail ni Protonmail objetaron el mensaje. También me los envié por Whatsapp y por Telegram y la previsualización funcionó bien.

Los links los abrí en Firefox y en Brave. En Firefox, el link del falso Instagram me arrojó advertencia de riesgo potencial. El de Dropbox, en cambio, no arrojó advertencia en ninguno de los navegadores usados.

Tan pronto se ingresa al sitio falso la herramienta registrará la IP del visitante tal y como lo vemos en la imagen. Si la persona usa el formulario que le estamos dando, de inmediato los datos ingresados en el mismo se reflejarán en nuestra pantalla. Además, los datos obtenidos se almacenarán en un archivo txt que Zphisher creará de forma automática.

Para el caso de este minitutorial, vemos que a ese Dropbox falso llegó un incauto con correo electrónico [email protected] y contraseña petro3hpmueraseya. Vaya uno a saber quién será ese pobre diablo…

Como la página es falsa, una vez ingresamos nuestros datos en el formulario seremos redirigidos a la página original. De esta forma pensaremos que ingresamos mal nuestros datos, lo volveremos a hacer y estaremos dentro de nuestra cuenta real sin sospechar nada. Así es como lo hacen los delincuentes.

Tomando medidas.

Evitar los ataques de phishing es sencillo. Primero hay que entender que navegar en Internet es como salir a caminar por cualquier ciudad de América Latina, a las 11 de la noche y usando un Rolex de oro. Internet es inseguro porque los datos se pueden convertir fácilmente en dinero. Para evitar ser víctima de phishing se me ocurre que podemos tomar las siguientes medidas:

- Digitemos las direcciones. En los ejemplos anteriores vimos qué fácil es suplantar la identidad de un sitio reconocido. Basta cambiar la i por una ele minúscula y el enlace o el correo electrónico parecerán legítimos. No acceda a enlaces enviados por terceros, siempre digite las direcciones usted mismo.

- Compartimente la información. Todos debemos tener 2 ó 3 correos dependiendo de nuestras necesidades. Si usted tiene un correo solo para las suscripciones, no tendrían por qué llegarle correos de redes sociales al buzón de sus asuntos laborales.

- Use una capa extra. En todas sus cuentas use capas extra de verificación. Autenticación de 2 factores o 2FA, se llama. De esta forma, si alguien logra hacerse con sus credenciales, no podrá ingresar a sus cuentas sin que usted lo autorice, por ejemplo, desde su teléfono. No es inexpugnable pero para la mayoría de torpes delincuentes será suficiente obstáculo.

- Desconfíe. ¿Quién le dijo que en el mundo o en Internet existen las cosas gratis? Le mintieron, madure. Si le dijeron que es gratis es más que seguro que lo van a timar. Aumentar el cupo de almacenamiento en la nube, por citar un ejemplo de pishing común, le cuesta millones a las empresas. ¿Por qué se lo darían a alguien que usa la versión gratuita?

- Practique la higiene digital. Elimine su cuenta en los servicios y plataformas que ya no use. Los delincuentes obtienen su dirección de las brechas de datos que cada cierto tiempo ocurren en Internet. Entre más cuentas tenga, más fácil será que su dirección se haga pública. Si se obtienen 10.000 direcciones de clientes que usan Dropbox, más fácil será enviarles un ataque usando como cebo, precisamente, Dropbox.

- Use un gestor de contraseñas. Los gestores de contraseñas son maravillosos. Los instalamos, los configuramos y, en adelante, solo ingresarán la contraseña en el sitio original. No es posible que si almacenamos la contraseña del mail en el gestor, se vaya a escribir en el formulario del sitio de correo falso. Por mucho que se parezca al original no pasará.

El propósito de este minicurso de phishing no es que usted aprenda a joder a otros. No sea bruto. La idea es que aprenda a identificar un ataque para que no sea víctima de los delincuentes. Sin embargo, entiendo que muchas veces quien sabe identificar un ataque también sabe hacerlo. Al final usted verá. Hasta la próxima.