En una entrada anterior les enseñé a usar un buscador de la Darknet desde la línea de comandos. Hoy, para complementar ese post, les enseñaré a hacer scraping en la Darknet, también desde la CLI. Para ello usaremos una herramienta escrita en Python llamada DarkScrap. Sin más dilaciones, vamos a ello.

¿Scraping?

Antes de comenzar supongo que ya saben qué es scraping. Si no es así lo resumiré de la siguiente forma: es una técnica en la cual un programa informático extrae datos del resultado generado por otro programa. Por ejemplo: un programa escrito en Python extrae información del resultado de una consulta en línea.

Antes de comenzar supongo que ya saben qué es scraping. Si no es así lo resumiré de la siguiente forma: es una técnica en la cual un programa informático extrae datos del resultado generado por otro programa. Por ejemplo: un programa escrito en Python extrae información del resultado de una consulta en línea.

El scraping se manifiesta, casi siempre, en el scraping web, es decir, usamos una aplicación para extraer de un sitio web información que consideramos valiosa .

Yo he creado varios scripts para hacer scraping web. Si no los han visto, aquí hay uno para extraer direcciones de correo electrónico, muy útil para crear bases de datos. Aquí hay otro para extraer archivos de múltiples extensiones de un sitio web. Se me ocurren 1000 formas de aprovecharlo…

¿Y para qué necesitamos eso? Hay infinidad de respuestas. Una compañía X querría descargar las imágenes de todos los productos de su competencia para estudiarlos; una empresa de mercadeo y publicidad querrá crear bases de datos segementadas por intereses o por actividad económica. No van a guardar los e-mails uno por uno. A un político podría interesarle saber qué dicen de él en letrinas redes sociales (aunque debería intuirlo). Son muchas las formas en que podemos sacar provecho de esta técnica Osint.

Scraping en la Darknet.

Si ya está claro en qué consiste la técnica vámonos a hacer scraping en la darknet. Para instalar la herramienta vamos a su repositorio en Github y la descargamos. Yo lo hice en una máquina Kali Linux. Los pasos son los siguientes:

git clone https://github.com/afsh4ck/DarkScrap.git # Descarga los archivos. cd DarkScrap/ # Se ubica dentro del directorio. pip3 install -r requirements.txt # Instala las dependencias.

La herramienta está lista para ser usada. Pero antes, debemos conectarnos a la red Tor. Si no tenemos Tor instalado lo instalamos con: sudo apt install tor (en Debian y sus derivados). Con Tor en el sistema lo lanzamos así: sudo service tor start. Para comprobar que Tor se está ejecutando tecleamos: sudo service tor status. Si nos dice que Tor está active es porque se está ejecutando, obvio.

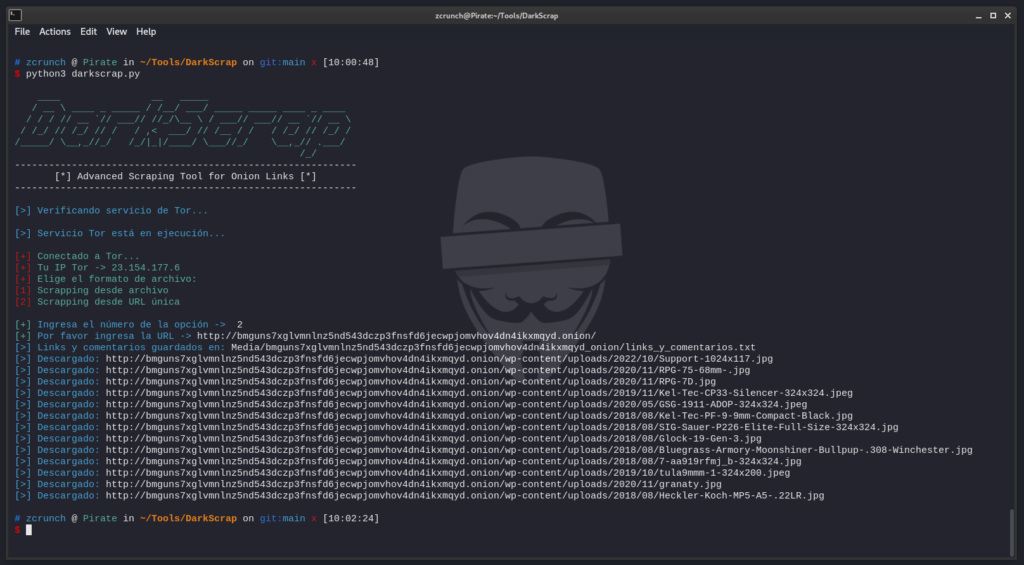

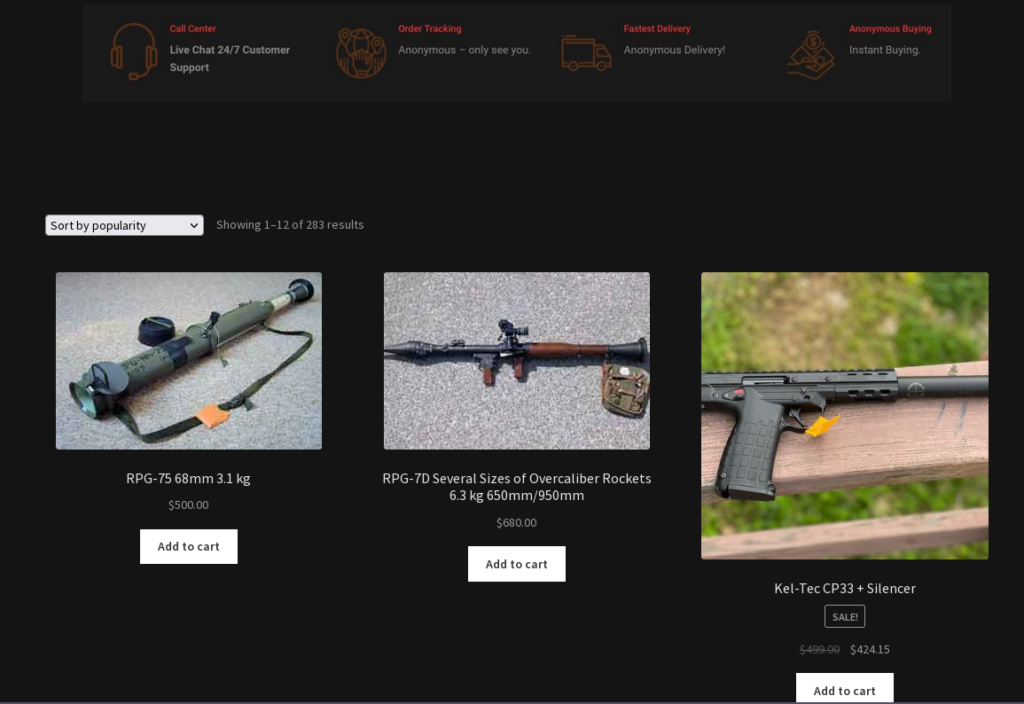

Estando conectados a la red Tor lanzamos la herramienta para comenzar el scraping en la darknet. El comando será python3 darkscrap.py. DarkScrap nos preguntará si queremos usar un archivo con varias direcciones o queremos usar una dirección única. Yo lo voy a hacer sobre una dirección única: un supuesto mercado negro de armas llamado BMG: Black Market Guns. Se esforzaron con el nombre…

Al elegir la opción de usar una dirección singular, la herramienta me pide la URL. Se la debo pasar completa, es decir, incluyendo su http:// y también su dominio .onion. En algunos sitios las direcciones de la red oscura se publican solo con su string de caracteres pero así no va a funcionar. Para el caso de este ejercicio será:

http://bmguns7xglvmnlnz5nd543dczp3fnsfd6jecwpjomvhov4dn4ikxmqyd.onion/

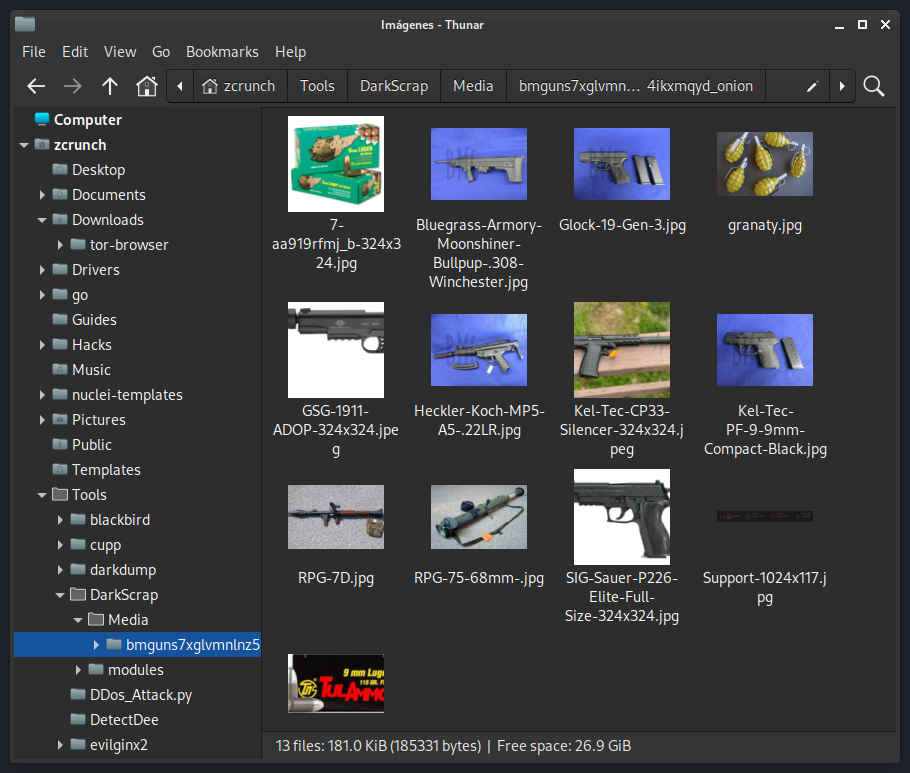

De aquí en adelante todo lo hará DrakScrap por nosotros. Como se ve en la siguiente imagen, el programa creó un archivo .txt con los links y los comentarios encontrados en el sitio. También nos informa que descargó las imágenes de las supuestas armas en venta.

Dentro del mismo directorio de la herramienta se creará una carpeta llamada Media y, dentro de ella, se crearán diferentes folders con los nombres de cada sitio que hayamos escaneado. En el interior de cada folder encontraremos los archivos exfiltrados para su respectivo análisis.

Ahora podría buscarle metadatos a esas fotos con la herramienta Exiftool. Eso lo enseñé a hacer en este post. Lo más seguro es que no encuentre nada pues esas fotos no son propias sino descargadas de Internet. Para este caso en particular las fotos no serán de mucha ayuda. Quizás en un market más grande con múltiples vendedores sí se logre encontrar algo.

Sin embargo, en el archivo .txt donde se guardaron los enlaces y los comentarios sí había un dato interesante:

#masthead

#primary

/ Yoast SEO Premium plugin.

.site-info

#site-navigation

This site is optimized with the Yoast SEO Premium plugin v20.10 (Yoast SEO v23.1) – https://yoast.com/wordpress/plugins/seo/

#page

Analytics by WP Statistics v14.9.3 – https://wp-statistics.com/

#main

#content

#colophon

.col-full

Vemos, entre otras cosas, que el sitio fue creado en WordPress y que usa al menos dos plugins. Uno de SEO y otro para analizar el tráfico. No sé para qué querría un mercado negro en la red oscura usar plugins que pueden ser vulnerados. ¿Se tratará de otro sitio falso de la DarkNet como casi todos? Tal vez lo sea. O tal vez no. Habría que halar de ese hilo.