Los medios masivos de embrutecimiento han distorsionado el significado de hacker y lo han envilecido al punto de convertirlo en sinónimo de delincuente. Esto no es así. Un hacker es una persona con avanzados conocimientos en informática que usa su saber para detectar fallos de seguridad. Aquí veremos los 3 sombreros del hacker.

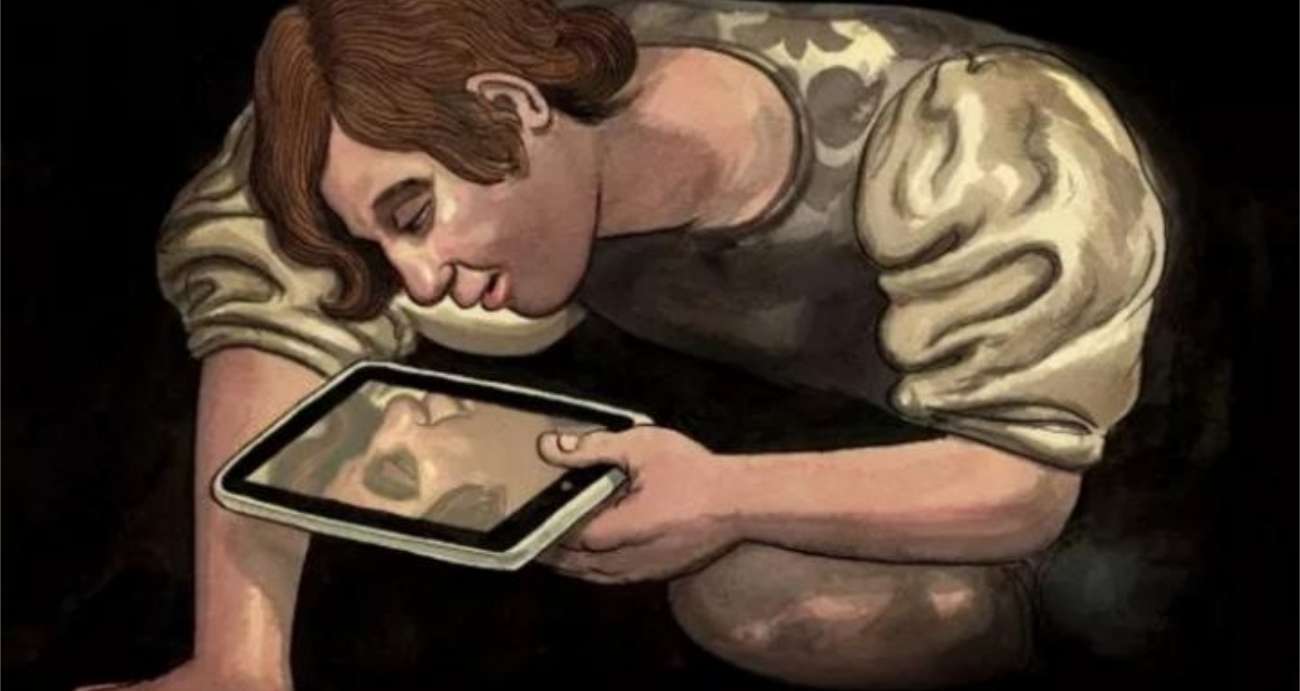

Viéndolo así podríamos pensar que un hacker es una persona bastante aburrida. Un tipo que pasa sus días frente a una pantalla negra (la terminal) escaneando puertos, revisando logs o escudriñando un código para descubrir que en la línea 487 faltaba una etiqueta de cierre. Nada que ver con la imagen estereotipada del chico libertario que desde su sótano minimalista, frente al setup y con un cigarrillo que nunca se apaga, sabotea el lanzamiento de un misil nuclear y salva a la humanidad de su extinción. Eso nunca ha pasado ni pasará.

Un hacker, como dije al principio, es una persona con conocimientos avanzados de informática y que usa su conocimiento para detectar fallas en la seguridad o en el funcionamiento de un sistema. Ya lo que haga con ese conocimiento y lo que haga con sus descubrimientos determinará si se trata de una persona ética o de un delincuente. Para ello, la comunidad los ha clasificado en 3 grupos diferenciados simbólicamente. Podríamos entonces decir que los siguientes son los 3 sombreros del hacker.

SOMBREROS BLANCOS.

También llamados hackers éticos, son aquellos que usan sus conocimientos para resolver problemas mejorando la seguridad o el funcionamiento de un sistema. A eso se dedican y son contratados para ello. Las empresas los llaman para que analicen sus sistemas, detecten vulnerabilidades y eviten la explotación de las mismas por parte de los delincuentes. Al ser contratados por las compañías, las acciones que realizan sobre los sistemas son completamente legales porque cuentan con la aprobación del propietario. Las vulnerabilidades halladas son informadas al contratante y corregidas in situ. Este hacker puede divulgar sus hallazgos únicamente cuando el problema haya sido resuelto. Un ejemplo de este tipo podría ser el encargado de la seguridad informática de un banco. Esta persona, debe estar de tiempo completo,monitoreando el funcionamiento de los sistemas y aplicaciones para evitar que un delincuente pueda sacar provecho de alguna vulnerabilidad.

SOMBREROS BLANCOS FAMOSOS.

Richard Stallman. Formado en el laboratorio de inteligencia artificial del MIT y fundador del movimiento Free Software. Fue uno de los grandes actores del proyecto GNU. Es un abanderado de la causa del software libre en contra del software privativo por considerar que el conocimiento debe ser accesible para todos sin restricciones.

Charlie Miller. Es reconocido por encontrar vulnerabilidades en los productos de Apple. Fue la primera persona en el mundo en hackear un iPhone. En el año 2008 ganó el concurso Pwn2Own. Trabajó durante 5 años para la Agencia de Seguridad Nacional de los Estados Unidos (NSA) y actualmente presta sus servicios como consultor en seguridad informática con una alta especialización en la seguridad automotriz.

SOMBREROS GRISES.

Se encuentran en la delgada línea que separa la ética del delito. Buscan vulnerabilidades en los sistemas sin que sus propietarios los hayan contratado para ello. Cuando encuentran un problema, le informan al responsable del sistema y en ocasiones pueden ofrecerse a corregir la vulnerabilidad a cambio de un pago. A menudo, estos hackers pueden explotar la vulnerabilidad sin causar mayores daños a la compañía con el único propósito de presionar la venta de sus servicios. Frecuentemente, participan en los programas de recompensas creados por las empresas. En estos programas, las empresas pagan un estipendio al hacker que encuentre vulnerabilidades en sus sistemas y con esto evitan un eventual daño mayor causado por un delincuente.

SOMBRERO GRIS FAMOSO.

Quizás el más conocido sombrero gris de la historia reciente sea Khalil Shreateh. Un hacker de origen palestino quien se hizo famoso por descubrir y explotar una vulnerabilidad en Facebook. Khalil descubrió un bug que permitía a cualquier usuario publicar en los muros de otras personas sin la necesidad de tenerse agregados como amigos. Una vez descubierta la vulnerabilidad, Khalil informó al equipo de Facebook pero no prestaron atención por lo cual, decidió demostrarles que su descubrimiento era cierto publicando en el muro del mismísimo Mark Zuckerberg. Facebook nunca le reconoció este descubrimiento pero la comunidad informática decidió organizar una colecta para recompensarlo.

SOMBREROS NEGROS.

Mejor conocidos como crackers (no hackers). Son delincuentes informáticos o ciberdelincuentes. A menudo comienzan como script kiddies que es el término que define a los novatos que explotan vulnerabilidades con programas desarrollados por otros y que se encuentran en Internet de forma libre o de pago. Con el tiempo, mejoran sus habilidades y algunos llegan a unirse grandes grupos de delincuencia organizada. Se mueven en los subterfugios de Internet y ofrecen sus programas y servicios en la red oscura. Estos crackers son expertos creando y usando malware como gusanos, troyanos y ransomware entre otros. También, son expertos aplicando la ingeniería social para romper el eslabon más débil de la cadena: el usuario final. Son los responsables de las campañas de phishing que cada tanto llegan a nuestros correos o teléfonos informándonos que nuestra cuenta bancaria va a ser bloqueada por seguridad a menos que ingresemos nuestras credenciales en una página idéntica a la de nuestro banco.

SOMBREROS NEGROS FAMOSOS.

Kevin Mitnick — Cóndor. Sin duda es uno de los crackers más conocidos del mundo. Su vida ha sido llevada al cine en varias ocasiones y su nombre no pasa inadvertido para nadie de la comunidad hacker. El inicio de su carrera delictiva se centró en las redes telefónicas. Usando la ingeniería social consiguió códigos secretos que le permitieron intervenir las líneas y realizar llamadas de larga distancia sin cargo. Posteriormente, se dedicó al hackeo corporativo vulnerando los sistemas de Motorola, San Diego Supercomputer Center y Microcorp Systems entre otros. Fue detenido en 1995 y pasó 5 años en prisión. En el año 2000 recobró la libertad (condicional) y en el año 2002 fundó Mitnick Security. Actualmente da conferencias por todo el mundo y trabaja como consultor en seguridad para grandes compañías.

John Draper — Captain Crunch. Su historia es una de mis favoritas. Aunque no es un hacker en el sentido actual del término sí que fue un cracker en su momento. Su especialidad era el fraude teléfonico. A las personas con estas habilidades posteriormente se les llamó phreakers. A comienzos de los años 70, su amigo Joybubbles le contó a Draper que tapando uno de los agujeros de los silbatos que venían en las cajas del cereal Cap’n Crunch, se podía emitir un tono a 2600 Hz., la misma frecuencia usada por AT&T en las conexiones de larga distancia para indicar que la llamada había terminado. De esta forma, cuando sonaba el silbato, la compañía dejaba de facturar la llamada así esta siguiera activa. Esto llevó a Draper a crear su dispositivo bluebox: un aparato electrónico capaz de producir sonidos a diferentes frecuencias para realizar diversas actividades telefónicas sin pagar por ellas. Otros phreakers famosos fueron Steve Jobs y Steve Wozniak, fundadores de Apple. De hecho, Draper trabajó un tiempo para Apple y escribió el código de EasyWriter el primer procesador de texto del ordenador Apple II. Tras su salida de prisión se dedicó a la programación legal. Actualmente, a sus 79 años, vive en Las Vegas y escribe su autobiografía.