La ingeniería social comprende un conjunto de técnicas de manipulación cuyo fin ulterior es explotar el eslabón más débil de la seguridad: la psicología humana. En términos generales, la ingeniería social busca que sea el mismo usuario quien, bajo engaño y/o presión, revele la información que el atacante busca o, que acceda a sus peticiones. Para ello, los delincuentes emplean diferentes argucias, algunas de las cuales veremos a continuación.

EL MIEDO.

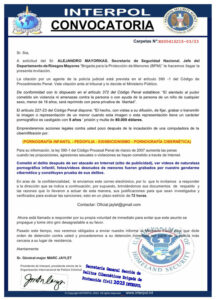

Es una de las técnicas de Ingeniería Social favoritas de los ciberdelincuentes. Hace poco me llegó un correo de Interpol en el cual se me acusa de pertenecer a una red de traficantes de pornografía infantil. En esta muy poco elaborada notificación judicial, me informan que la pena es de 5 años de prisión y una multa de $80.000 dólares. Por supuesto no soy traficante de nada pero ese correo podría hacer entrar en pánico a muchos incautos. La mayoría de internautas son más tontos que un mono intoxicado con tolueno y los ciberdelincuentes lo saben.

Es una de las técnicas de Ingeniería Social favoritas de los ciberdelincuentes. Hace poco me llegó un correo de Interpol en el cual se me acusa de pertenecer a una red de traficantes de pornografía infantil. En esta muy poco elaborada notificación judicial, me informan que la pena es de 5 años de prisión y una multa de $80.000 dólares. Por supuesto no soy traficante de nada pero ese correo podría hacer entrar en pánico a muchos incautos. La mayoría de internautas son más tontos que un mono intoxicado con tolueno y los ciberdelincuentes lo saben.

Supongamos que alguien ha estado viendo pornografía reciéntemente (como millones). Esa persona comenzará a pensar que tal vez el algunos de los videos había algún/a menor de edad. El imaginario colectivo, creado por el cine y otros clichés, le hará pensar que un grupo élite de la policía estaba rastreando todas las conexiones entrantes a ese video y que la suya cayó ahí. El incauto onanista contumaz contactará al remitente del correo, el oficial asignado a su caso, para aclarar las cosas. Para el caso del mail que me enviaron, el correo de mi oficial es: [email protected]. ¡Mi oficial asignado usa Gmail!

Pero muchas personas le escribirán al oficial de Interpol que usa Gmail. En ese momento, el estricto oficial inoculará aún más miedo en su víctima, le mostrará imágenes del supuesto rastreo y le dará una clase magistral de cómo llegaron a él. Aparecerán los conceptos de IP, TCP/IP, DNS, letras verdes sobre un fondo oscuro. El atacante no sabe nada de eso pero su víctima tampoco y el oficial tiene la ventaja psicológica sobre el mono pajizo.

Lo que sigue es el acto por el cual la víctima inocente evita el castigo. El oficial le dirá que está bien, que cree en su inocencia y que puede archivar su proceso a cambio de un pequeño estipendio. Ese dinero no será para él, desde luego que no, es un aporte con el cual cubrirán los gastos ocasionados por la investigación. La víctima pensará que es una suma pequeña por conservar su libertad y pagará gustoso. Todo esto puede parecer estúpido pero sucede a diario en todos los rincones del mundo.

Otro día me llamó el mismísimo comandante de un grupo al márgen de la ley. Estaba muy enojado porque no asistí a una supuesta reunión a la que me habían citado. Mi falta, según él, me convirtió en objetivo militar de su tenebrosa organización. El delincuente tenía mis datos y conocía mi dirección comercial. Esto lo consiguen a través de las Cámaras de Comercio y de los directorios comerciales. Siguiendo el mismo libreto, el delincuente se compadeció de mí, entendió que no pude asistir a la reunión porque nunca recibí la citación y, acto seguido, me ofreció conmutar mi sentencia de muerte por una pequeña suma de dinero. Yo le pagué con una estrepitosa carcajada seguida de un aguacero de insultos.

EL PREMIO.

Semanas atrés recibí una llamada de mi banco. Una joven de voz dulce me informaba que, gracias a mi impecable manejo financiero, el banco me había otorgado el beneficio de exonerarme del cobro de manejo por mi tarjeta de crédito. La jóven sonaba muy convincente. Había estudiado la forma como hablan las verdaderas funcionarias del banco. Además, tenía mis datos: nombre completo, identificación y los últimos 4 números de mi última tarjeta de crédito. Esta llamada sí que era convincente.

Este intento estaba mucho mejor elaborado que el de la falsa Interpol. El problema para esta joven y sus amiguitos es que no consumo tolueno y hace meses no tengo tarjetas de crédito físicas. A esto le llamo minimalismo financiero y de eso les hablaré en otro post.

Dentro de esta categoría se incluye también la estafa nigeriana o timo 419. Esta, casi siempre, se da por correo electrónico y tiene unas características bien definidas. En ella, el atacante intenta seducir a su víctima con un negocio irresisitible. A veces el negocio consiste en permitir que una persona adinerada transfiera sus fondos a la cuenta de la víctima; otras veces, consiste en que la víctima ha recibido una cuantiosa herencia. En cualquier caso, la víctima deberá girar pequeñas sumas de dinero para protocolizar el supuesto negocio. Sé que suena demasiado absurdo pero miles de personas caen a diario en esto.

Conozco a alguien que cayó. Recibió un correo en el cual le informaban que acababa de ganar la lotería de Australia. Ignoro cuánto le sacaron pero sé que en su factura de teléfono aparecían varias llamadas a Australia. Quienes se dedican a esto no son hackers. Los medios de comunicación los presentan como hackers pero no lo son. Lo que ocurre es que la mayoría de periodistas son tan brutos e ignorantes como una roca. Estas personas son delincuentes de poca monta, cascareros. Gandules que viven hacinados en pocilgas y pasan el día enviando correos desde sus viejas computadoras.

AY, EL AMOR.

Su nuevo amigo de Facebook es un apuesto oficial de la armada. ¡Qué suerte tiene! El pobre hombre se encuentra apostado en una zona de guerra a 4.600 Kms. Todas las noches, todas las solitarias y frías noches, le escribe desde su campamento y le cuenta cómo estuvo su día. Poco a poco se complementan y se acompañan tanto que sucumben al amor. Al apuesto oficial le quedan pocos meses de servicio. Todo parece indicar que recibirá la baja con honores y una copiosa remuneración económica por sus años de sacrificio.

Pero mientras ese día llega y pueden entregarse a Eros con frenesí de neófitos, el apuesto oficial necesita su ayuda. Su amigo John Smith está pasando por un mal momento y necesita con urgencia $200 dólares. A la semana siguiente, es la pobre abuela del oficial quien necesita $750 dólares para tratarse un prolapso vaginal. Gracias a usted, la pobre abuela del oficial pudo acomodarse el chunchullo pero ahora su sobrina, Kelly Doe, necesita $1.600 dólares para su quimioterapia. ¡Qué mala racha! Por fortuna Rambo cuenta con usted. Ay, el amor, qué bello es el amor.

En esta trampa caen, a diario, miles de personas de todo el mundo. Hombres y mujeres. Es un engaño difícil de prevenir porque en el fondo todos deseamos ser amados pero, seamos pragmáticos, si usted es más feo que una llaga engusanada, ¿qué le hace pensar que esa atractiva señorita está enamorada hasta el tuétano? Para evitar caer en estas redes no se necesitan grandes conocimientos técnicos. Con un poco de sentido común basta y sobra. Ya va siendo hora de que madure.

SUPLANTACIÓN DE IDENTIDAD.

Esta técnica la podríamos dividir en dos: la suplantación chambona y la suplantación técnica. En la primera, el atacante llama a cientos de números haciéndose pasar por un familiar de su interlocutor. A menudo, el libreto incluye una situación escabrosa como el haber causado un accidente con víctimas. Otro payaso del circo se hace pasar por la policía y, tras embromarlo, la víctima termina enviando una suma de dinero para ayudar a su familiar en apuros. Esto es un timo muy antiguo pero aún funciona.

Esta técnica la podríamos dividir en dos: la suplantación chambona y la suplantación técnica. En la primera, el atacante llama a cientos de números haciéndose pasar por un familiar de su interlocutor. A menudo, el libreto incluye una situación escabrosa como el haber causado un accidente con víctimas. Otro payaso del circo se hace pasar por la policía y, tras embromarlo, la víctima termina enviando una suma de dinero para ayudar a su familiar en apuros. Esto es un timo muy antiguo pero aún funciona.

Existe un estado intermedio que podríamos llamar la suplantación dirigida. El atacante clonará las cuentas de una persona y tratará de ser muy convincente. Usará su misma foto de perfil, la dirección de correo será casi idéntica, y hasta publicará las mismas tonterías que previamente publicó su modelo. Después contactará a los allegados de la persona suplantada y les pedirá dinero o información importante.

Para la suplantación técnica, en cambio, sí se necesitan ciertos conocimientos. El phishing se encuentra en esta categoría. Pero no siempre se suplanta la identidad personal. Más común —y más técnico aún— es clonar una identidad corporativa. Clonar una página web es muy fácil. Hay scripts que obtienen el código de un sitio en segundos. Lo que el delincuente hace entonces es subir la página modificada y convencer a sus víctimas de entrar en ella. Muchos entrarán creyendo que se trata del sitio original y dejarán sus credenciales. El atacante obtendrá dichas credenciales y podrá entrar al sitio original, por ejemplo un banco o un correo, y obtener lo que desea.

Además del phishing, existen otras variantes de suplantación como el spear phishing, dirigido a celebridades, ejecutivos o personas en cargos de dirección; el smishing, que utiliza mensajes de texto del tipo SMS (short message service); el whaling, enfocado en empresas y en marcas; el vishing que se hace por voz, a veces falsificando un número de teléfono; el baiting, en el cual se deja un dispositivo infectado al alcance de la víctima y el scareware, que consiste en asustar a la víctima diciéndole que está infectada para que descargue un malware.

La ingeniería social funciona por varias razones. Primero, porque hay muchos malos; segundo, porque hay muchos tontos y tercero, porque todos de alguna forma nos parecemos en lo malos y en lo tontos. Esto es, que todos de alguna forma buscamos obtener beneficios rápidos, creemos en la suerte y lo más importante: somos sumamente inmaduros. Solo alguien con una mentalidad muy infantil podría creer que acaba de recibir una herencia en Senegal, sin conocer a nadie allí. Pero lo creen y seguirán cayendo. Hasta la próxima.