La darknet genera mucha curiosidad en los internautas. Se suele pensar que se trata de un inframundo sórdido e inaccesible donde suceden todo tipo de atrocidades. Hollywood y los grandes medios de comunicación (mitología moderna) han ayudado a alimentar ese estereotipo que solo es parcialmente cierto, pues si bien la darknet es todo eso que mencioné (y más), también es cierto que esa sordidez solo representa una mínima parte del contenido no indexado y cualquiera puede entrar a la red oscura.

BREVE HISTORIA DE LA RED OSCURA.

En los años 90, el gobierno de los Estados Unidos, específicamente la US Naval Research Lab, creó una tecnología enfocada en la inteligencia y la seguridad que le permitía a las diferentes agencias intercambiar información de forma anónima y segura protegiendo la identidad de los intervinientes y la integridad de los documentos compartidos.

A principios de la década del 2000, un grupo de estudiantes y egresados del MIT comenzaron a trabajar en una red libre y segura a la cual llamaron TOR (The Onion Routing) o el enrutamiento de la cebolla. El objetivo de este proyecto era crear una forma de utilizar Internet con la mayor privacidad y seguridad posible. La idea era enrutar el tráfico a través de múltiples servidores y cifrarlo en cada uno de los puntos. Su trabajo vio la luz en 2002 con la publicación del código TOR bajo una licencia libre y abierta. Para finales del año 2003, la red TOR ya contaba con una docena de nodos voluntarios en USA y Alemania.

En 2004, la Electronic Frontier Foundation comenzó a financiar la investigación y desarrollo de TOR y en 2006 se funda el Tor Project Inc., organización sin fines de lucro. TOR comienza a ganar popularidad entre activistas, periodistas e internautas del común preocupados por su privacidad y en 2008 comenzó el desarrollo del navegador Tor, lo que hizo que esta red fuera accesible a todo el mundo y no solo a personas con conocimientos avanzados en redes e informática.

La conciencia de la gente sobre la vigilancia, la privacidad y la censura han hecho crecer esta red de forma exponencial. Hoy en día, por TOR navegan millones de usuarios y la red cuenta con miles de repetidores administrados por voluntarios de todo el mundo. Es esa diversidad la que garantiza la seguridad y estabilidad de la red.

DESMITIFICANDO LA RED.

La red oscura suele relacionarse con el crimen pero es mucho más que eso. En realidad se trata una colección de redes y tecnologías distribuidas en nodos aleatorios y cuyo fin es preservar el anonimato, tanto de origen como de destino, de quienes allí se encuentran intercambiando información. Siendo así, es comprensible que se preste para actividades ilícitas pero, repito, es solo una ínfima parte del todo.

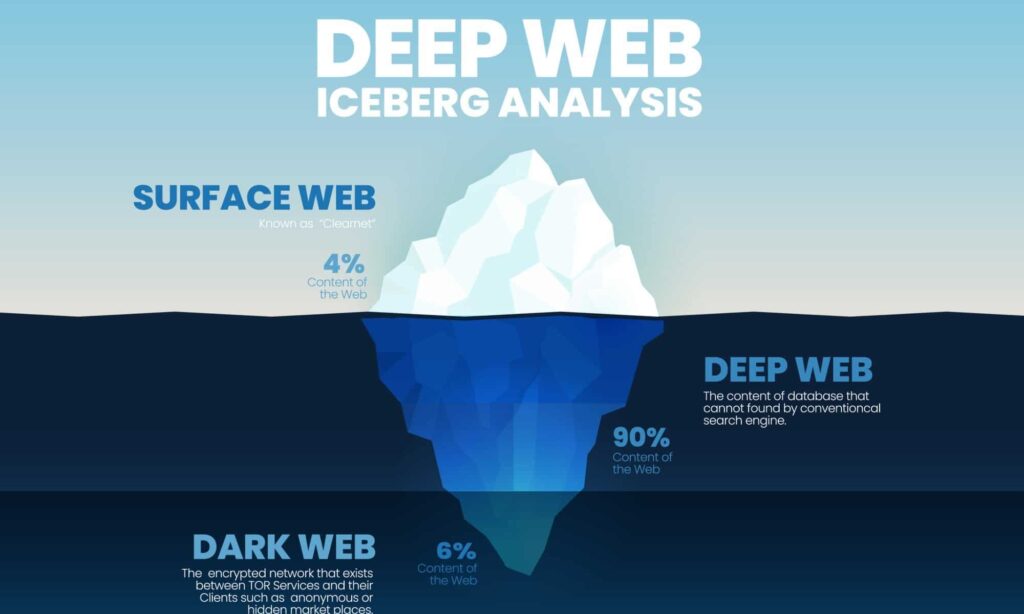

Para entenderlo mejor, podríamos decir que existen 3 niveles. La Clearnet o red superficial que es toda la información accesible desde cualquier navegador como Chrome o Bing. La Deep Web que es aquella información a la que no podemos acceder públicamente. Esto no quiere decir que sean contenidos ilícitos. Un ejemplo de contenido deep podrían ser sus archivos almacenados en Dropbox. Estos archivos están en Internet pero no son accesibles a todo el mundo ni están indexados a los motores de búsqueda. Usted puede acceder a la página de Dropbox porque se encuentra en la clearnet pero no puede acceder al contenido almacenado por los usuarios si no tiene los permisos o las credenciales. Otro ejemplo de contenido deep pueden ser los historiales médicos de los pacientes de una clínica. Esta información se encuentra en la red pero solo unos cuantos pueden acceder a ella.

Y por último tendríamos entonces la Dark Web. Esta es la parte de Internet intencionalmente oculta a los motores de búsqueda tradicionales, que tiene direcciones IP cifradas y a la que solo se puede acceder utilizando un navegador web diseñado para tal fin como Tor Browser. En definitiva, la Dark Web es el contenido alojado en las diferentes darknets.

Ademas de la red TOR, existen otras darknets como Freenet, Zeronet o I2P pero la más conocida es TOR y por eso será la que utilizaremos en este post.

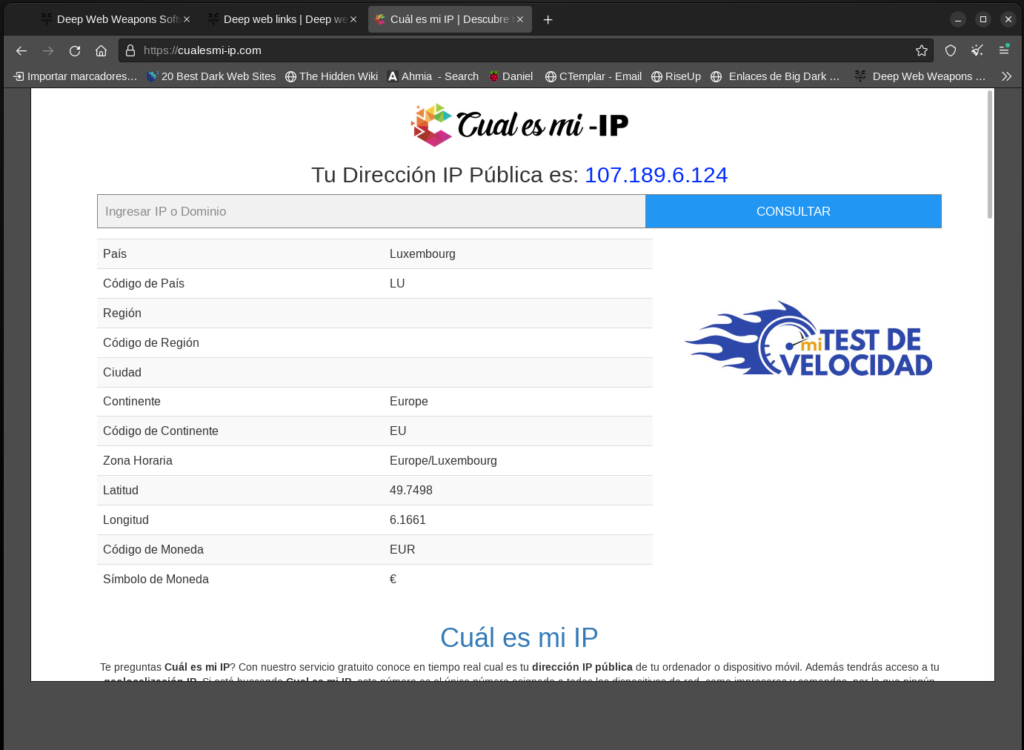

Abrimos nuestro navegador Tor, le damos en conectar y una vez estamos dentro de la red aparecerá nuestro buscador por defecto DuckDuckGo. Lo primero que suelo hacer es revisar desde dónde estoy conectado.

Luxemburgo. Nada mal. Igual el navegador cada cierto tiempo o con cada sitio que visite cambiará de ubicación saltando de nodo en nodo de forma que, si reviso mi ubicación en 5 minutos o ingreso a otra dirección, tal vez me encuentre en Berlín, Los Ángeles o Roma. Otra forma de saber nuestra ubicación es dando click sobre el candado que se encuentra en la barra de direcciones. Esto nos mostrará 3 ubicaciones. La primera es el nodo Guard o Guardian de Entrada y éste nodo no cambiará durante la sesión. Las otras 2 ubicaciones son los nodos por donde va saltando aleatoriamente la conexión para darnos privacidad y anonimato.

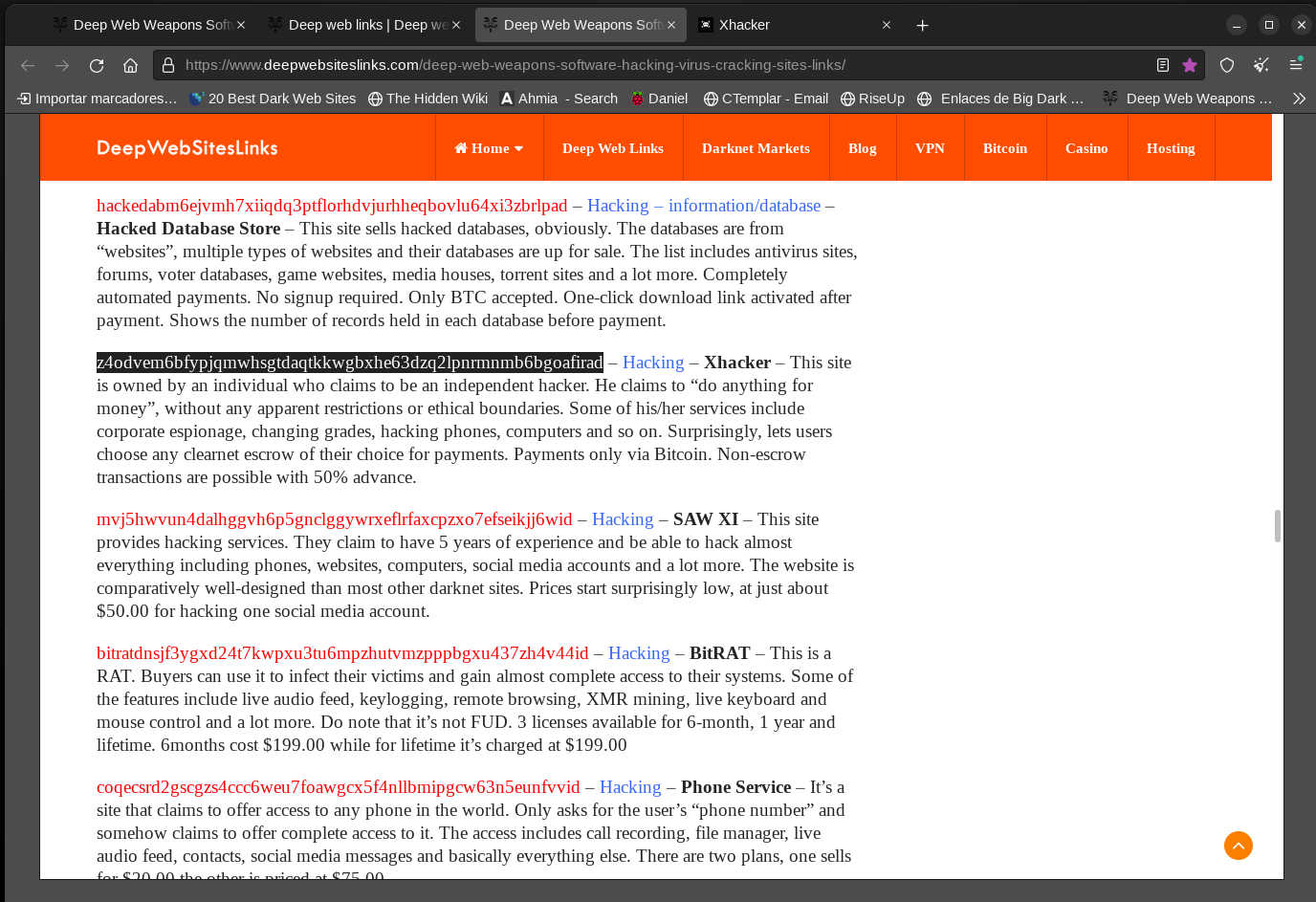

Existen directorios como DeepWebSitesLinks que nos muestran sitios de la dark agrupados por categorías. Una característica de las URL de esta red es que son direcciones no nemotécnicas compuestas por caracteres aleatorios seguidos del pseudodominio de nivel superior genérico .onion. Por ejemplo: xmrf0e6usox4rf7.onion que indica que se trata de una IP anónima solo accesible por medio de la red TOR. No intenten abrir sitios .onion con su navegador normal como Chrome o Safari porque no va a funcionar.

Entro a una categoría que me interesa. En este caso servicios de Hacking y navego por las descripciones de los sitios para ver cuál o cuáles podrían interesarme. En rojo podemos ver los caracteres que componen las direcciones de las webs. Para acceder a cada sitio debemos copiarla, pegarla en la barra de direcciones del navegador Tor y al final poner .onion. Muchas veces los sitios desaparecen y la dirección no nos lleva a ninguna parte.

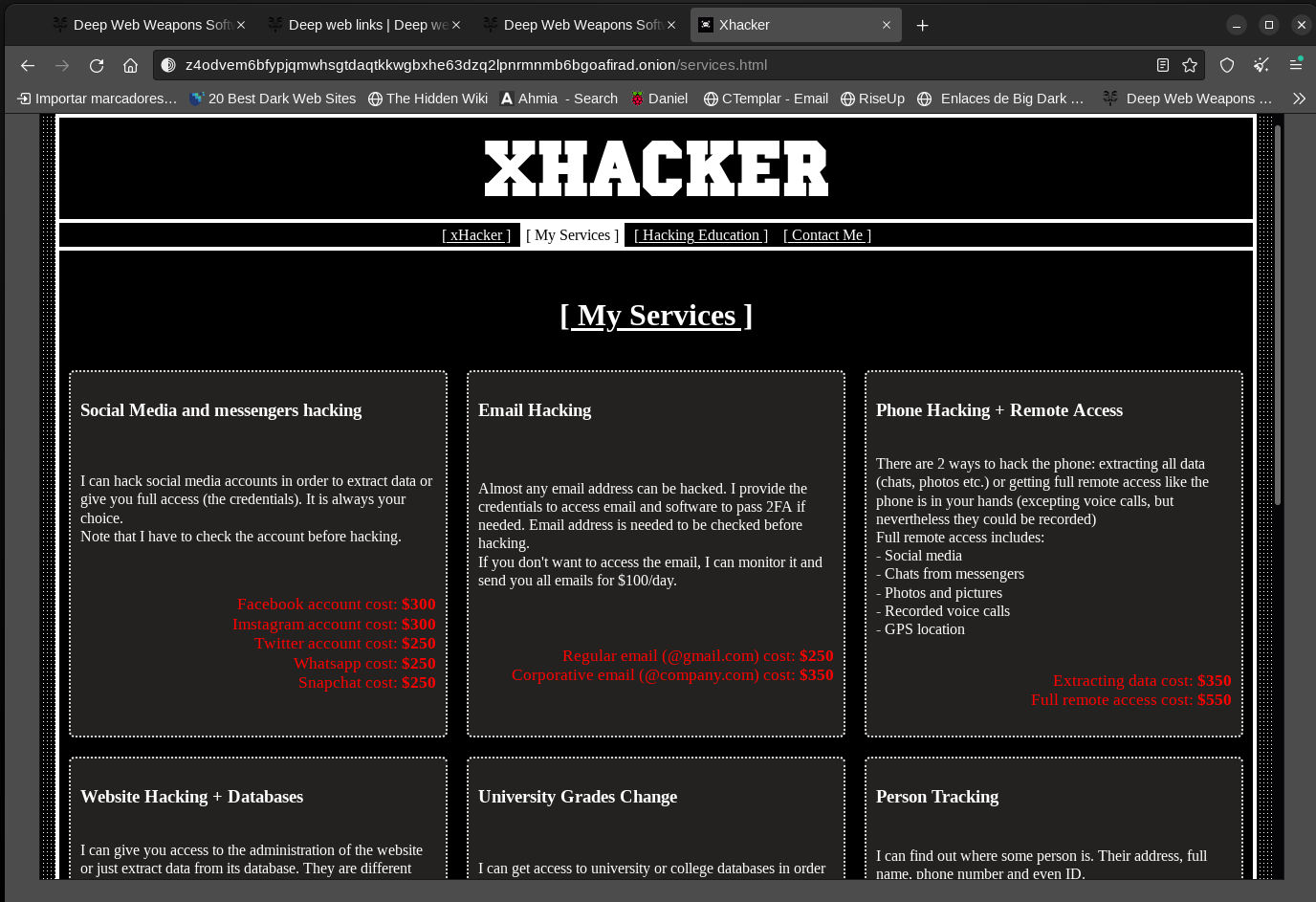

En este caso la dirección sí nos llevó a una página existente, la página de Xhacker quien dice realizar todo tipo de intrusiones informáticas por dinero, desde cambiar las notas de un estudiante hasta realizar espionaje corporativo. La forma de pago es por medio de Bitcoin 50/50: la mitad al encargar el trabajo y la mitad restante al entregarlo. En mi opinión y experiencia, la gran mayoría de estos sitios son fraudulentos y en cuanto a hacking se refiere solo se puede confiar en algunos profesionales que por obvias razones no mencionaré. Pensémoslo: para un delincuente es más rentable quedarse con la mitad del anticipo que realizar el trabajo.

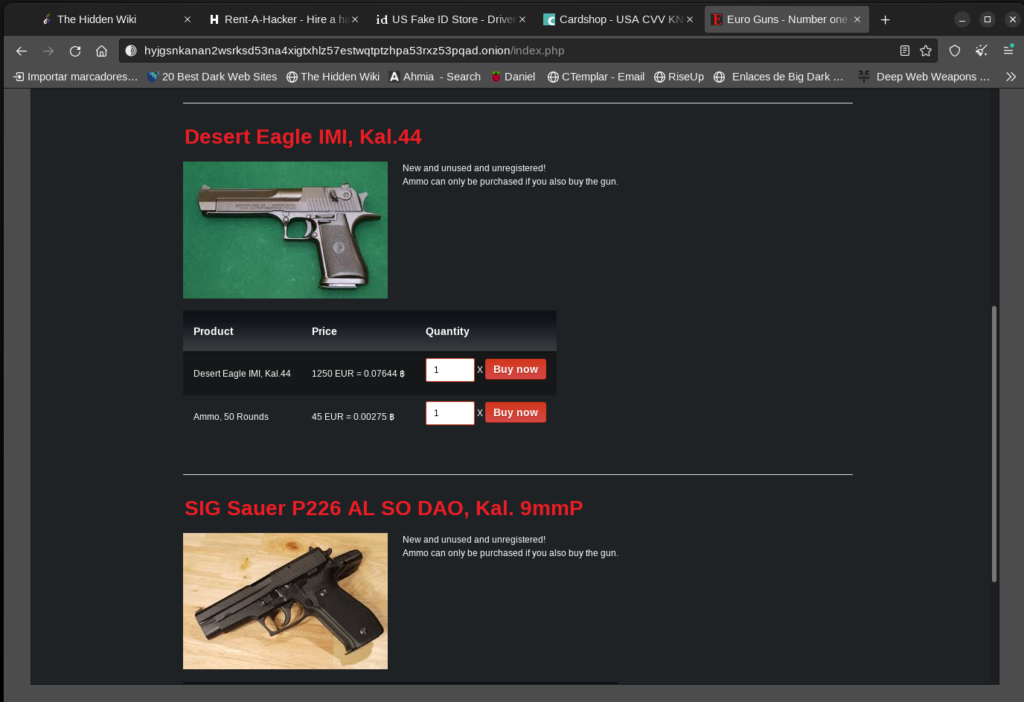

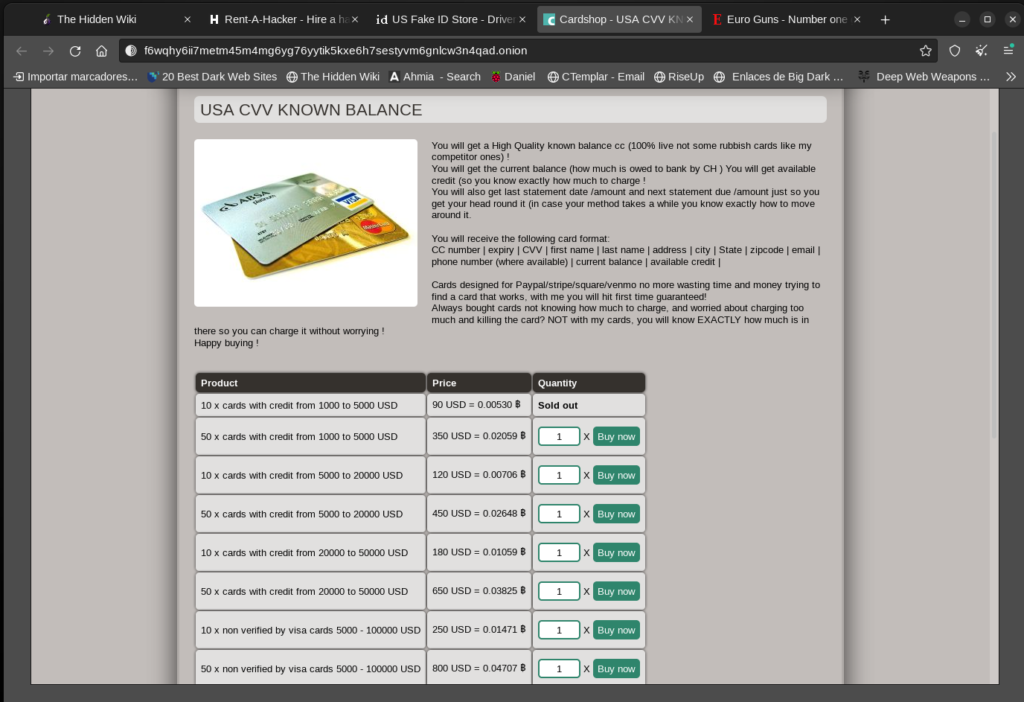

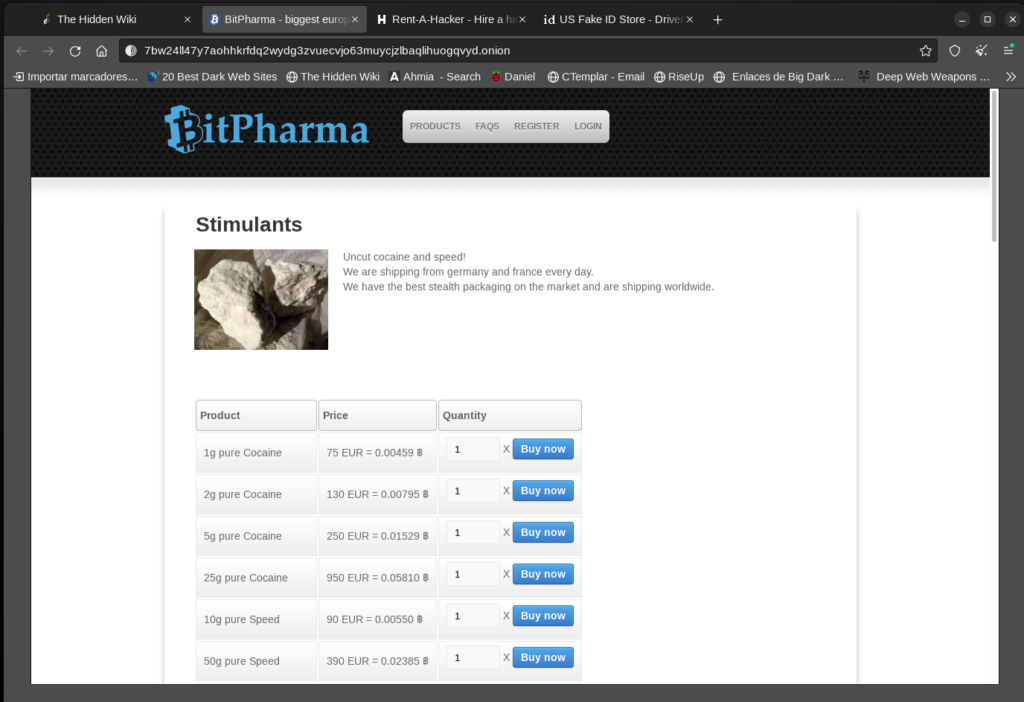

Sigo navegando por las diferentes categorías y me encuentro con unos sitios que dicen vender números de tarjetas de crédito, armas usadas y sustancias ilícitas. ¿Qué tan estúpido hay que ser para comprar un arma usada? Hay de todo como en botica pero repito, la gran mayoría de estos sitios son fraudulentos, en unos días van a desaparecer y volverán a ver la luz con nuevo nombre y nueva dirección. En realidad, toma algún tiempo encontrar sitios útiles y seguros en esta parte de Internet. Pero los hay.

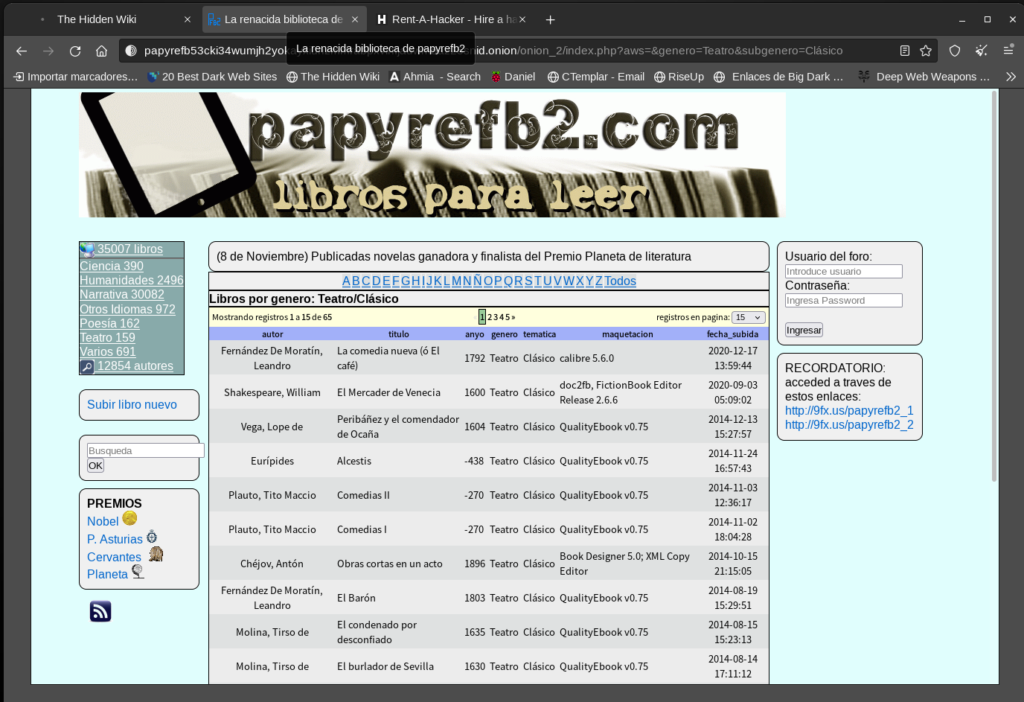

Ahora navego por una librería en español que tiene miles de títulos para descarga directa en formatos ePub y Mobi o para leerlos en línea. Estas páginas, en términos generales, son seguras pero vale la pena tomar precauciones como descargar primero a una máquina virtual y revisar los archivos antes de pasarlos al sistema host.

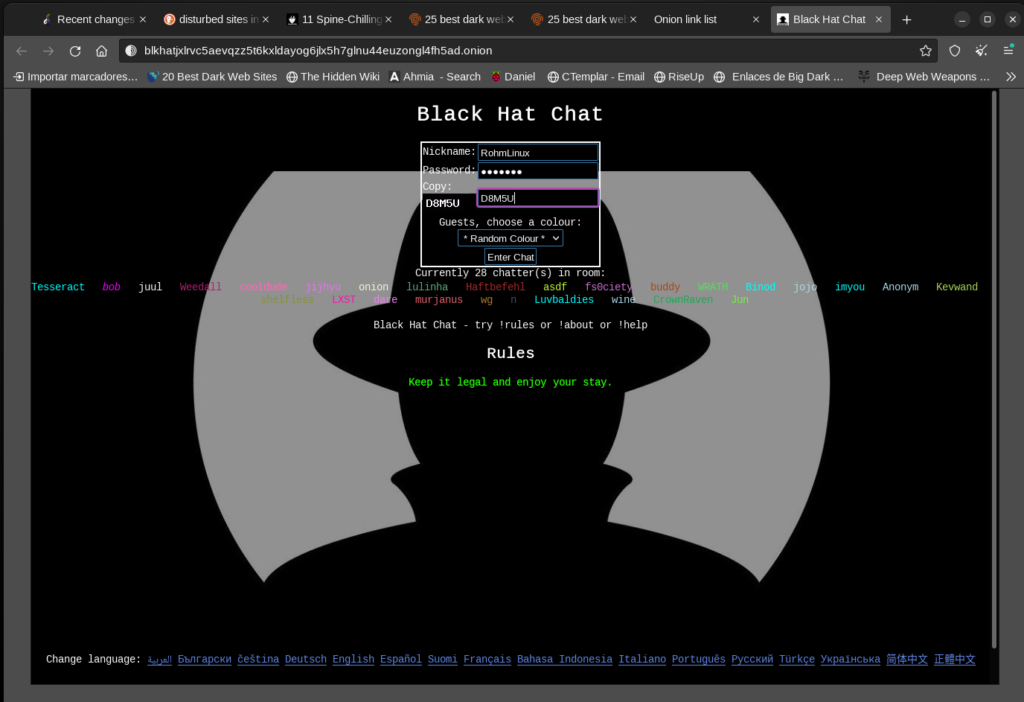

Ahora ingreso a un chat para Hackers de sombrero negro donde se puede intercambiar información sobre temas de programación y seguridad informática. Bien utilizado, este chat puede ser de muchísima utilidad. Si no es el tema de su interés, en la deep/dark puede encontrar chats con muchísimas y diversas temáticas. La mayoría de estos chats corren en IRC y son relativamente seguros.

Ahora paseo por RiseUp, una antigua comunidad de activistas (1999) de la deep/dark que intercambian ideas sobre democracia, libertad de expresión, libertarismo, minarquismo y otras utopías. Para pertenecer a la comunidad es necesario ser invitado por un miembro así que no es tan fácil acceder a los contenidos pero allí adentro hay cosas interesantes.

Hay un sitio llamado Cave Tor (la cueva Tor) donde se venden todo tipo de productos y mercancías legales e ilegales. Estos sitios duran poco tiempo en línea ya que las autoridades están muy pendientes de ellos pero cuando un sitio cierra, dos abren. Es la historia de nunca acabar.

Hay infinidad de foros como éste donde un usuario demente pregunta cuál es la dosis genérica de escopolamina que se debe utilizar. Hay cada loco suelto. No obstante, también hay foros muy serios donde se puede aprender mucho.

Los contenidos sórdidos y repugnantes también se encuentran en la dark. Para todo hay cliente. Por ejemplo, vemos la imagen de una tienda que vende muñecas embrujadas por tan solo US$ 99,99. Si alguien se tomó la molestia de crear la web para vender a los primos de Chucky es porque hay idiotas que los compran. Después vemos la página de un culto satánico que vende los videos de sus ceremonias. Ignoro cómo será eso pero puedo intuir que no debe ser nada agradable. Por último vemos la página de una vieja leyenda urbana, el red room o cuarto rojo, esta leyenda ha sido llevada al cine y nos habla de sitios web donde se transmiten torturas y asesinatos en vivo. Algo me dice que también se trata de un fraude.

| Consideraciones finales: en la red oscura o darknet hay de todo pero lo que más abunda son los timos, los hoax y las estafas. Sin embargo, sabiendo buscar, es posible encontrar cosas útiles e interesantes que no se encuentran en la red superficial. Al igual que ocurre con cualquier herramienta, todo depende del uso que usted le dé. Para usarla le recomiendo, ademas de usar el navegador Tor, usar una VPN que le añada una capa extra de protección. Si gusta puede leer mi artículo Anonimato en la red para aprender a proteger su identidad en línea. Si va a descargar contenido tenga cuidado y revíselo muy bien antes de ejecutarlo. Recuerde que si algo es gratis el producto es usted. |