Navegando por la Darknet encontré un sitio muy curioso llamado La Resistencia Digital. Se podría decir que es uno de esos sitios visitados por mamertos idealistas hediondos a axilas y a tabaco. Algo muy lejano a lo que habitualmente consumo en línea. Sin embargo, la publicación que voy a compartir me gustó. Se trata de un instructivo conceptual sobre la privacidad en Internet. Espero les sirva.

Creemos que la libertad de expresión tiene que ser un derecho verdadero. El anonimato y la privacidad una garantía. Lamentablemente hay gente que se aprovecha de eso para hacer el mal. La idea de ésto, es que sea usado contra los gobiernos y grandes corporaciones. Ese es nuestro objetivo. El Hacktivismo. Luchar por nuestros derechos en la red.

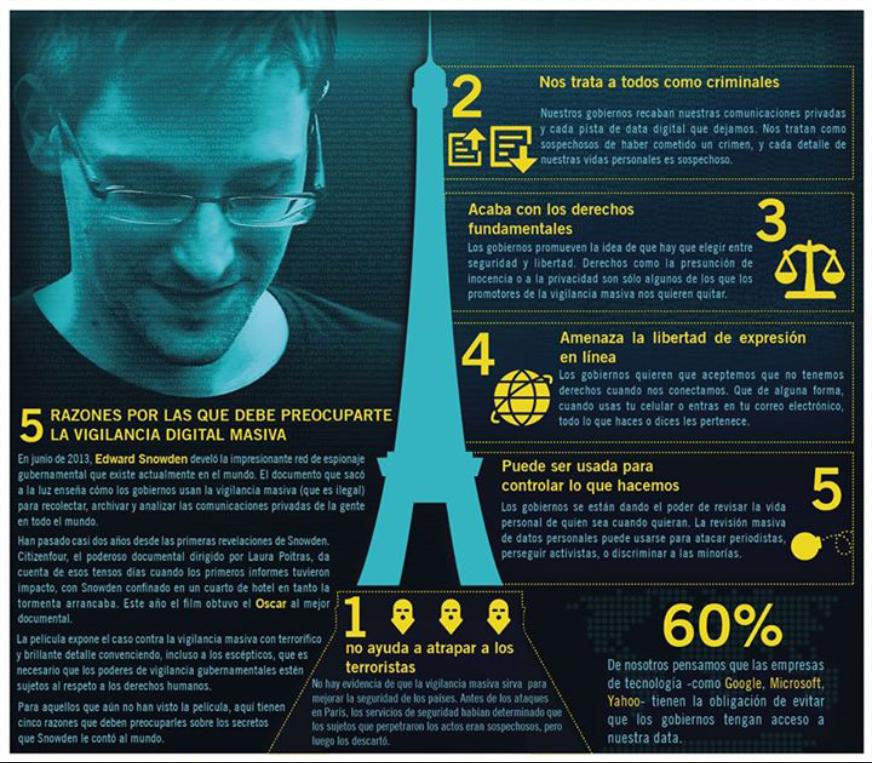

No nos dan Internet para jugar, es una herramienta de sumisión y observación. El ojo que todo lo vé, el Gran Hermano del libro 1984. Es una nueva «biblia» digital interactiva que viene a nosotros automáticamente. Donde la «religosidad» ahora la ejercen los Gobiernos. Donde se realiza el espionaje sin que sea visto. Además han convertido la vida privada de las personas en algo público. Ej. Facebook. Conocer los gustos y deseos de las personas. Ej. Google. Y no solo eso, nos envían y bombardean con publicidades, estableciéndonos objetivos de esteriotipos sin sentidos, a seguir.

La seguridad informática va mas allá de instalar TOR Browser. Es una cuestión de actitudes frente a la tecnología, entenderla cómo funciona, ya que éstas podrán ir cambiando con el tiempo, pero si no cambiamos nosotros como vemos la informática frente a la seguridad personal, seguiremos siendo tan vulnerables como antes y siempre.

Esta guía pretende demostrar que si se puede tener un perfil anónimo en la red. Vamos a ir del Hardware, al Software y después a nuestros hábitos.

Nivel Hardware/Software.

Primero que nada deberias conseguir una portatil para tus tareas de anonimato. Esta debes conseguirla de segunda mano. No importa si es nueva o usada, no tiene que quedar registrada tu transacción de la compra. Trata que sea un computador de lo mas común, nada extravagante ni llamativo, que pueda hacer que te identifique. Nada debe asociarte a nada. Nunca pero nunca, bajo ningún motivo debes mezclar tu vida real en esto. Lo que haces aquí debería queda aquí. Cuida tu perfil de anónimo. Bueno, no deberías chequear tu Facebook, ni tu Gmail etc. en este equipo.

| 💡 Yo aquí agregaría que quien desee llevar este estilo de vida no debería tener Facebook, Instagram, TikTok ni ninguna de esas letrinas sociales y mucho menos usar los productos de Gmail. |

Colócale password al inicio y por lo tanto al setup. Cuando se prenda el portatil, debería pedir la contraseña para ser usado. El disco tiene que estar formateado por ti, instala el sistema operativo que creas conveniente, pero aún asi, cifra el disco, pendrives y todo lo que uses para esto. Que el sistema operativo siempre pida contraseña, incluso, volver a pedir contraseña después del protector de pantalla. Está de mas decir que debe ser una contraseña robusta. El nombre del equipo tiene que ser lo mas standart posible. El equipo siempre tienes que llevarlo contigo o todo lo contrario estar en un lugar oculto, lejos de ti. Depende de lo que hagas.

| ➡ Hace poco escribí un artículo sobre Linux Tails. Un sistema operativo enfocado en la privacidad. Si desea leerlo click aquí. |

Cambia la MAC del equipo, si estás leyendo esto tienes que saber de que se trata. Tapar la cámara y el micrófono. Aún así evitar instalar los drivers. Según Snowden dice que la NSA puede tener acceso hasta aún apagados. Nunca debes usar este equipo para conectarte con tu conexión a Internet, a menos que tu esquema de VPN/Tor te de la seguridad para hacerlo. Además tampoco debes chequear las páginas que te gustan en este equipo. Nuevamente nunca debes mezclar tu perfil anónimo, si quieres que siga siendo anónimo, con tu perfil de la vida real. Nunca.

La navegación que realices deberás hacerla finalmente con Tor Browser, pero si necesitas usar el navegador común, al que sale por una VPN, o un proxy socks5 o a través de Tor, deberás usarlo en modo incognito. Si bien este modo deja el mismo rastro que generarías con la navegación común en internet, el modo incognito no genera rastro local, cookies, historial etc.

Independiente el sistema operativo que uses, debería estar en inglés, con una configuración horaria distinta a la tuya real. Con un Antivirus instalado bien actualizado, de ser posible Firewall y AntiMalwares. Con el sistema operativo tiene que estar actualizado. Instala el software indispensable y con la configuración mínima posible, elimina todo el software que no uses y por supuesto este también debe estar actualizado.

Deshabilitar el Recordar Historial en los navegadores. Usa preferentemente FireFox u otro open-source, aún así, siempre navega en modo incognito. Nunca uses el recordar contraseña y que borre todo el historial al salir del navegador. Si usas Linux, desactiva el bash history, si usas Windows hay mucho software disponible para deshabilitar las opciones espía que trae. Instala Add-ons en el navegador, https anywhere, no javascript, ad blocker y random-agent.

Y además no tiene que tener ni tu usuario y contraseña algo que te identifique. No tiene que referirse a un gusto personal, o título, rasgo físico, ni mucho menos a tu nombre. Por cierto, la contraseña que uses debe ser única e irrepetible para todos los sistemas que entres. Además no debe tener una lógica alguna. Por ejemplo, la clave de Facebook no puede ser fuck.facebook la de Gmail fuck.gmail y así. Ya que alguien podrá adivinartela e incluso hasta adivinar tus demás claves si tiene una lógica. Usar motores de búsqueda alternativos a Google.

El uso de máquinas virtuales, puede ayudarnos, ya sea para probar programas de dudosa procedencia o, para simplemente, navegar ahi de tal forma que despues se elimine la vm o la volvamos a restaurar, dejando así todo tipo de evidencias. Según Chema Alonso, existe Malware que puede «saltar» la máquina virtual al sistema anfitrión.

Nivel conexión a Internet.

No usar nunca la conexión propia a Internet. Usar wifis crackeadas (esto es ilegal) o de cybercafes, bibliotecas, lugares públicos. Incluso si puedes conectarte a las Wifis con un AP USB por ejemplo, sería ideal ya que si te detectan una intrusión en la red que estás conectado, puedes desechar el dispositivo rápidamente. Utilizar VPN y por supuesto TOR. Tener varios esquemas de conexión e irlos alternando. Aún así tratar de ir usando VPNs nuevas cada cierto tiempo. Desactivar el guardado de logs de nuestro router a Internet. Y de demás routers wifis a donde nos estemos conectando, si podemos hacerlo.

Los ISP pueden loguear nuestro tráfico, usar el https, ya no es una garantía. Solo eso logra privacidad, o sea que no se sepa que esté pasando, pero si saben que nos conectamos a Google por ejemplo. El uso de una VPN evitariamos al ISP, pero la gente de la VPN saben a que nos conectamos y hay tráfico pero no pueden descifrarlo.

La VPN, según si es paga o no, y según el país donde esté, puede o no loguear lo que hacemos. Es muy dificil saberlo realmente. Leer su privacy policies. Cuidado con las VPN de EEUU.

Todo equipo conectado a la red, tiene una IP, y mientras mas servicios usemos, ya sea VPN, Tor, estamos agregando capas que van a hacer que sea mas dificil llegar a nosotros. Como contrapartida se sacrifica la velocidad pero se gana en seguridad.

Nivel de navegación.

Hay sistemas que hacen restricciones por IP para hacerle consultas. Un proxy web simple puede saltar ese obstáculo. Un live CD, como Tails puede ser una buena solución a todo. Pero recuerda que no queda absolutamente nada localmente grabado, pero si lo que hagas en la red. También tener en cuenta que con Javascript, Flash etc, pueden averiguar tu IP, sin importar todas las super medidas de anonimato que haya adoptado. Somos nosotros mismos el punto mas vulnerable.

Nivel de políticas de seguridad.

Este es el nivel mas difícil. Cambiar los hábitos, o tener dos hábitos. Uno para la internet normal y otro paralelo para la función activista en la darknet. A la mayoría que han atrapado, lo han hecho así, por la forma en que escriben o hasta su comportamiento de navegación, el mismo esquema de conexión y la repetida navegación entre las páginas, primero entrar a un diario, luego al correo, luego y asi. Mucho cuidado. Todo puede ser un posible rastro para llegar a ti.

Leer las políticas de privacidad de las VPN, proxies etc. Privacy Policies. Creo que si la leemos a coinciencia, nunca mas nos registraríamos a nada en Internet. ¿Cómo puede ser que Google, Facebook etc. sean gratis?

No hablar de mas, y cuidar todo lo que se dice al máximo. Todo lo que se diga y se «escriba» puede ser usado en nuestra contra. Siempre imaginemos que alguien nos esté vigilando. Y hagamos las cosas en función de eso. Es nuestra responsabilidad tener el nivel de seguridad que se pretenda.

Hay servicios de correo anónimos y algunos temporales. Puede ser un buen recurso según la actividad que desarrollemos. Recordemos que los peritos informáticos se basan en rastros, logs y lo que sea que está grabado para incriminarnos.

Lo demás son cuestiones mas de lógica que cuestiones técnicas. No debes poner comentarios en el que alguien pueda darse cuenta de tu personalidad, tu forma de opinar, errores de tipeo, dialectos locales del español etc. Cuidado con la forma de escribir o redactar. Todas esas cuestiones pueden asociarte a tu perfil de la vida real. Participa todo lo menos que puedas. Incluso planta información falsa, genera rastro que no te asocie a ti. Nunca cuentes a nadie lo que haces. Eso puede jugarte en contra.

| Nota final. Creo que es una publicación útil. Un poco superficial pero útil. Eso sí, hay que leerla sin prestar atención a ese insoportable tufo de activismo adolescente. Me parece que tiene más interés en mostrar su ingenua rebeldía que en concientizar a sus lectores. Como sea, al margen de lo que usted haga en Internet, siempre será importante conservar su privacidad y, en la medida de lo posible, procurarse algo de anonimato. Sobre eso ya he escrito bastante en mi blog. Hasta la próxima. |